Викрадач інформації Lumma Stealer використовував тисячі командних серверів

Компанія Eset, спільно з Microsoft, BitSight, Lumen, Cloudflare, CleanDNS та GMO Registry провели глобальну операцію зі знешкодження Lumma Stealer, шкідливого програмного забезпечення для викрадення інформації, яке було однією з найпоширеніших загроз для викрадення даних протягом останніх двох років. Операція була спрямована на інфраструктуру загрози, зокрема на всі відомі командні сервери (C&C) за минулий рік, що призвело до припинення активності ботнета.

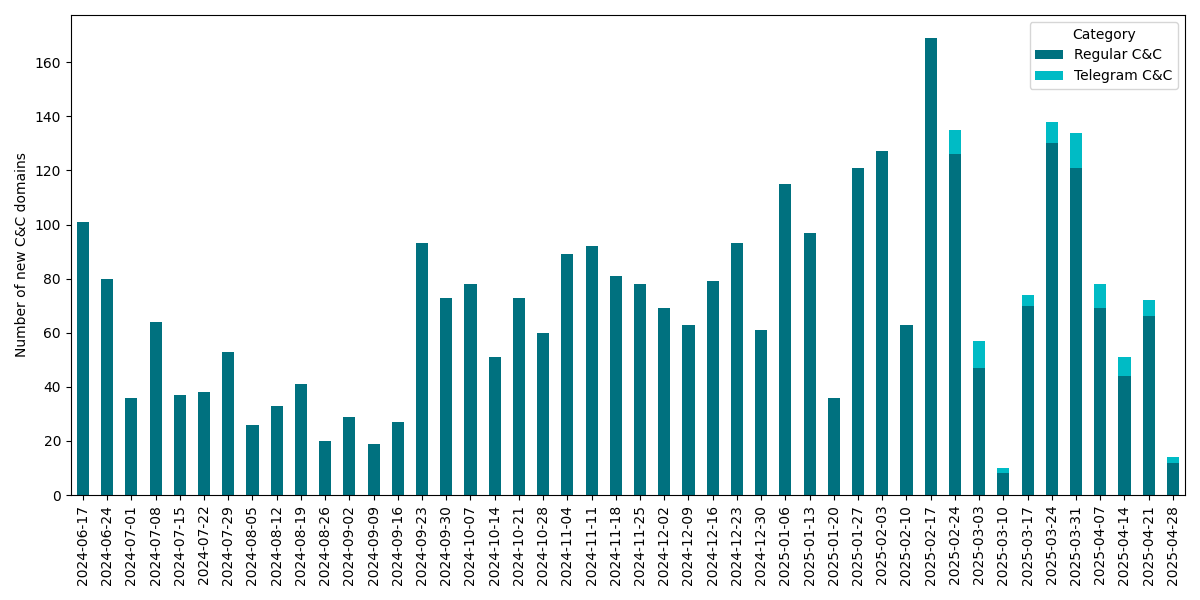

Кіберзлочинці Lumma Stealer активно розробляли та оновлювали шкідливе ПЗ. Своєю чергою дослідники Eset виявляли оновлення коду – від незначних виправлень до повної заміни шифрування рядків і змін мережевого протоколу. Зокрема з 17 червня 2024 до 1 травня 2025 року було зафіксовано загалом 3353 унікальні C&C домени, при цьому щотижня з'являлося в середньому 74 нових домени. Оператори ботнета також активно підтримували спільну мережеву інфраструктуру. Ці зміни підкреслюють небезпеку загрози Lumma Stealer та важливість зусиль для її знешкодження.

Зловмисники Lumma Stealer надають шкідливе ПЗ як послугу, що передбачає щомісячну плату інших кіберзлочинців за отримання найновіших версій загрози та мережевої інфраструктури, необхідної для викрадення даних. Модель передплати залежно від функцій передбачає ціни в діапазоні від 250 до 1000 дол. на місяць.

Оператори Lumma Stealer також створили Telegram-платформу з рейтинговою системою для продажу викрадених даних без посередників. Серед поширених методів – фішинг, зламане ПЗ та інші завантажувачі шкідливого ПЗ. Lumma Stealer використовує кілька ефективних технік боротьби з емуляцією, які максимально ускладнюють аналіз для уникнення виявлення і перешкоджання роботі аналітиків з безпеки.

Підрозділ цифрових злочинів Microsoft сприяв виявленню, призупиненню, вилученню та блокуванню шкідливих доменів, які становили основу інфраструктури Lumma Stealer. Міністерство юстиції США одночасно вилучило панель управління Lumma Stealer, націлившись на маркетплейс загрози, і своєю чергою, на покупців шкідливого ПЗ. Ці дії були скоординовані з Європейським центром боротьби з кіберзлочинністю Європолу, а також Центром боротьби з кіберзлочинністю Японії, що сприяло призупиненню роботи інфраструктури Lumma Stealer.