Веб-шлюз безопасности — основной элемент защиты корпоративной сети

28 февраль, 2018 - 13:22Леонід БарашИнтернет играет центральную роль в том, как мы работаем, живем и развлекаемся, и поэтому он также является центром внимания киберпреступников. Организации сегодня находятся под угрозами более чем когда-либо, а объем, разнообразие и изощренность сетевых атак все время растет.

Многие предприятия отвечают на это путем пересмотра своего подхода к веб-безопасности, что является позитивной тенденцией. К сожалению, это также привело к некоторым неправильным и контрпродуктивным предположениям о современной технологии веб-безопасности, особенно о веб-шлюзах безопасности, также известных как решения веб-прокси. Более пристальное изучение архитектуры веб-прокси показывает, что его роль сегодня в обеспечении полной защиты от современных сетевых угроз важнее, чем когда-либо.

Что же такое веб-прокси? Веб-прокси — это просто сервер, который обрабатывает трафик к веб-сайтам и обратно. Обычно пользователь вводит адрес веб-сайта, который он хочет просмотреть, и браузер отправляет этот запрос веб-прокси. Затем веб-прокси анализирует запрос и выполняет связанные с безопасностью задачи, такие как аутентификация и авторизация, и если нет проблем, он отправляет запрос серверу, на котором размещена желаемая страница. Он также проверяет запрашиваемый контент на наличие вредоносных программ и других угроз перед его отправкой браузеру пользователя.

По сути, веб-прокси обеспечивает «карантинный» сервис для веб-трафика. Он проверяет 100% трафика между пользователями и HTTP/HTTPS-сайтами и классифицирует все URL-адреса, так чтобы можно было идентифицировать и заблокировать вредоносные сайты или страницы, в то время как хорошие URL-адреса остаются доступными в соответствии с политиками.

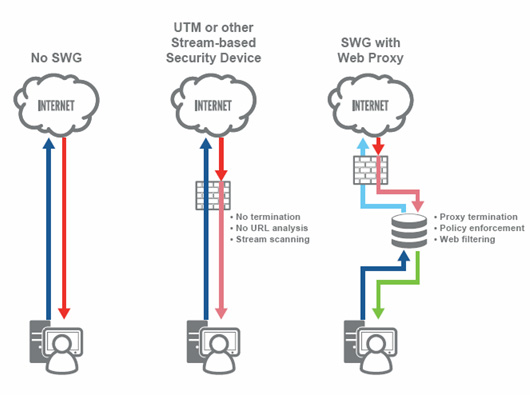

Для многих в области ИТ термин «веб-шлюз безопасности» (Secure Web Gate, SWG) является взаимозаменяемым с веб-прокси. Однако важно отметить, что не все SWG являются прокси-серверами. Когда они были впервые введены, SWG были реализованы для обеспечения корпоративной политики, например, предотвращения покупок в Интернете в рабочее время. В сегодняшнем угрожаемом мире SWG должен включать веб-прокси, чтобы обеспечить полную защиту от интернет-киберпреступлений, вредоносных программ и фишинга.

Почему? Поскольку специально передавая SWG функции прокси-сервера, у вас есть гарантия, что весь трафик будет терминироваться на прокси-сервере. И когда весь веб-трафик заканчивается на веб-прокси, тот имеет возможность сканировать 100% содержимого, проходящего через прокси-сервер, и дождаться результата анализа перед тем, как отправить эти данные пользователю. Прокси-сервер также может выполнять аутентификацию и следить за тем, чтобы ни один трафик не проходил через туннель или не проникал в Интернет без проверки или контроля.

Что же делает SWG на основе прокси-сервера, чего не делает брандмауэр нового поколения (NGFW)? Развертывание SWG отдельно от прокси и другие технологии, такие как NGFW (включая перехват трафика и зеркалирование портов), не терминируют трафик. При использовании технологий перехвата трафика и зеркалирования портов шлюз находится вне сети, отслеживая трафик, когда он проходит мимо, вместо того, чтобы перехватывать и терминировать его.

NGFW используют методы обнаружения на основе потоков, анализируя трафик по мере того как он проходит по проводному каналу. У этих методов есть определенный недостаток. Вредоносные программы или другие угрозы могут проникнуть во внутреннюю сеть, если шлюз или NGFW не обнаруживают угрозу вовремя или не отправляют пакет сброса TCP вовремя, чтобы прервать поток трафика. Кроме того, из-за характера сканирования на основе потока, возможна доставка вредоносного ПО с использованием фрагментированных пакетов в течение определенного периода времени, что позволяет ему остаться незамеченным. Прокси по своему характеру будет ждать, пока все пакеты будут собраны, и просканирует их, прежде чем разрешить доставку.

Не менее важно, что развертывание NGFW не позволяет эффективно собирать и анализировать информацию о запрошенных пользователями URL-адресах. Решения NGFW типично классифицируют только домены. С другой стороны, архитектуры веб-прокси могут классифицировать URL-адреса, что дает возможность использовать более гранулярные политики, которые позволяют командам и администраторам ИТ-безопасности блокировать только вредоносный контент, обеспечивая при этом доступ к другим ресурсам.

Чтобы полностью оценить преимущества этой возможности, представьте, что произойдет, если вредоносный контент будет найден на основном сайте, таком как Microsoft или CNN. С типичными NGFW весь сайт должен быть заблокирован, тогда как SWG может блокировать единственный URL-адрес, предоставляя доступ к остальной части сайта.

Веб-прокси также предлагает некоторые уникальные возможности в отношении политики и манипулирования веб-страницами. Например, способность подавлять, добавлять или переписывать заголовки — это уникальные функции веб-прокси, доступные в веб-политике. Веб-прокси также могут переписывать и перенаправлять URL-адреса, а также анализировать и обрабатывать скрипты на веб-страницах.

Уникальный характер прокси-сервера также может использоваться для обеспечения соблюдения протокола. Прокси-сервер работает с уровнем приложений по двум отдельным соединениями (по одному с каждой стороны), что обеспечивает возможность проверки соответствия протокола стандартам и предотвращения трафика, который не удовлетворяет требованиям протокола (или исправления несовместимого трафика). Например, потоковый прокси-сервер может полностью остановить атаку переполнения буфера, используя принудительное выполнение протокола.

Чем отличается веб-шлюз безопасности на основе прокси

Эта же функция также обеспечивает возможность трансляции протоколов одной стороны разговора на протоколы другой стороны. Например, если клиент использует только IPv4, прокси-сервер может применяться для организации сеанса связи с веб-сервером IPv6, обеспечивая доступ даже без поддержки IPv6 на стороне клиента. Аналогично, клиент только IPv6 может обращаться к веб-серверу IPv4 через веб-прокси.

Короче говоря, NGFW не является гарантированным механизмом обеспечения безопасности. Он может хорошо работать для обеспечения организационной политики, но это определенно не является защитой от веб-угроз, которые могут перегружать возможности устройства, замедляя его, заставляя его реагировать медленно и не позволяя блокировать угрозы.

Означают ли все обсуждения, представленные выше, что вы должны использовать веб-прокси вместо NGFW? Ничуть.

NGFW хорошо решает некоторые задачи, для которых веб-прокси не предназначен, например, обеспечение защиты приложений и протоколов, выходящих за рамки стандартных сетевых протоколов, и анализа угроз, базированных на пакетах. ИТ-руководители организации должны решить, нужны ли эти особые меры защиты; и если да, то NGFW может стать отличным дополнением к вашей многоуровневой защите.

Тем не менее, нет никаких сомнений в том, что сегодня большинство угроз поступают в организацию через Интернет, и защита организации с лучшей в своем классе веб-безопасностью должна быть приоритетом. Веб-прокси в решении SWG должны быть основным строительным блоком решения для обеспечения безопасности.

В то же время следует рассеять ряд заблуждений относительно веб-прокси. Наиболее распространенные опасения по поводу веб-шлюзов безопасности заключаются в том, что они по своей сути медленны, что они не разрабатывались для обработки огромного объема веб-трафика в современных корпоративных сетях. Однако SWG с прокси-архитектурой может вмещать большие объемы веб-трафика без задержек и часто обеспечивает лучшую веб-производительность, чем без прокси-архитектуры. Дело в том, что показатели производительности, размещаемые для решений NGFW, могут быть довольно обманчивыми. Они обычно зависят от выполняемых функций. Поставщики NGFW часто указывают пропускную способность для брандмауэра, защиты от угроз и функций VPN отдельно. Необходимо помнить, что это наилучшие показатели для отдельных функций. Следовательно, эти числа, безусловно, уменьшатся, если пользователь активирует брандмауэр и защиту от угроз параллельно, например. Важно отличать это от фактической производительности устройства в реальной среде.

Таким образом, напрашивается вывод, что сегодня единственным способом обеспечения полной защиты от веб-угроз является перехват всего веб-трафика с использованием архитектуры веб-шлюза безопасности на основе прокси.

Согласно отчету аналитической компании Gartner за 2017 г., в сегменте веб-шлюзов безопасности компания Symantec заняла лидирующую позицию в ее магическом квадранте.

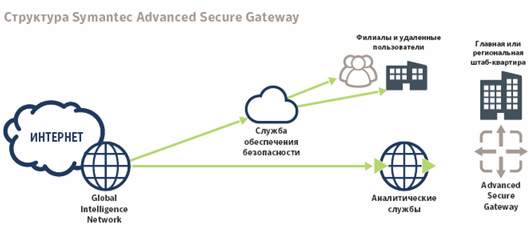

Поэтому хорошим примером такого решения будет шлюз безопасности Symantec Advanced Secure Gateway (ASG). Он построен на базе прокси-сервера ProxySG, появившегося в портфеле Symantec после приобретения компании Blue Coat.

ProxySG может выполнять функции прозрачного прокси (transparent proxy) и обратного прокси (reverse proxy), осуществлять фильтрацию контента, контроль приложений и служить Web Application Firewall (WAF). Однако он не выполняет анализ наличия вредоносного ПО, хэш-репутацию, статический анализ кода, не использует технологии машинного обучения и «песочницы» — всего того, что называется анализом контента. Он осуществляется продуктом, называемым CAS (Content Analysis System). Оба продукта доступны по отдельности как в виде аппаратных решений, так и виртуальных.

Symantec ASG сочетает в себе функциональность ProxySG с аналитическими возможностями Symantec Content Analysis в одном устройстве. Это единое решение для веб-безопасности, обеспечивающее надежную защиту. Следовательно, у компаний есть выбор:

-

использовать SWG без контентного анализа;

-

использовать SWG с контентным анализом, что достигается за счет интеграции ProxySG и CAS. Данные вариант может быть интересен крупным организациям, где нужны гибкость в реализации и высокая производительность решений;

-

использовать ASG как решение «все в одном».

В среде, использующей ASG, весь веб-трафик пропускается через прокси-сервер, а загружаемые и отправляемые данные подвергаются эффективной многоуровневой проверке безопасности. На первом этапе из трафика удаляются все известные угрозы, чтобы сократить объем данных, которые потребуется обработать на последующих этапах, и снизить тем самым нагрузку на процессор. Поддержка динамической системы рейтингов URL, нескольких модулей защиты от вредоносных программ, черных и белых списков, статического анализа кода и обработки в «песочнице» делает ASG надежной основой для обеспечения веб-безопасности.

Шлюз может работать по физической, виртуальной, облачной или гибридной схеме

ASG характеризуется высокой масштабируемостью и низкой стоимостью владения. Он может быть установлен в различных конфигурациях, поэтому компании не приходится платить за ненужные функции и ресурсы: достаточно выбрать модель, которая подходит под требования по безопасности и производительности, предъявляемые организацией. В случае необходимости любое решение может быть расширено с помощью комплектов модернизации. Таким образом, компании могут использовать инвестиции максимально эффективно: начать с базовой конфигурации и наращивать ее по мере необходимости.

В устройствах применяется специализированное оборудование и операционная система, предназначенная для решения задач безопасности. Резервные блоки питания и диски с возможностью горячей замены, двойное резервирование загрузочных устройств, система охлаждения с резервированием, аварийный режим с прямым соединением и автоматическое переключение блоков питания помогают максимизировать время бесперебойной работы и обеспечить высокую доступность системы. Еще одной привлекательной особенностью решения Symantec ProxySG и ASG является способность обрабатывать зашифрованный трафик. Как известно, зашифрованный трафик составляет большую часть всего трафика в Интернете. Это обеспечивает надежную сохранность передаваемых данных. Но здесь есть и обратная сторона — вирусы, шифровальщики и другие вредоносные программы также могут использовать и, начиная с 2015 года, активно используют зашифрованный трафик для распространения и сокрытия своих следов. Кроме того, зашифрованный трафик создает «слепые зоны» для других решений безопасности, таких как ATP, IPS, DLP.

По этой причине возможность раскрытия и обработки шифрованного трафика выходит на первое место в организации полноценной и современной веб-защиты.

При этом не стоит забывать о приватности и юридических аспектах. Когда говорят о расшифровке трафика, это не должно быть «все или ничего». Например, должна быть возможность обеспечить конфиденциальность личных и банковских данных и при этом расшифровывать трафик ненадежного происхождения.

Решения Symantec ProxySG и ASG предоставляют все необходимое для работы с зашифрованным трафиком: высокую производительность, поддержку большого количества шифров, возможность обработки, раскрытия и применения политик к шифрованному трафику, а также передачу расшифрованного трафика другим устройствам или приложениям для дальнейшего анализа. Благодаря службам категоризации содержимого политики раскрытия трафика могут быть настроены максимально быстро, просто и с необходимой степенью гранулярности. «SWG от Symantec отличаются гибкостью в настройке и применении и позволяют реализовать веб-защиту, которая отвечает на современные вызовы», — отметил Владимир Людвиновский, архитектор инфраструктурных решений из компании Oberig IT.

Symantec поставляет на рынок три семейства устройств — ASG S200/S400/S500. Они отличаются конфигурацией и предназначены для компаний разного масштаба, насчитывающих от 500 до 50 тыс. пользователей. К примеру, младшая модель ASG S200-30 оснащена двумя HD SATA по 500 ГБ каждый, 16 Гб ОЗУ, портами 10/100/1000 Base-T и одним БП, в то время как старшая модель ASG S500-20 имеет 16 HHD SAS по 1 ТБ каждый, 128 ГБ ОЗУ, порты 1000 Base-T и 10Gb Base-T. Для старших моделей доступна также установка дополнительных сетевых карт расширения с портами:

-

4×10/100/1000Base-T (с возможностью прямого аварийного соединения);

-

4×1GbE Fiber-SX (с возможностью прямого аварийного соединения, только разъем полной высоты);

-

4×1GbE Fiber-LX (с возможностью прямого аварийного соединения);

-

2×10Gb Base-T (с возможностью прямого аварийного соединения);

-

2×10Gb Base-T (без возможности прямого аварийного соединения);

-

2×10Gb Fiber (SR с возможностью прямого аварийного соединения);

-

2×10Gb Fiber (LR с возможностью прямого аварийного соединения).

Вопрос о производительности является одним из основных, которым интересуются заказчики. О том, как решается эта задача в Symantec ASG, рассказал менеджер по развитию бизнеса компании Oberig IT Станислав Похилько:

«Высокую производительность решения обеспечивает операционная система собственной разработки — SGOS. Она не базируется ни на одной из других ОС, таких как Windows/Linux, и специально создана для обработки данных в формате объектов, то есть всего того, что мы получаем или передаем через Интернет. SGOS позволяет избежать главных недостатков ОС общего назначения, таких как деградация производительности при заполнении файловой системы, накладные расходы на обслуживание нужд ОС, необходимость в периодическом обновлении компонентов ОС и прочее.

Аппаратная часть ASG представлена высокопроизводительными процессорами, SSD-дисками, выделенными под работу SGOS, и SAS-дисками для хранения кэшированного контента. При необходимости в конфигурацию могут быть добавлены дополнительные сетевые карты для обеспечения большей пропускной способности. Также, аппаратная реализация позволяет проводить типовые операции по обслуживанию без остановки работы системы и проведения апгрейдов системы с младших моделей до старших в пределах модельного ряда».

Какова же ситуация на рынке веб-шлюзов безопасности в Украине? Вот что ответил на этот вопрос менеджер по работе со странами СНГ, Украина, Грузия и Беларусь компании Symantec Петр Сергеев: «Рынок веб-шлюзов безопасности в Украине будет расти из-за того, что интернет-трафик становится основным источником киберугроз, и бизнес готов инвестировать в модернизацию управления и защиты интернет-трафика. В мире Symantec занимает ключевую позицию на рынке веб-шлюзов безопасности и прокси-серверов, поэтому перспективы по реализации нашего опыта в данном сегменте рынка в Украине очень хорошие. Наибольший интерес сегодня к этой технологии проявляется в телекоммуникационном, финансовом, промышленном и государственном секторах в Украине. Большие инфраструктуры требуют углубленного подхода в управлении веб-трафиком и мощные технологии по веб-фильтрации и безопасности, и мы готовы помочь заказчиками на должном уровне решить эти задачи. В Украине есть ряд крупных реализованных проектов по направлению Secure Web Gateway, и мы делаем многое, в первую очередь, наращиваем локальную техническую компетенцию, чтобы количество успешных проектов росло».