Веб-приложения требуют надежной защиты

19 ноябрь, 2018 - 11:52Леонід БарашВеб-серверы являются объектами повышенного интереса киберпреступников. Поэтому критически важна защита веб-приложений. На это обратил внимание в своем выступлении на конференции МУК Экспо 2018 гость из компании PentaSecurity, Южная Корея, Джон Парк (John Park).

По его словам, HTTP, или, скорее, веб-приложение, подвергается наиболее интенсивным атакам. Поэтому веб-безопасность должна фокусироваться вокруг HTTP, а также вокруг защиты от вредоносных HTTP-запросов.

Если кому-то нужно установить связь с организацией, то он открывает свой браузер, вводит в адресную строку имя домена и затем подключается к веб-сайту. Но поскольку ввод и вывод могут содержать конфиденциальную информацию, злоумышленники могут попытаться предпринять ряд действий с использованием коммуникационного HTTP-протокола. На протяжении многих лет можно было видеть, что веб-приложения были наиболее уязвимой частью ИС организаций и, конечно, в течение многих лет количество инцидентов кибербезопасности росло, и урон становился все больше и больше. Согласно отчету Verizon об исследовании брешей в безопасности, наиболее уязвимой частью всех организаций всегда были веб-приложения. Но важно отметить, что хотя веб-приложения располагаются на вершине, то, что лежит ниже, также может быть связано с веб-приложениями. Разнообразные ошибки, неправильное присвоение привилегий, кибершпионаж – все это является общими категориями, которые всегда были связаны с веб-приложениями. И это важно держать в уме.

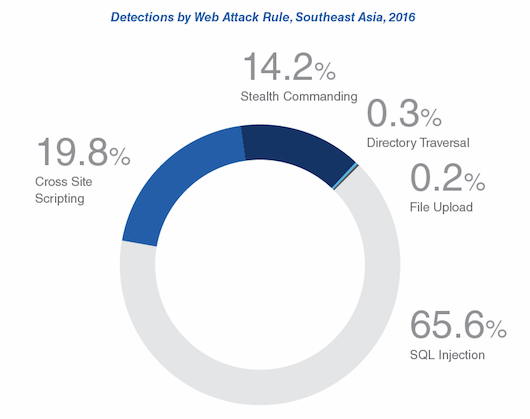

В прошлом году сайт избирательной комиссии на Филиппинах был взломан посредством специальной SQL-инъекции, и персональная информация о каждом зарегистрированном филиппинском избирателе была похищена. Речь идет о 55 млн. человек. Несколькими месяцами позже был взломан сайт организация здравоохранения Сингапура, в результате чего произошла утечка данных о 1,5 млн. пациентов, включая и премьер-министра. И буквально недавно, несколько месяцев назад, ряд банков в финансовом секторе Таиланда также были взломаны, в результате корпоративная и персональная информация о более чем 100 тыс. клиентов была похищена. Правительство Таиланда ввело санкции, относящиеся к кибербезопасности в финансовом секторе.

Почему это случилось? Хакеры могли иметь много различных мотиваций для сбора персональных данных и, прежде всего, финансовую заинтересованность. «Хактивисты», а речь идет о группах, подобных Anonymous, например, часто взламывают веб-сервисы с целью донести какое-нибудь политическое сообщение, нанести урон репутации какой-нибудь компании и по множеству других причин. Большинство взломов выполнялось посредством SQL-инъекций. С их помощью можно обойти сервер веб-приложений и прямо взаимодействовать с БД. Они могли манипулировать данными, вносить свои данные, удалять данные и многое другое. И они так делали посредством вставки в HTTP-запрос вредоносного кода, содержавшего две логические инструкции.

Другим распространенным типом атак является фишинг. Атака может выполняться в различных формах, например, с помощью электронной почты. Но речь идет о фишинге в веб-приложениях, где, например, хакер инжектирует некоторого вида команды перенаправления. Другой очень популярной формой атаки является выгрузка вредоносных исполняемых файлов на веб-сервер. Взломанная учетная запись и управление доступом – очень общая категория атак при плохо управляемых данных доступа. К примеру, хакер использует грубую силу для подбора пароля. Такие уязвимости появляются вследствие плохого управления учетными записями.

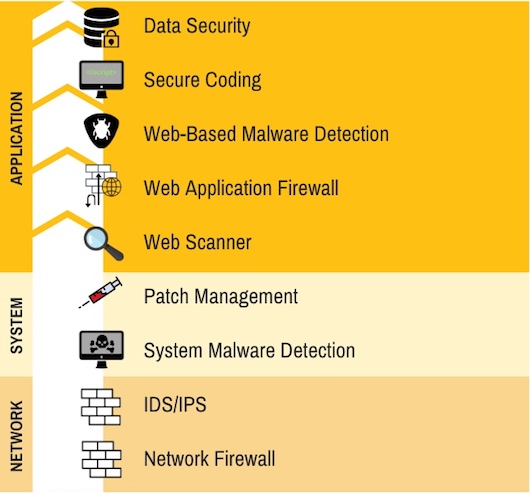

Имея это в виду, какие методы можно использовать для защиты? Их достаточно много. К примеру, безопасное кодирования – критически важный метод, обучение команды безопасников, наличие «красной» и «синей» команд, которые проводят инвентаризацию ресурсов и контролируют доступ к ним.

Одна из проблем заключается в том, что ни один из методов не обеспечивает защиты 24/7 против известных и неизвестных атак. Для того чтобы действительно обеспечить надежную и непрерывную защиту веб-серверов, важно развернуть специализированное решение. Есть сетевые брандмауэры, выполняющие фильтрацию IP-адресов, открывающие и закрывающие порты, системы IDS/IPS, и, наконец, есть Web Application Firewall (WAF), который инспектирует все HTTP-запросы, поступающие к веб-сервису. Конечно, эти решения имеют некоторые ограничения по отношению к целенаправленным и сложным атакам.

Системы IDS/IPS выполняют анализ трафика, однако они не обеспечивают полное инспектирование HTTP-трафика сверху донизу. Для того чтобы обеспечить 100% защиту от HTTP-атак, необходим WAF. Принцип его работы достаточно прост. Он защищает от вредоносных HTTP-запросов и предотвращает HTTP-ответы, которые содержат чувствительную для клиентов информацию.

В идеале, решение по безопасности должно иметь хорошую производительность, так чтобы дополнительная задержка была минимальной, и чтобы его было легко использовать.

Основным методом для защиты от вредоносных HTTP-запросов, было использование сигнатур. Однако сигнатуры несут информацию о том, что случалось раньше. Администратор должен вручную загружать тысячи этих сигнатур в WAF, и затем WAF будет фильтровать трафик на их основе. Конечно, это метод, который всегда использовался и используется в индустрии, но у него есть некоторые ограничения. Во-первых, поскольку администратор должен управлять тысячами сигнатур и вовремя их обновлять, он должен хорошо это знать, и во-вторых, это достаточно обременительно, потому что он должен отфильтровать все сигнатуры, прежде чем их зарегистрировать. Сигнатуры по определению не способны защитить от новых атак, поскольку они были сгенерированы на основе известных атак.

Чтобы обойти эту трудность, департамент R&D PentaSecurity разработал движок логического анализа, который вместо сигнатур использует фиксированный набор правил логического анализа, по которым инспектируется трафик. Администратор должен управлять только набором 20 групп правил вместо постоянного обновления БД десятков тысяч сигнатур. И поскольку фильтр содержит только список 20 фильтров, защита обладает меньшей задержкой по сравнению с сигнатурным анализом. WAF содержит также список правил, которые предназначены для фильтрации чувствительной информации.

В числе преимуществ, прежде всего, предотвращение веб-атак, защита как от известных, так и от неизвестных атак, предотвращение хищений информации, которая поступает от веб-сервера к клиенту.

Возвращаясь к SQL-инъекциям, выступающий отметил, что WAF имеет выделенный грамматический анализатор, который захватывает любой сорт правильных SQL-инструкций, которые могут оказаться вредоносными. Имеется также выделенный набор правил для предотвращения перенаправления на внешний неизвестный хост при фишинге.

WAF поддерживает интеграцию с другими решениями по управлению аутентификацией доступа и может использоваться в виртуализированных средах под управлением основных гипервизоров и на облачных платформах.