Уязвимость Log4j становится опаснее с новым вектором атак

Компания, специализирующаяся на информационной безопасности, Blumira, утверждает, что нашла альтернативный, ещё более простой чем раньше, способ злонамеренного использования уязвимости Log4j. Он значительно расширяет поверхность атаки – на сервисы, работающие как localhost и невидимые из сети.

По сведениям Blumira, этот недавно обнаруженный вектор атаки Javascript WebSocket может быть использован через путь слушающего сервера на уязвимой машине или в локальной сети. Злоумышленник может просто перейти на веб-сайт и активировать уязвимость.

Поскольку сами клиенты не имеет прямого контроля над соединениями WebSocket, они могут лишь смотреть, как загружается веб-страница, им сложно обнаружить уязвимость WebSocket внутри хоста и еще сложнее – атаки с её использованием.

Протокол WebSockets, используемый почти во всех современных веб-браузерах для двусторонней связи, не имеет многих встроенных мер безопасности, вместо этого при удостоверении источника запроса полагается на веб-сервер.

WebSockets используется для атак на кабельные модемы путем отправки злонамеренных запросов. Этот протокол также применяется хакерами для получения цифровых отпечатков хоста и сканирования портов.

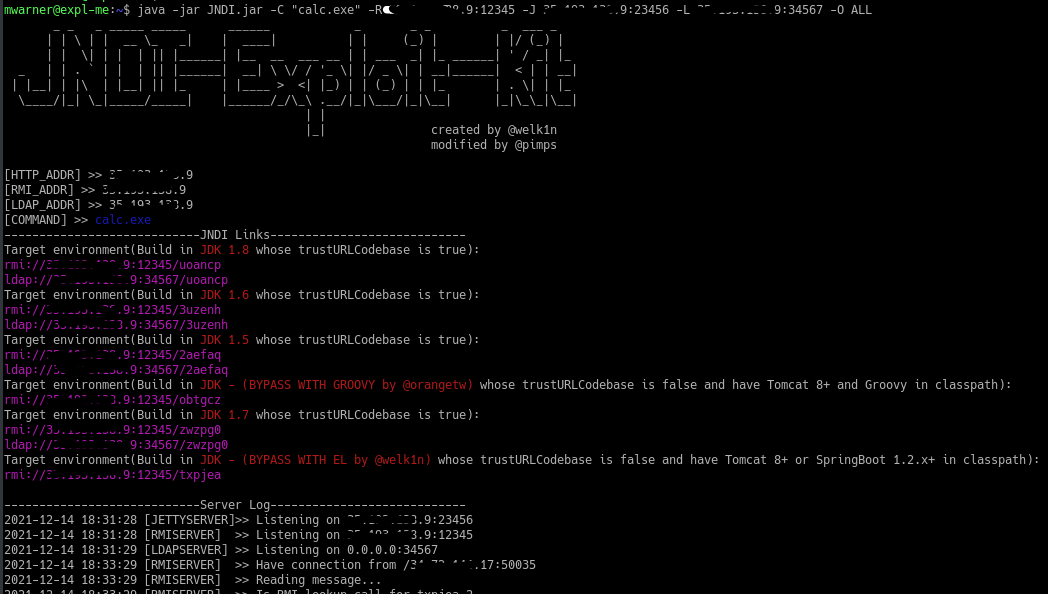

В своей концептуальной атаке Blumira использовала один из многих эксплойтов Java Naming and Directory Interface (JNDI), активируемый через соединение WebSocket с машинами, на которых установлена уязвимая библиотека Log4j2.

Все, что необходимо для успеха, – это запрос пути, который инициирует локальное соединение WebSocket при загрузке веб-страницы. Открытый порт к локальному сервису или сервису доступному хосту для заброски эксплойта находится с помощью простого сканирования портов. «Когда это происходит, уязвимый хост обращается к серверу эксплойтов, загружает хакерский класс и выполняет его с java.exe в качестве родительского процесса». После этого преступник может запустить всё, что ему нужно.

Для минимизации выявленных ею новых рисков Blumira рекомендует следующее: во-первых, срочно обновить Log4j на версию 2.16 везде, где это возможно; во-вторых, в настройках межсетевого экрана и фильтра исходящего трафика ограничить доступ к портам 53, 389, 636 и 1099 и блокировать – ко всем остальным. Это помешает уязвимой машине отослать ответный запрос на сервер эксплойта, а уже заражённые приложения не смогут связываться с организаторами атаки.