Уязвимость KrØØk обнаружена также в Wi-Fi-чипах Qualcomm и MediaTek

Компания Eset сообщает о выявлении уязвимости KrØØk в Wi-Fi чипах еще нескольких производителей. Ранее она была зафиксирована в изделиях Broadcom и Cypress.

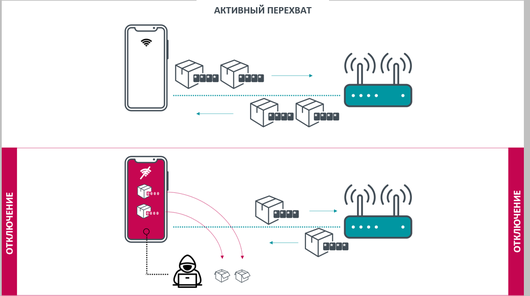

Используя KrØØk, злоумышленники могут перехватывать и расшифровывать конфиденциальные данные жертв. Это возможно за счет того, что данные беспроводной сети шифруются с помощью парного сеансового ключа WPA2, состоящего из нулей, вместо надлежащего сеансового ключа. Для перехвата данных киберпреступникам не нужно знать даже пароль от Wi-Fi, а достаточно находиться в пределах сигнала Wi-Fi.

После обнаружения уязвимости специалисты Eset сообщили о ней поставщикам и опубликовали результаты исследования. Благодаря публикации материала многие производители узнали о проблеме, а некоторые из них даже обнаружили недостаток в своих продуктах и применили соответствующие исправления.

Специалисты Eset продолжили исследования и выявили подобные уязвимости в Wi-Fi чипах еще нескольких поставщиков, среди которых – Qualcomm. Обнаруженная уязвимость также приводила к нежелательному раскрытию информации путем передачи незашифрованных данных вместо зашифрованных фреймов, как и в ситуации с KrØØk. Однако в этом случае вместо шифрования с помощью нулевого сеансового ключа данные вообще не шифровались. В частности, специалисты Eset обнаружили уязвимость в D-Link DCH-G020 Smart Home Hub и беспроводном роутере Turris Omnia. При этом любые другие устройства, которые используют чипсеты Qualcomm без примененных исправлений, также будут уязвимы.

Стоит отметить, что в июле производитель Qualcomm выпустил исправления для соответствующего драйвера, который используется в продуктах с официальной поддержкой. Не все устройства с чипами Qualcomm используют этот драйвер, однако в некоторых случаях применяются драйверы Linux с открытым кодом, например, драйвер «ath9k».

Также уязвимость, связанная с отсутствием шифрования, была обнаружена в Wi-Fi чипах от MediaTek, в частности в роутерах ASUS RT-AC52U и наборе для разработки Microsoft Azure Sphere. Последний использует микроконтроллер MT3620 MediaTek и применяется в ряде IoT-приложений.

По информации MediaTek, исправления были выпущены в течение марта и апреля. Тогда как исправление для MT3620 было включено в версию операционной системы 20.0 Azure Sphere, выпущенную в июле.

Поскольку прошло более пяти месяцев с момента обнаружения уязвимости, а недостаток еще может оставаться неисправленным, компания Eset решила выпустить скрипт для проверки устройств на наличие KrØØk, в который вошло также тестирование новых версий уязвимости, описанных выше. Этот скрипт может быть использован исследователями или производителями для проверки отсутствия уязвимости и эффективного применения исправления.

В то же время пользователям рекомендуется применить необходимые обновления для точек доступа и Wi-Fi-роутеров, а также всех устройств с поддержкой Wi-Fi, так как наличие KrØØk предоставляет киберпреступникам дополнительные возможности для дальнейших атак.