Устаревшие прошивки роутеров MikroTik делают их уязвимыми для атак злоумышленников

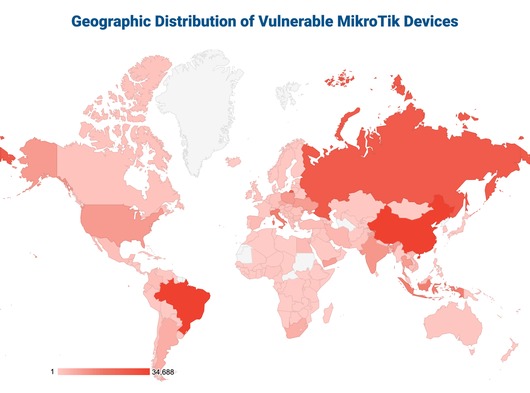

По меньшей мере 300 тыс. маршрутизаторов MikroTik уязвимы для удаленных атак, позволяющих скрытно включать эти устройства в ботнеты, предназначенные для кражи конфиденциальных данных пользователей и осуществления DDoS-атак.

Оценка исследователей безопасности из компании Eclypsium основана на сканировании интернета с целью обнаружения роутеров MikroTik, использующих версии прошивки, которые содержат уязвимости, обнаруженные за последние три года. Хотя производитель выпустил исправления, исследование Eclypsium показало, что многие пользователи их не установили. Это дает злоумышленникам массу возможностей получить полный контроль над довольно мощными устройствами для проведения сетевых атак.

Как отмечается, еще в начале 2018 г. исследователи из «Лаборатории Касперского» заявили, что мощное вредоносное ПО под названием Slingshot, которое оставалось незамеченным в течение шести лет, первоначально распространялось через маршрутизаторы MikroTik. Slingshot загружало вредоносные файлы с зараженных роутеров на подключенные компьютеры используя служебную программу настройки MikroTik, известную как Winbox. Несколько месяцев спустя исследователи из компании Trustwave обнаружили две вредоносных кампании, нацеленные на маршрутизаторы MikroTik, после реверс-инжиниринга просочившегося в Сеть инструмента ЦРУ под названием Vault7. В том же 2018 г. китайская Netlab 360 сообщила, что тысячи роутеров MikroTik были вовлечены в ботнет с помощью вредоносного ПО, эксплуатирующего уязвимость, обозначенную как CVE-2018-14847.

По данным Eclypsium, CVE-2018-14847 является одной из по крайней мере трех уязвимостей с высокой степенью опасности, которые не исправлены в выявленных ими устройствами MicroTik, подключенных к интернету. В целом, специалисты компании обнаружили более 300 тыс. роутеров MikroTik, подверженных уязвимостям CVE-2018-14847, CVE-2019-3977 и CVE-2019-3978. После заражения устройства хакеры обычно используют его для дальнейших атак, кражи пользовательских данных или участия в распределенных атаках.

Исследователи выпустили бесплатный программный инструмент, с помощью которого люди могут определить, уязвимо ли их устройство или заражено. Однако лучший способ обезопасить себя и свое устройство – установить последнюю версию прошивки, предоставляемую производителем. Также важно изменить пароли, используемые по умолчанию, и отключить удаленное администрирование, если в нем нет необходимости.