Троянец Dimnie устанавливает шифровальщик Purga

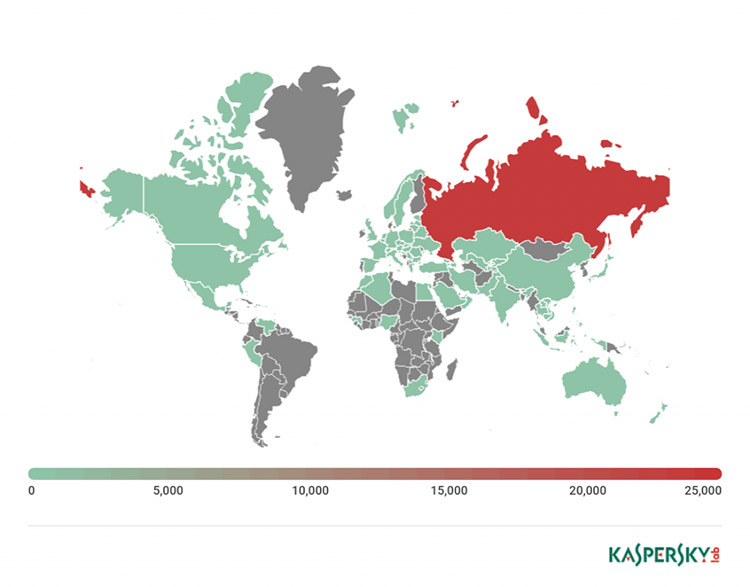

Несколько дней назад «Лаборатория Касперского» обнаружила вредоносную кампанию по распространению известного шифровальщика Purga. В данном случае использовалась версия зловреда, которая добавляет к зашифрованным файлам расширение .bomber, а целями атаки были организации и частные лица в России.

Проанализировав всю цепочку заражения, в компании выяснили, что к установке шифровальщика Purga имеет отношение другой хорошо известный троянец — Dimnie. Распространялся троянец посредством спама; письма содержали вредоносное вложение или ссылку на вредоносный файл. И в том, и в другом случае зловред был замаскирован под офисный документ: договор, платежное поручение, инструкция и т.д.

Зловред Dimnie известен с 2014 г., он был замечен в ряде атак как на обычных пользователей, так и на юридических лиц, в первую очередь на финансовые организации. Dimnie способен загружать дополнительные модули для: кражи учетных данных ОС и онлайн-ресурсов; поиска и отправки на удаленный сервер пользовательских файлов; поиска и передачи на удаленный сервер информации о запущенных приложениях; перехвата нажимаемых клавиш и содержимого буфера обмена; получения снимков экрана.

Загружаемый Dimnie файл троянца TeamBot представляет собой самораспаковывающийся RAR-архив. Из него в директорию %TEMP%\UeIqC\ извлекаются легальные компоненты ПО для удалённого доступа TeamViewer, вредоносная библиотека TV.dll и конфигурационный файл config.bin.

После распаковки архива происходит автоматический запуск TeamViewer.exe, в ходе которого вредоносная библиотека TV.dll методом DLL hijacking получает управление. Далее она расшифровывает конфигурационный файл config.bin и извлекает из него адрес C&C-сервера и параметр «comment», использующийся злоумышленниками, видимо, как идентификатор кампании.

Далее троянец выполняет перехват нескольких системных вызовов с целью скрыть от жертвы наличие запущенного приложения TeamViewer. После этого TeamBot собирает информацию о системе и отправляет её на C&C-сервер. Среди отправляемой информации есть следующие параметры: версия операционной системы, имя пользователя, модель процессора, объём оперативной памяти, установленный антивирусный продукт, имеет ли учётная запись пользователя административные привилегии.

В результате заражения TeamBot скомпрометированная система оказывается открытой для удалённого доступа злоумышленников, которые могут подключиться и выполнять на ней любые действия, в том числе загружать и запускать произвольные файлы.

Шифровальщики семейства Trojan-Ransom.Win32.Purga (оно же Globe, Amnesia и Scarab) известны примерно с середины 2016 года. Последние модификации, включая и данную, используют следующую криптографическую схему:

-

При запуске генерируется пара сессионных ключей RSA, приватный сессионный ключ шифруется содержащимся в теле зловреда публичным ключом RSA злоумышленников. Данная информация будет затем записана в файл с требованиями злоумышленников.

-

Файлы шифруются по алгоритму AES-256-CBC, ключ и вектор для каждого файла генерируются непосредственно перед шифрованием.

-

Ключ и вектор AES зашифровываются сессионным публичным ключом RSA и записываются в конец зашифрованного файла.

В зависимости от указанной конфигурации, троянцы семейства Purga также могут шифровать имена файлов. Исследуемый образец шифрует имя файла алгоритмом RC4, используя в качестве ключа строку, содержащую зашифрованные ключ и вектор AES. Полученный буфер будет закодирован алгоритмом Base64 с нестандартным алфавитом.