Шкідливі фреймворки, що погрожують критичній інфраструктурі

9 декабрь, 2021 - 12:45Євген КуліковФахівці Eset провели аналіз відомих шкідливих фреймворків, які використовуються для атак на фізично ізольовані мережі. Останні зазвичай застосовуються у важливих структурах, таких як системи промислового управління трубопроводами та електромережами, а також системи голосування та системи SCADA.

Системи критичної інфраструктури становлять великий інтерес для багатьох кіберзлочинців. Серед них є і APT-групи, які спонсоруються державами. У разі проникнення у фізично ізольовану систему зловмисники можуть перехопити конфіденційні дані, щоб шпигувати за країнами та організаціями.

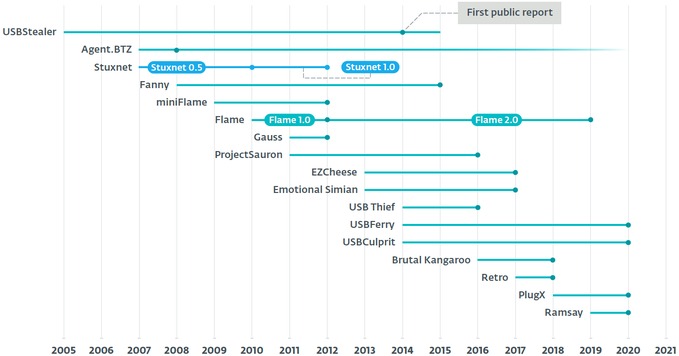

Тільки у першій половині 2020 року з'явилося чотири раніше невідомих шкідливих фреймворки для проникнення у фізично ізольовані мережі, після чого їх загальна кількість досягла 17.

Період діяльності відомих фреймворків

Використовуючи загальнодоступні дані більш ніж 10 різних організацій та спеціальний аналіз технічних деталей, дослідники розглянули ці фреймворки з метою покращення безпеки фізично ізольованих мереж та виявлення атак у майбутньому. Спеціалісти Eset порівняли всі відомі алгоритми, виконавши кореляцію зразків, навіть тих, які були створені 15 років назад, та виявили основні їх подібності.

«Для організацій з критично важливими інформаційними системами та секретною інформацією втрата даних може завдати величезної шкоди. Потенціал цих фреймворків викликає велике занепокоєння. Результати досліджень показують, що всі фреймворки призначені для шпигунства і всі вони використовують USB-накопичувачі як фізичне середовище для передачі даних у фізично ізольовані мережі та з них», – коментують дослідники Eset.

Виявивши ризики, спеціалісти Eset підготували ряд порад, які допоможуть виявити шкідливі фреймворки та захиститися від них.

- Запобігайте несанкціонованому доступу до пошти на підключених хостах. Це може бути реалізовано за допомогою архітектури ізоляції браузера або електронної пошти, де всі дії з поштою виконуються в окремому ізольованому віртуальному середовищі;

- Відключайте USB-порти та видаляйте конфіденційні дані з USB-накопичувачів. Фізичне видалення або відключення USB-портів на всіх системах у фізично ізольованих мережах є досить ефективним захистом. Хоча такі дії можуть бути неприйнятними для деяких організацій, варто обмежити використання USB-портів за винятком деяких систем;

- Обмежуйте виконання файлів на змінних пристроях. Деякі методи, які використовуються для компрометації фізично ізольованих систем, передбачають пряме виконання файлу. Цього можна уникнути за допомогою налаштування відповідних політик доступу до змінних сховищ;

- Регулярний аналіз фізично ізольованих систем для перевірки їх на наявність шкідливих фреймворків має важливе значення для безпеки даних.

Варто зазначити, що продукти для захисту робочих станцій здатні виявляти та блокувати кілька класів експлойтів, які використовують різні уразливості. Тому використання таких рішень є важливим аспектом для захисту систем.

«Підтримка повністю фізично ізольованої системи надає переваги додаткового захисту. Однак, як і всі інші механізми безпеки, фізично ізольовані мережі не можуть перешкодити зловмисникам використовувати застарілі системи або необізнаність співробітників», – додають дослідники Eset.