Результаты атаки Petya.A в Украине

29 июнь, 2017 - 13:31КОВсего за один день, криптовирус «Petya.A» стал самой масштабной кибер-атакой в истории Украины. Разобраться в его происхождении, последствиях и методах предотвращения взялись специалисты компании Integrity Vision.

В своем прошлогоднем отчете компания McAfee назвала 2016 г. «годом шифровальщиков» («year of ransomware»), но как показывают последние события, прошлый год был разминкой: только за первое полугодие 2017 г., ИТ-инфраструктуры украинских и мировых компаний подверглись кибератакам вирсуов-шифровальщиков: WannaCry, XDATA, а 27 июня — новой версии вымогателя Petya.A

Урон, нанесенный криптовирусом Petya.A, за один день активности в Украине сопоставим и превышает нанесенный WannaCry и XDATA ранее. Из открытых источников известно, что от атаки пострадало более 80 крупнейших Украинских компаний во всех отраслях экономики. Среди которых: НБУ, Ощадбанк, Укргазбанк, ПУМБ, ДТЭК, Укрэнерго, Киевэнерго, Укртелеком, Vodafone, Lifecell, Аэропорт «Борисполь», Укрпочта, «Новая Почта», Укрзализныця и многие другие, также не работали сайты издания Корреспондент, football.ua. Больше всего пострадали банки, государственные ведомства и СМИ, но поскольку не все компании публикуют данные о последствиях атаки, оценить реальное количество пострадавших предстоит в будущем.

Petya.A — новая модификация одноименного вируса-шифровальщика, который распространялся весной 2016 г. и имел несколько модификаций.

Вектор распостранения криптовируса стандартный: таргетированный пользователь получает письмо с вложением или ссылкой на вредоносный файл. Кроме того, согласно данных Microsoft, значительная часть вредоноса была распространена через обновление программного обеспечение для отчетности и документооборота — «M.E.doc.» Распространение по сети — через DoblePulsar и EternalBlue, аналогично методам вируса WannaCry.

Сразу после открытия файла происходит эксплуатации уязвимости CVE-2017-0199 и загружается файл hxxp://84.200.16.242/myguy.xls.

После загрузки запускается powershell-скрипт, который загружает остальной функционал Petya с командного сервера hххp://coffeinoffice.xyz:80/cup/wish.php.

Загружается файл C:\Windows\perfc.dat с основным функционалом шифровальщика.

Распространение шифровальщика в сети происходит по тому же сценарию, по которому распространялся WannaCry: при эксплуатации уязвимости протокола SMB (MS17-010).

Также производится создание задания отложенной перезагрузки в планировщике и очищаются логи (System, Security, Application).

Шифруется большое количество типов файлов: .3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip.

Также, вредонос вносит изменения в MBR, после чего происходит перезагрузка.

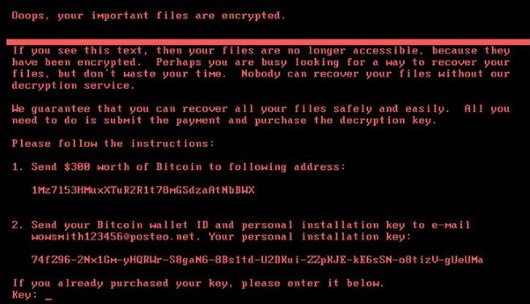

При перезагрузке система уходит в BSOD, после чего пользователю демонстрируется имитация работы утилиты CHKDSK, но во время так называемой «проверки» на самом деле происходит шифрование данных (кстати данное поведение наблюдалось и в старых версиях Petya). По завершению, ПК перезагружается повторно и в модифицированном boot-скрине выводится текст сообщения шифровальщика:

Сумма выкупа — 300$ в биткоинах.

После оформления перевода пользователю рекомендуется выслать ID кошелька и персональный код на адрес злоумышленника ([email protected]) и получить в ответ ключ дешифровки.

На данный момент произведено 42 транзакции и злоумышленники заработали около 10000$ в биткоин-эквиваленте. Интересно, что уже через пару часов после начала атаки стало известно, что ключ расшифровки злоумышленники не высылают даже после оплаты.

Сегодня большинство антивирусных вендоров выпустили сигнатуры для обнаружения угрозы: https://virustotal.com/en/file/027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745/analysis/

При всплеске активности предыдущей версии Petya, пользователь под ником leostone смог разработать алгоритм, позволяющий произвести дешифрование данных.

Для этой модификации инструмента дешифрования нет. В отличии от того же WannaCry, для Petya.A также отсутствует killswitch-сайт, который предотвратит дальнейшее шифрование данных. Но для данного шифровальщика можно создать файл C:\Windows\perfc (без расширения) с правами доступа только на чтение, что послужит локальным «выключателем».

Как видим, Petya.A использует самые эффективные инструменты, доступные на данный момент, взяв наиболее удачные, с точки зрения злоумышленника, методики проведения атаки, используемые «классической» версией Petya, XDATA и WannaCry. Что не удивительно: после публикации в открытом доступе инструментария NSA ShadowBrockers, атаки такого типа будут только усиливаться и становиться все более изощренными.

Для защиты от атак нулевого дня такого типа компания CheckPoint предлагает универсальные решения по защите периметра и конечных точек: продукты CheckPoint SandBlast Zero-Day protection. PoC видео, предоставленное пользователем Nick McKerall доступно по ссылке: https://www.youtube.com/watch?v=RBM6k5ADF34

IBM ведет кампанию по мониторингу и противодействию инциденту, так что пользователи которые используют IBM QRadar с подпиской X-Force всегда могут отследить попытки активности вредоноса в своей IT-инфраструктуре с помощью компонентов Threat Intelligence: https://exchange.xforce.ibmcloud.com/collection/Petya-Ransomware-Campaign-9c4316058c7a4c50931d135e62d55d89

Компания Qualys выпустила сигнатуры обнаружения уязвимостей, которые эксплуатирует вредонос для модуля Vulnerability Manager: https://blog.qualys.com/securitylabs/2017/06/27/petya-ransomware-what-you-need-to-know

Напомним, Petya.A атаковал украинские предприятия во вторник. Специалисты выпускают свои рекомендации по предотвращению такого рода атак.