Пять шагов к максимальной безопасности в Azure

25 июнь, 2021 - 15:12Леонід БарашВо второй декаде июня компания Crayon провела веб-семинар, на котором обсуждались вопросы повышения безопасности в облаке Azure.

Ключевой доклад мероприятия специалист по современному рабочему месту Дмитрий Великодний из Microsoft начал с обзора основных тенденций, изменений и новшествах в области ИБ, проявившихся в 2020–2021 годах.

Выступающий обратил внимание участников вебинара на то, что киберпреступность следит за повесткой дня. Так, возросло количество атак с упоминанием COVID-19 в США и в Южной Корее. Это, в частности, связано с тем, что многие сотрудники работают удаленно, что изменило структуру коммуникаций — люди стали получать больше писем от компаний, и киберпреступники используют это для фишинга. Применяются также и более простые и эффективные способы атак с помощью вирусов-шифровальщиков. Это превратилось в своеобразный бизнес, тем более что сервисы и инструменты для создания вредоносного кода стоят недорого.

По словам выступающего, от клиентов можно часто слышать, что их данные не представляют интереса для злоумышленников, поэтому им не нужна высокостоящая система защиты. Скорее всего, это так и есть, другой вопрос, что такой интерес не зависит от данных, с которыми компания работает. Он зависит от того, готова ли организация заплатить за восстановление своей деятельности и сколько. Большинство компаний соглашаются на выкуп.

Что касается основных тенденций в Восточной Европе, то они следующие. В большинстве компаний и организаций стратегия кибербезопасности не успевает за развитием цифрового ландшафта. Увеличилось количество атак программ-вымогателей — им подверглись около 38% компаний. У 30% компаний проблемы с ИБ были вызваны устаревшими ПО и системами защиты. При этом человеческий фактор является основным в проблемах с кибербезопасностью. Однако с точки зрения тенденций никаких сюрпризов не произошло.

Дмитрий Великодний: «В большинстве компаний и организаций стратегия кибербезопасности не успевает за развитием цифрового ландшафта»

Некоторые проблемы безопасности для компаний решаются с помощью облачных технологий, поскольку часть защиты обеспечивается облачным провайдером. Он занимается построением современного периметра и модернизацией инфраструктуры ИБ. Но какая бы ни была облачная система, значительная часть слоев в ней, как, например, от пресловутых учетных записей до защиты данных, остается в зоне ответственности самой компании, занимающейся эксплуатацией и развитием этой системы. Для этого есть технологии, есть инструменты внутри облачного стека, но их применение — задача самой компании.

В своем выступлении сервисный директор Crayon Украина Михаил Ермолович затронул отдельные тенденции и акцентировал внимание на безопасном доступе, который предлагает компания Crayon в связке с Microsoft.

Согласно последним отчетам аналитиков, цифровая трансформация бизнеса и пандемия повышают риски киберугроз. Кибератаки перемещаются из финансового сектора в промышленный, транспортный, сегмент розничной торговли и другие секторы экономики, появились новые объекты атак, например, сети IoT-устройств и ИИ. При этом растет сложность и комплексность угроз — они направлены на критически важные данные компаний. С другой стороны, цифровизация бизнеса приводит к росту возможностей для проникновения в корпоративные сети. Поэтому уже не только крупный, но и средний, и малый бизнес осознает важность защиты своей ИТ-инфраструктуры и данных и все больше инвестируют в защищенные облака, на базе которых реализуются сложные ИТ-решения и сервисы для конечных пользователей.

Вынужденный переход многих организаций на удаленную работу имел серьезные последствия для ИБ. Для многих это повлекло незапланированный переход на облачные технологии и спешное приобретение дополнительных ИТ-решений и сервисов для адаптации к новым реалиям. Нередко из-за спешки это сопровождалось ослаблением мер безопасности, что способствовало появлению новых рисков. Поэтому теперь организациям необходимо оценить свою текущую инфраструктуру безопасности на наличие слабых мест и выработать стратегию безопасности в условиях дистанционной работы сотрудников. Тогда как пароли останутся стандартом, в 2021 г. все больше компаний будут использовать многофакторную аутентификацию в качестве дополнительной защиты от вредоносных атак и утечки данных.

Более широков распространение получают ИИ и МО. Все чаще ИИ используется для создания автоматизированных систем безопасности, позволяющих быстро анализировать значительное количество данных о рисках. В то же время злоумышленники также используют преимущества ИИ для автоматизации и совершенствования своих атак.

На волне ажиотажа вокруг вакцины против COVID-19 люди все чаще ищут актуальную информацию на эту тему. Это привело к значительному росту тематических фишинговых атак. Переход к удаленной работе только усиливает и без того острую потребность в специалистах по ИБ. Поэтому организациям стоит уделить больше внимания обучению сотрудников кибергигиене.

Михаил Ермолович: «Microsoft предлагает достаточно обширный стек технологий, которые помогают защитить от атак разного типа и предотвратить потерю корпоративных или персональных данных»

В свою очередь для оценки кибербезопасности Crayon использует четырехэтапный подход для определения оптимального пути развития компаний клиентов. Он заключается в сборе точных данных об ИТ-инфраструктуре заказчика, определение приоритетных изменений в инфраструктуре, предприятие необходимых шагов для обеспечения безопасности среды и помощь в отслеживании изменений.

На вебинаре были непосредственно рассмотрены упомянутые выше пять шагов по обеспечению максимальной безопасности в Azure. Про первые два рассказал Андрей Орлов, технический консультант SCA, Crayon. Он начал с тезиса о том, что в создавшейся ситуации, вызванной массовым переходом на удаленную работу, в качестве основного контроля доступа нужно начинать с учетной записи. Однако, как правило, в организации используются несколько систем, и каждая из них требует своей учетной записи. Очевидные проблемы — пользователю нужно запоминать много имен пользователя, много паролей. Более того, в каждой системе, как правило, используются своя стратегия безопасности. Это типичная ситуация для большинства современных организаций. Хорошей практикой было бы перейти к централизованному управлению учетными записями.

В качестве основного контроля доступа нужно использовать учетную запись

С помощью Azure AD можно предоставить доступ в Dropbox, Salesforce, AWS и в очень много других облачных сервисов. Практика показывает, что многие организации не знают о том, что есть способ предоставлять доступ к локальным приложениям, используя ту же самую идентификацию из Azure AD. Для этого применяется технология под названием Azure AD Application Proxy. Таким образом, преимущества централизованного подхода очевидны — пользователям не нужно запоминать несколько способов подключения. При этом можно использовать современные способы аутентификации. В этом случае можно собрать гораздо больше информации о подключении, например, состояние компьютера, ОС, принадлежность устройства. Современные средства также поддерживает многофакторную аутентификацию.

Андрей Орлов: «Преимущества централизованного подхода в том, что пользователям не нужно запоминать несколько способов подключения»

Медленно, но все же распространяется беспарольная аутентификация (passwordless login) с помощью физических ключей, биометрических данных и т. п. По официальным данным от Microsoft, организации, которые запретили использование базовой аутентификации, на 67% реже сталкиваются с инцидентами успешного взлома. Далее докладчик провел сеанс практической работы, во время которого продемонстрировал условный доступ, аутентификацию в сторонних сервисах, публикацию локальных приложений и метод беспарольной аутентификации.

Основными темами выступления облачного архитектора Романа Бориса из Crayon были Azure Security Center, гибридные облака и типичные облачные нагрузки. Начал же он с обзора общих проблем. Это быстро меняющиеся ресурсы, что усложняет следить за происходящими изменениями в инфраструктуре и обеспечивать ее безопасность, атаки на инфраструктуру, которые с каждым днем становятся все более изощренными, и постоянную нехватку специалистов по безопасности. В этой ситуации может помочь SOC. Это система, которая оперирует log-файлами, информацией, получаемой из разных источников. По сути это большая часть огромного ИИ от Microsoft, касающаяся безопасности. Туда же входит Azure Sentinel — ориентированная на облако платформа управления безопасностью и событиями безопасности (SIEM). SOC упрощает работу специалистов по безопасности, помогает интерпретировать собранную информацию, предоставляя готовые аналитические данные. Основная задача Azure Security Center — расширенное обнаружение угроз для Azure Workloads. Еще одной его задачей является защита серверов. Она включает такие функции, как гигиена безопасности серверов, мониторинг целостности файлов, обнаружение и блокирование сложных угроз для серверов, адаптивный контроль приложений и ряд других. В Azure Security Center встроен сканер уязвимостей на базе Qualys. Это решение корпоративного класса и, по словам докладчика, является одним из лучших на рынке. Сканер разворачивается и подключается к рабочим нагрузкам автоматически. Востребованной функцией также является мониторинг целостности файлов. В процессе мониторинга проверяются файлы и реестры ОС, прикладного ПО и другие с целью обнаружения изменений, которые могут указывать на атаку. Расширенная аналитика и отклонения в поведении используются для обнаружения аномалий и вредоносного кода. Работу с системой облегчает графический интерфейс. В облачной инфраструктуре и гибридной архитектуре реализовано также адаптивное управление приложениями. Оно позволяет с помощью адаптивных элементов управления приложениями контролировать, какие приложения могут работать на виртуальных машинах клиента, а также защитить виртуальные машины, работающие в Azure. Управление можно упростить с помощью рекомендованных адаптивных «белых списков», которые изучают шаблоны приложений.

Роман Борис: «Основная задача Azure Security Center — расширенное обнаружение угроз для Azure Workloads»

Подводя итоги, Роман отметил, что Azure Security Center является отличным инструментом, функциональность которого базируется на трех основных положениях. Это гигиена серверов, расширенная защита и мониторинг целостности файлов. К этому нужно прибавить механизм обнаружения и ответа на базе Microsoft Defender для конечных точек, интеграцию с системами SIEM и Azure Sentinel. Вся информация может быть загружена в другие системы, в том числе и в автоматизированные.

Заключительным был доклад специалиста по технологическим решениям Виктора Мейранса. Он еще раз подчеркнул, что большинство современных атак направлены на учетные записи пользователей, поэтому они нуждаются в повышенной защите. При этом не нужно забывать и про сеть. Хотя в Azure сеть виртуальная, однако к ней применимы все те требования, которые предъявляются к традиционным сетям.

Виктор Мейранс: «Большинство современных атак направлены на учетные записи пользователей, поэтому они нуждаются в повышенной защите»

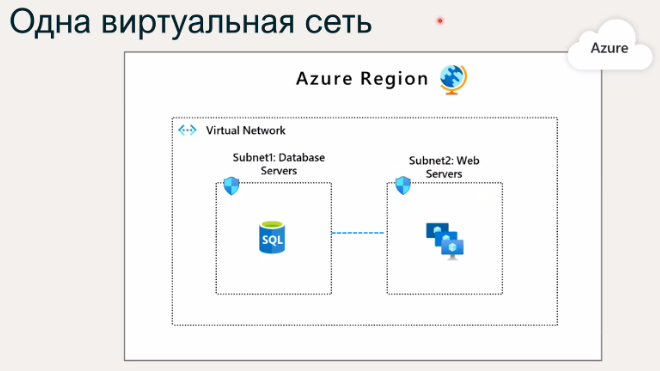

В каждой виртуальной сети можно строить подсети, делить эту сеть логически, поэтому создаются так называемые группы сетевой безопасности (Network Security Groups). Всю эту инфраструктуру нужно защищать. Для этого можно использовать Azure Firewall, который способен анализировать пакеты, потоки данных и защищать их. Архитектура виртуальной сети выглядит следующим образом.

Архитектура виртуальной сети

В нее входит регион Azure, в котором была создана виртуальная сеть, разбитая на две подсети. К примеру, подсеть 1 — это серверы с БД, а подсеть 2 — веб-серверы. И каждая подсеть находится в своей сетевой группе безопасности (NSG). Можно, при необходимости, создать несколько регионов Azure и разместить там виртуальные сети, связав их peer-to-peer как равноправные компоненты.

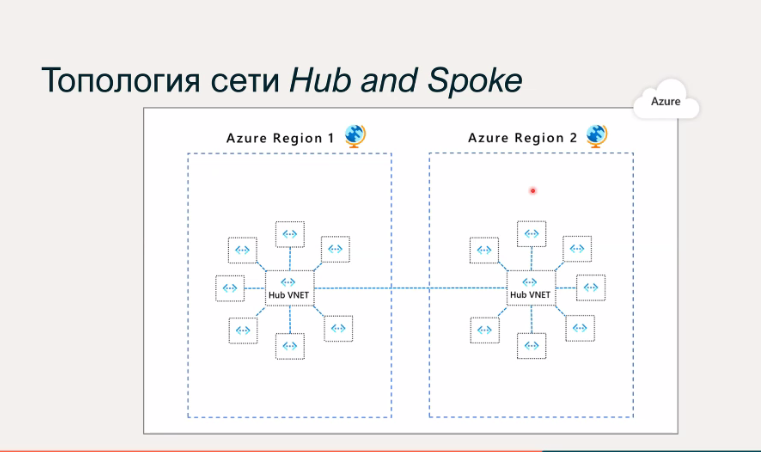

Одна из важных рекомендаций, которая входит в лучшие практики планирования архитектуры сетей, это использовать топологию «ступица и спица» (известную также в традиционной терминологии как «звезда»).

Топология сети «ступица и спицы»

По умолчанию внутри Azure все ресурсы могут обмениваться данными друг с другом, так как маршрутизация происходит автоматически.

Если приложениям или решениям В2В нужно подключиться из Интернета, то для этого можно воспользоваться Azure Application Gateway, который выполняет функции балансировщика нагрузки, подключая к серверам с приложениями. Примечательно, что Application Gateway имеет также функцию WAF (Web Application Firewall), которая позволяет защищать ресурсы, имеющие доступ в Интернет, от стандартных атак, таких как DDoS и межсайтовый скриптинг.

В заключение докладчик привел рекомендации, на что стоит обратить внимание при планировании сетей в Azure. Прежде всего нужно использовать надежные элементы управления сетью. Нужно логически сегментировать подсети, соблюдая баланс между сегментацией и логическим объединением, управлять маршрутизацией между виртуальными сетями, использовать выделенные WAN-каналы. Рекомендуется также отключить доступ RDP/SSH к виртуальным машинам и не забывать про концепцию нулевого доверия.