Поддельная версия браузера Tor похищает криптовалюту пользователей

Компания Eset сообщает об обнаружении фальшивой версии браузера Tor, которую киберпреступники используют для похищения криптовалюты Bitcoin у покупателей даркнет-рынков и шпионажа за пользователями.

«Это вредоносное ПО позволяет преступникам просматривать посещенные жертвой веб-сайты. Теоретически оно может изменять содержимое посещаемой страницы, перехватывать данные, которые жертва заполняет в формы, и отображать поддельные сообщения. Однако мы зафиксировали использование только одной функциональной возможности – изменения адресов кошельков криптовалюты», – объясняют специалисты Eset.

Изменение оригинального адреса Bitcoin на адрес преступников происходит во время пополнения жертвой счета кошелька в профиле.

«Во время нашего исследования мы обнаружили три кошелька Bitcoin, которые используются в этой кампании с 2017 г. Каждый такой кошелек содержит сравнительно большое количество транзакций на незначительные суммы; мы считаем это подтверждением того, что эти кошельки действительно использовались поддельной версией браузера Tor», – комментируют специалисты Eset.

На момент завершения исследования общая сумма полученных средств на все три кошелька составляла 4.8 Bitcoin, что соответствует примерно 40 тыс. долл. Следует отметить, что реальная сумма похищенных денег значительно выше, поскольку поддельная версия браузера Tor также меняет адрес кошельков QIWI.

Кампания нацелена на русскоязычных пользователей анонимной сети Tor. Свое вредоносное ПО киберпреступники рекламировали на различных форумах как официальную русскоязычную версию браузера Tor. Однако настоящей целью злоумышленников было заманить жертв на несколько вредоносных веб-сайтов, замаскированных под легитимные.

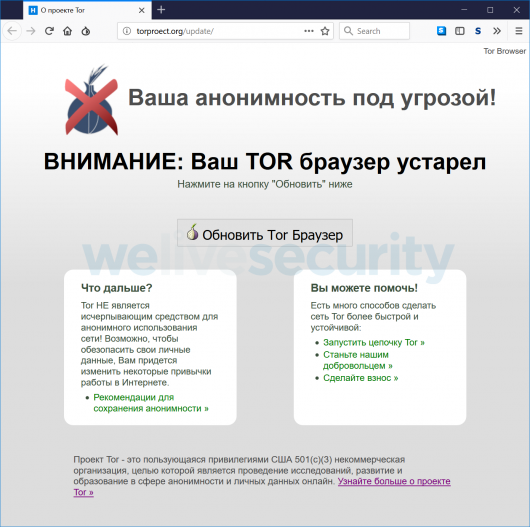

«На первом сайте пользователь получает предупреждение об устаревшей версии браузера Tor. После этого жертва перенаправлялась на второй сайт с инсталлятором», – отмечают специалисты Eset.

Фактически поддельная версия браузера Tor является полнофункциональным приложением. Преступники не меняли бинарные компоненты браузера Тоr, вместо этого они внесли изменения в настройки и расширения. Как результат, простые пользователи, вероятно, не замечали разницы между оригинальной и фальшивой версией.

В частности, в поддельной версии были выключены все виды обновлений в настройках и проверка цифровых подписей, что позволяло злоумышленникам менять любое расширение и беспрепятственно загружать его браузером. Преступники также внесли изменения, которые позволяют оповещать командный сервер (C&C) о текущей веб-странице, которую посещает жертва, и доставлять в браузер компоненты JavaScript.