Почему обнаружение и реагирование от Trend Micro стали лучше

18 ноябрь, 2020 - 14:42Леонід БарашЭто объяснили на виртуальной конференции директор по маркетингу продуктов Крис Тейлор (Chris Taylor) и директор по маркетингу Trend Micro Extended Detection and Response (XDR) Эрик Шульц (Eric Shulze).

Вначале Крис Тейлор отметил, что компания отмечает выпуск новой платформы XDR. Поскольку осенью было начато межуровневое обнаружение и реагирование, включающее безопасность конечных точек и почты, и эта технология имела большой успех, то теперь у компании есть бренд новой платформы, которая включает не только безопасность конечных точек и почты, но также безопасность сетевой и облачной рабочих нагрузок.

Крис Тейлор

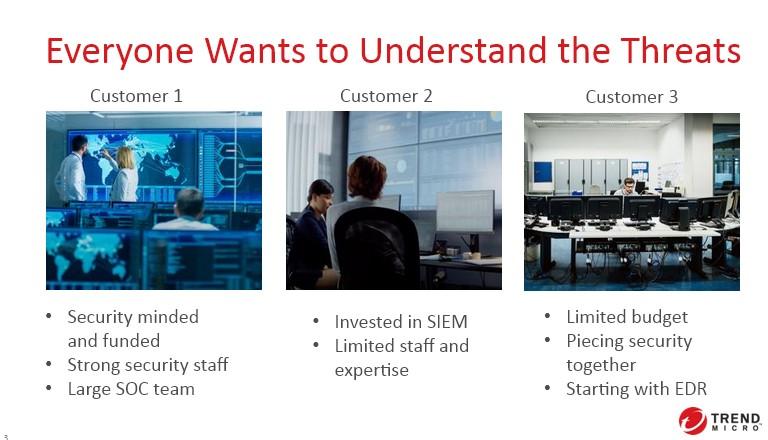

Однако прежде чем погрузиться в XDR и рассказать, как это работает, он рассмотрел сложившуюся ситуацию в компаниях. Здесь наблюдаются три разных типа заказчиков, и все хотят понять имеющиеся угрозы.

Заказчики первого типа достаточно зрелы в области SOC, у них есть большая команда. Это, как правило, большие финансовые институты, где думают о безопасности каждого сотрудника, у них очень сильная команда в отделе безопасности и отличные системы подключения и обработки. Заказчики второго типа менее зрелы, они инвестируют в SIEM и EDR, но их штат более ограничен, опыт не столь большой. И затем, заказчики третьего типа, которые только начинаю внедрять EDR, их бюджет более ограничен, так что, может быть, у них есть уже EDR или они только недавно установили эту систему, но у них есть отдельные продукты по безопасности. В этом случае можно увидеть множество мониторов, к которым сотрудники подъезжают на своих креслах, чтобы переходить от одного инструмента к другому, когда они ведут разведку атак. Если взглянуть на заказчиков второго и третьего типов, то что у них общего? Они все хотят иметь возможности заказчика первого типа, но у них нет ресурсов того же уровня, опытных сотрудников, финансов. Как используется XDR, чтобы помочь таким заказчикам иметь те же возможности, что и у заказчиков первого типа?

Типы заказчиков

Если рассмотреть среду более близко, то сегодня аналитик по безопасности или SOC получают разрозненные представления внутри EDR. При сложных атаках система определяет только часть атак, и создает разобщенные взгляды на события в сети. Поэтому у большинства команд отсутствует хорошая видимость угроз, воздействующих на их облачную рабочую нагрузку, если они используют одинаковые инструменты EDR в своем облаке, отсутствует оптимизация для их среды или оптимизация даже для Linux. И затем, команды безопасности часто не имеют видимости того, что происходит в их почтовых ящиках, не видят угроз, которые уже, может быть, там. Так что они, вероятно, получают сигналы тревоги от своих почтовых шлюзов, но они не способны их вычистить, чтобы уловить угрозы внутри. Если были сделаны инвестиции в SIEM, то они получают множество сигналов тревоги, но между ними теряются активные данные. А активные данные говорят об истории того, что происходит, они формируют контекст, что значат эти сигналы тревоги. И когда имеются все эти сигналы, то для аналитика по безопасности тяжело выяснить, на что обратить внимание, что важно, на что потратить время в своей разведке. Когда приходят атаки, они распространяются по всей организации и мигрируют, и даже современные программы-вымогатели теперь вместо шифрования первого попавшегося компьютера используют технику, ранее применявшуюся атаками APT. Они займут плацдарм, повысят свои привилегии и станут распространяться, ища устройства и данные, которые являются важными для организации. Затем они потребуют самую большую плату. Таким образом, имеется определенное время, чтобы быстро отключить этих атакующих. Это трудно сделать, когда пытаются собрать вместе этот разрозненный силос и убедиться, что данные имеют тот же формат и сигнатуры данных совпадают. И это та ситуация, когда XDR может помочь. Он разрушает силос и взамен приходящего в SIEM шума и попытки выяснить что-то система выполняет корреляцию, так что заказчик может очень быстро увидеть историю атаки и заблокировать ее.

Итак, как XDR работает. Берутся продукты защиты Trend Micro и делается аналитика по ним всем, чтобы увидеть смысл. Начинают с нижнего уровня и смотрят на продукты, которые поддерживаются платформой XDR. Компания имеет сеть, которая является инспектором по глубокому обнаружению. Это сеть слоя наблюдению, которая подключается к ряду портов, чтобы видеть трафик с «востока на запад» и с «севера на юг». Таким образом, она не нуждается в замене чего-либо. Та же ситуация и с электронной почтой. Есть API, базированный на email-решении, который зацеплен с Office 365 или с G Suite, поэтому нет необходимости заменять существующую инфраструктуру безопасности email. Это улучшенный слой, который видит больше атак. И затем конечная точка является продуктом Apex One. И для Apex One, если заказчик не хорошо знаком с продуктом, предоставляется свободный апгрейд, и имеется единый агент, который защищает конечную точку, и требуется только лицензионный ключ, чтобы добавить функции обнаружения и реагирования. Новая поддержка платформы XDR — это безопасность рабочей нагрузки Cloud One. Заказчик может знать об этом по предыдущему названию, которое было «глубокая безопасность как услуга».

Таким образом, если взять активные данные, приходящие от этих продуктов, и поместить их в озера данных, можно увидеть картину того, что происходит, более крупным планом. Активные данные теперь меняются в зависимости от типа слоя. Если это электронная почта, то это метаданные и сетевые данные, поступающие из сети. Теперь, недостаточно просто собирать эти данные, необходимо также найти их смысл. И здесь на вершине всего этого вступает в дело аналитик по безопасности и разведка угроз, поиск и определение того, что является важным. Таким образом, можно обнаружить больше, использую корреляционную модель. Поэтому, если видны незначительные события в нескольких слоях, можно объединить их вместе, чтобы найти, что было упущено. Если лучше понимать атаку, то можно ответить более полно и более уверенно, и эти ответы можно делать прямо из платформы XDR. Это не заменяет SIEM, если он имеется. Это будущая интеграционная точка для Trend Micro и продуктов третьей стороны.

Большинство заказчиков начинают с EDR. Это потому, что большинство атак направлены на пользовательские устройства, и затем они распространяются повсюду. Компания упаковала обнаружение и реагирование конечных точек и email вместе. Это сделано потому, что атаки, нацеленные на конечные устройства, используют, в основном, методы фишинга.

Продукт имеет интегрированный API. Это важно по ряду причин. Одна из них — будут видны не только данные и транзит, такой как шлюз, но и данные внутри организации. Таким образом, можно также видеть не только внутренние атаки на электронную почту, но и содержимое почтового ящика, чтобы иметь возможность очистить его от угроз. Проводя аналитику этих данных, можно найти скомпрометированные аккаунты, которые могут содержать учетные данные для входа и могут быть отосланы для фишинга. Это становится более важным прямо сейчас, при пандемии COVID, поскольку многие пользователи работают дома, и они, может быть, используют Office 365, чтобы проверить свою почту со своих персональных устройств. И третья часть паззла — это облачная рабочая нагрузка и контейнеры. Это важная часть XDR, потому что она критична для бизнес-операций заказчиков. И потому, что Cloud One имеет намного большую безопасность, чем типичное решение EDR, имеет больше параметров телеметрии и дает более полную историю того, что случается во время атаки. И последнее, но не по значению, это сеть, и здесь обнаружение и реагирование является дополнительным, потому что есть слепые зоны, которые EDR не может видеть. Таким образом, могут быть неуправляемые устройства, такие как ноутбук, унаследованные системы, которые не поддерживаются производителями EDR, и IoT-устройства.

Если заказчик начнет с одной части, он со временем может расширить систему, поскольку она модульная, и добавление любой части повышает ее ценность. По мере дальнейшего добавления, заказчик будет видеть большую корреляцию.

Затем Эрик Шульце продемонстрировал приборную доску XDR, которая была построена для американской компании Splunk. То же имя носит платформа для сбора, хранения, обработки и анализа машинных данных, то есть логов.

Это только один способ, который дополняет SIEM, но не заменяет его. Trend Micro понимает, что SIEM является центральной системой команды SOC для многих рабочих нагрузок, и это является одним из способов, которым получают данные XDR и переносят их в SIEM.

На приборной доске можно было увидеть все различные сигналы тревоги. По ним можно щелкнуть мышью и получить расширенную информацию, можно увидеть, какие данные посылаются к SIEM. Это так, если у пользователя имеются корреляционные правила, построенные для его SIEM, чтобы выделять определенные конечные точки или что-либо еще, что участвует в рабочем процессе. Но посылаются не все данные, поэтому заказчик не платит за хранение всех данных.

Далее, из совокупности сигналов тревоги, поступивших в SIEM, можно щелкнуть мышью на какой-нибудь конкретный, и это переключит пользователя на консоль XDR. С ее помощью можно действительно провести разведку, так что это приведет прямо на страницу, содержащую все данные. На интерактивном экране пользователь может увидеть определенную сводку, например, о чем говорит некоторое сообщение. Можно увидеть, как много систем, как много пользователей участвует, и затем увидеть выделенные сообщения. Они являются индивидуальными сигналами тревоги о том, что случилось, что вызвало это обнаружение. Здесь есть ссылка на файл с двойным расширением, что традиционно известно как маскировка, и прямая ссылка на структуру атаки, которую можно раскрыть, щелкнув мышью. Если щелкнуть мышью на различные секторы, можно увидеть в выделенных окнах разные участки реляционного графа, так что это помогает понять, какие части вносили вклад в обнаружение. Есть механизм, называемый ложный положительный результат, который генерирует всплывание небольшого окна, позволяющего осуществить обратную связь с командой Trend Micro в режиме реального времени и сообщить о ложном срабатывании. Далее докладчик продемонстрировал некоторые возможности продукта. В частности, можно получить аналитический отчет о сети, если заказчик имеет датчики Trend Micro.

Заключительную часть конференции провел Крис Тейлор. Он поблагодарил компанию MedImpact, которая была одним из beta-тестеров. Ларри Бриггс (Larry Briggs), один из старших инженеров по безопасности MedImpact, отметил, что настройка XDR не является трудной и требует столько же работы, сколько и продукты третьей стороны, а ROI очень большой.

Ларри Бриггс: «Настройка XDR не является трудной и требует столько же работы, сколько и продукты третьей стороны»

А CISO Фрэнк Баттон (Frank Button) сказал, что теперь для его команды легче объяснить, что происходит с атакой, и проследить последовательность событий.

Трудной для демонстрации, но действительно важной частью платформы XDR, является встроенная разведка угроз. И одной из моделей обнаружения является отсылка информации команде Trend Micro. XDR, которая включает разведку угроз без дополнительной оплаты, автоматически вычищает все окружение, и не только конечные точки, а почтовые ящики, сетевой трафик и рабочие нагрузки в облаках и серверах. Другим сильным пунктом является исследование уязвимостей. Из круговой диаграммы внизу видно, что Trend Micro совместно с Zero Day Initiative является лидером в их раскрытии.

В XDR встроена разведка угроз

Существует много способов обнаружения и реагирования в организации. Если использовать SOAR и SIEM, можно получить несколько больше возможностей. Здесь имеется некоторая корреляция обнаружений по событиям, но не такая сильная, так что нельзя получить все активные данные и аналитика не предоставит глубокое понимание данных и как они генерируются. Можно осуществить действия реагирования в одном месте, но не полную разведку, так что нужно переключаться между разными консолями.

Среди производителей средств обнаружения и реагирования Trend Micro, согласно отчету Forrester для предприятий, является одним из трех лидеров, и это было до выпуска новой версии платформы XDR, когда у Trend Micro была функциональность только для почты и конечных точек.

Trend Micro является одним из лидеров среди производителей продуктов обнаружения и реагирования

Если посмотреть на решения XDR, то это не только аспекты обнаружения и реагирования, но и лежащая в основании защита. Trend Micro является единственным лидером во всех четырех волнах Forrester, обнаружение и реагирование, защита конечных точек, защита почты и защита рабочей нагрузки в облаке.