Память DDR4 больше не считается неуязвимой для Rowhammer

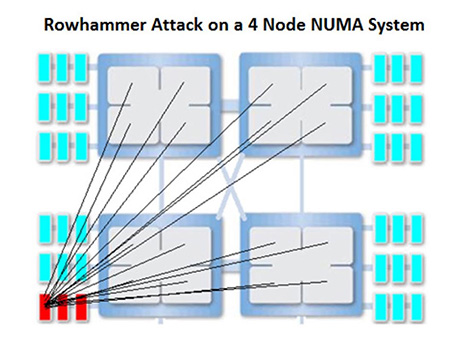

Согласно недавно вышедшей исследовательской статье, физический недостаток чипов памяти, делающий возможным взлом персональных компьютеров и серверов методом Rowhammer, распространяется не только на DDR3, но и на DDR4. Авторы пришли к такому заключению, протестировав модули DIMM с помощью диагностических методов, ранее не использовавшихся для поиска этих уязвимостей, такие как многие процессорные потоки, нацеленные на один небольшой участок памяти.

Тесты показали, что многие коммерческие DIMM подвержены явлению, известному как манипуляция битами (bit-flipping), при котором частое обращение к ячейке памяти может вызывать переключение состояния соседних ячеек.

Доклад был опубликован техасским провайдером высокопроизводительных и суперкомпьютерных технологий Third I/O и представлен в прошлый уикэнд на конференции Semicon China.

«На базе анализа, проведённого Third I/O, мы считаем эту проблему существенно более серьёзной, чем сообщалось прежде», — предупреждает статья.

Технологический директор Third I/O, Марк Лантень (Mark Lanteigne), заявил, что Rowhammer не представляет немедленной угрозы для безопасности компьютеров, тем не менее, представленные оценки рисуют картину, менее комфортную, чем видят её производители DDR.

Samsung и Micron недавно декларировали линейки своих DDR4-продуктов «свободными от Rowhammer» благодаря применяемой в них технологии TRR (Targeted Row Refresh). Для проверки оправданности этих заявок Third I/O протестировала 12 разновидностей чипов DDR4, восемь из которых вскоре пали жертвами Rowhammer. Первой «поддался» DIMM Crucial Ballistix Sport фирмы Micron, затем исследователи добились успеха с другими модулями производства Micron, а также Geil. Интересно, что модули DIMM от G.Skill смогли выдержать испытания.

«Хотя тестировавшийся участок памяти был очень мал, мы можем определённо заявить, что манипуляция битами Rowhammer воспроизводима на DDR4», — подытоживается в статье.

Применённое диагностическое средство Memesis изначально предназначалось для тестирования серверов на пригодность к работе с быстродействующим накопителем Fibre Channel SSD. Оно бомбардировало память найденной экспериментально «убийственной последовательностью данных» — 492492492492492492492492492492492492492492492492 — обеспечивающей в некоторых тестах увеличение индуцированных переключений соседних битов на 50%.

Авторы также смогли манипулировать битами DDR3 DIMM прямо на сервере уровня предприятия. Их атаки обычно в течение трёх минут приводили к полному зависанию или спонтанной перезагрузке сервера даже несмотря на наличие у памяти коррекции ошибок ECC (Error-Correction Code) и дополнительной защиты от Rowhammer удвоением частоты обновления содержимого ячеек.