Обнаружена уязвимость, допускающая атаки на шифрованные каналы

Объединенная группа исследователей из Inria Nancy-Grand Est, Inria Paris-Rocquencourt, Microsoft Research, а таже университетов Мичигана и Пенсильвании опубликовали новое исследование, в рамках которого представлен новый метод атаки на шифрованные каналы.

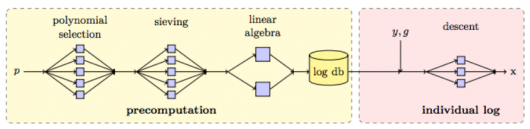

Атака под кодовым названием Logjam во многом схожа на обнаруженную в марте FREAK. Она также базируется на понижении длины ключей до уровня в 512 бит, однако Logjam вместо смены шифров RSA на RSA_EXPORT использует уязвимость в TLS и вместо обмена ключей RSA атакует алгоритм Диффи-Хеллмана. Производится откат до слабозащищённого уровня DHE_EXPORT, далее применяя не уникальные начальные простые числа производится подбор ключа.

Специалисты отмечают, что обнаруженная атака применима к любому серверу, поддерживающему шифры DHE_EXPORT, и кроме того представляет опасность практически для браузеров. Проблеме подвержены все системы, в настройках которых допускается использование 512-разрядных ключей Диффи-Хеллмана. Исследователи просканировали несколько миллионов узлов из адресного пространства IPv4, в результате было обнаружено, что из миллиона самых популярных сайтов, 8,4% являются уязвимыми на данный момент.

Согласно проведенным вычислениям атака Logjam может снизить стойкость шифрования у 80% серверов, поддерживающих DHE_EXPORT. Для систем, допускающих применение типовых совместно используемых 1024-разрядных групп начальных чисел Диффи-Хеллмана представлена следующая статистика. Атаке по организации пассивного прослушивания потенциально подвержены 17.9% HTTPS-сайтов, 25.7% SSH-серверов и 66.1% IPsec VPN.

Возможно, именно обнаруженная уязвимость дает ответ на вопрос, как АНБ взломала шифрование VPN и получила доступ к миллионам файлов, которые опубликовал в свое время Эдвард Сноуден.

Для противодействия Logjam рекомендуется отключить поддержку экспортных шифров, сгенерировать уникальные 2048-битные группы, а также установить последнюю версию OpenSSH, которая использует обмен ключами Диффи-Хеллмана на основе эллиптических кривых.

Проверку сервера на уязвимость Logjam можно провести на специальной странице.