Обнаружен вредонос для шпионажа, заражающий микрокод UEFI материнской платы

Специалисты «Лаборатории Касперского» обнаружили целевую кампанию кибершпионажа с использованием сложной модульной структуры MosaicRegressor, куда, в том числе, входит буткит для встроенной в материнскую плату микропрограммы UEFI (Unified Extensible Firmware Interface). На данный момент это первый случай заражения UEFI при помощи специально разработанного для такого типа атак вредоносного ПО.

UEFI загружается еще до операционной системы и контролирует все процессы на «раннем старте». Отсюда и главная опасность, связанная с компрометацией этой среды: если внести изменения в код UEFI, можно получить полный контроль над компьютером. Например, изменить память, содержание диска или, как в случае с буткитом MosaicRegressor, заставить операционную систему запустить вредоносный файл. А поскольку речь идет о низкоуровневой вредоносной программе, избавиться от нее не поможет ни замена жесткого диска, ни переустановка ОС.

Этот файл представляет собой загрузчик, он связывается с сервером управления, собирает все недавние документы на компьютере, архивирует их и передает обратно на сервер. Поэтому по сути речь идет о шпионаже.

Обнаружены также другие компоненты MosaicRegressor, которые, предположительно, сбрасываются с самого сервера управления, выполняют полезную вредоносную нагрузку, а затем удаляются. Сейчас есть информация о двух жертвах буткита UEFI, а также нескольких жертвах кампании, столкнувшихся с целевым фишингом. Все они являются дипломатами, либо членами НКО, а их деятельность связана с Северной Кореей.

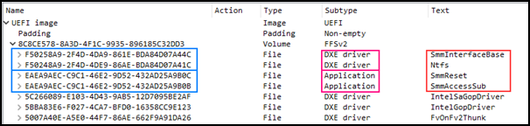

В ходе исследования инфраструктуры MosaicRegressor установлено также, что в основу компонентов буткита UEFI положен код Vector-EDK. Это специальный конструктор, который был создан кибергруппой Hacking Team и в том числе содержит инструкцию по созданию модуля для перепрошивки UEFI. В 2015 г. эти и другие исходники Hacking Team в результате утечки оказались в свободном доступе, что позволило злоумышленникам создать собственное ПО с минимальными усилиями: они просто дополнили исходный код вредоносным компонентом.