Обнаружен ботнет из более чем 550 тыс. «маков»

По заявлению компании «Доктор Веб», ею было проведено специальное исследование, позволившее оценить картину распространения троянской программы BackDoor.Flashback, заражающей компьютеры, работающие под управлением операционной системы Mac OS X. В результате выяснилось, что сейчас в ботнете BackDoor.Flashback действует более 550 000 инфицированных рабочих станций, большая часть которых расположена на территории США и Канады.

Заражение троянцем BackDoor.Flashback.39 осуществляется с использованием инфицированных сайтов и промежуточных TDS (Traffic Direction System, систем распределения трафика), перенаправляющих пользователей Mac OS X на вредоносный сайт. Таких страниц специалистами «Доктор Веб» было выявлено достаточно много — все они содержат Java-скрипт, загружающий в браузер пользователя Java-апплет, который, в свою очередь, содержит эксплойт. Среди недавно выявленных вредоносных сайтов фигурируют, в частности:

godofwar3.rr.nu

ironmanvideo.rr.nu

killaoftime.rr.nu

gangstasparadise.rr.nu

mystreamvideo.rr.nu

bestustreamtv.rr.nu

ustreambesttv.rr.nu

ustreamtvonline.rr.nu

ustream-tv.rr.nu

ustream.rr.nu

По информации из некоторых источников на конец марта в выдаче Google присутствовало более 4 млн. зараженных веб-страниц. Кроме того, на форумах пользователей Apple сообщалось о случаях заражения троянцем BackDoor.Flashback.39 при посещении сайта dlink.com.

Заявлено, что, начиная с февраля 2012 года, злоумышленники начали использовать для распространения вредоносного ПО уязвимости CVE-2011-3544 и CVE-2008-5353, а после 16 марта они стали применять другой эксплойт (CVE-2012-0507). Исправление для данной уязвимости корпорация Apple выпустила только 3 апреля 2012 года.

Эксплойт сохраняет на жесткий диск инфицируемого «мака» исполняемый файл, предназначенный для скачивания полезной нагрузки с удаленных управляющих серверов и ее последующего запуска. Специалистами «Доктор Веб» было выявлено две версии троянца: приблизительно с 1 апреля злоумышленники стали использовать модифицированный вариант BackDoor.Flashback.39. Как и в предыдущих версиях, после запуска вредоносная программа проверяет наличие на жестком диске следующих компонентов:

/Library/Little Snitch

/Developer/Applications/Xcode.app/Contents/MacOS/Xcode

/Applications/VirusBarrier X6.app

/Applications/iAntiVirus/iAntiVirus.app

/Applications/avast!.app

/Applications/ClamXav.app

/Applications/HTTPScoop.app

/Applications/Packet Peeper.app

Если указанные файлы обнаружить не удалось, то троянец формирует по определенному алгоритму список управляющих серверов, отсылает сообщение об успешной установке на созданный злоумышленниками сервер статистики и выполняет последовательный опрос командных центров.

Следует отметить, что вредоносная программа использует весьма интересный механизм генерации адресов управляющих серверов, позволяющий в случае необходимости динамически перераспределять нагрузку между ними, переключаясь от одного командного центра к другому. Получив ответ управляющего сервера, BackDoor.Flashback.39 проверяет переданное с командного центра сообщение на соответствие подписи RSA, а затем, если проверка оказывается успешной, загружает и запускает на инфицированной машине полезную нагрузку, в качестве которой может выступать любой исполняемый файл, указанный в полученной троянцем директиве.

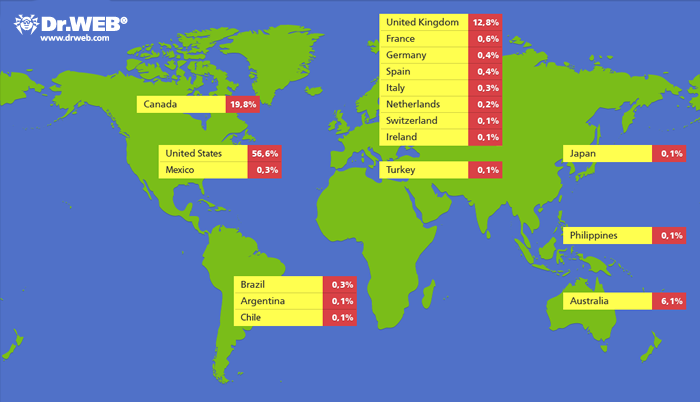

Каждый из ботов передает управляющему серверу в строке запроса уникальный идентификатор инфицированного компьютера. С использованием метода sinkhole специалистам компании «Доктор Веб» удалось перенаправить трафик ботнета на собственные серверы, что позволило осуществить подсчет инфицированных узлов. Выяснилось, что на 4 апреля в бот-сети действует более 550 000 инфицированных компьютеров, работающих под управлением операционной системы Mac OS X. При этом речь идет только о некоторой части ботнета, использующей данную модификацию троянца BackDoor.Flashback. Большая часть заражений приходится на долю США (56,6%, или 303449 инфицированных узлов), на втором месте находится Канада (19,8%, или 106379 инфицированных компьютеров), третье место занимает Великобритания (12,8%, или 68577 случаев заражения), на четвертой позиции — Австралия с показателем 6,1% (32527 инфицированных узлов).