Необнаружимый руткит атакует интерфейс ввода-вывода контроллеров

На лондонской конференции Black Hat Europe в этот четверг будет показана новая атака на промышленные контроллеры программируемой логики (PLC), которая использует недостатки микропроцессов для обхода современных механизмов обнаружения вредоносного ПО.

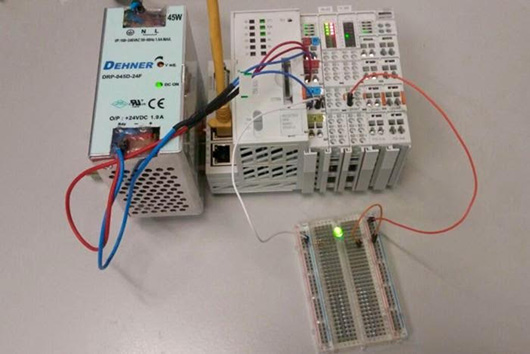

PLC это встраиваемые компьютеры, применяемые для контроля и управления физическими процессами на заводах, электростанциях и других промышленных объектах. Атака изменяет конфигурацию контактов ввода-вывода, используемых контроллером для связи с другими устройствами — датчиками, клапанами и моторами — без ведома операционной системы PLC и приложений. Хакеры могут, например, поменять ввод на вывод или использовать их в другом интерфейсном режиме в дополнение к GPIO (General Purpose Input/Output).

Али Аббаси (Ali Abbasi) из Университета Твенте (Нидерланды) и Маджид Хашеми (Majid Hashemi) из базирующейся в Париже компании Quarkslab реализовали этот способ атаки в виде руткита, функционирующего как загружаемый модуль ядра (Loadable Kernel Module, LKM). Благодаря этому они смогли избежать срабатывания защиты от вторжения и инструментов контроля целостности потока, таких как Doppelganger и Autoscopy Jr.

«Новизна нашей атаки заключается в том, что для манипулирования физическим процессом мы не модифицируем команд PLC logic (программа, работающая в PLC) или прошивку, — пишут исследователи в своей статье. — Все достигается без традиционных техник перехвата функций, и весь вредоносный код размещается в динамической памяти».

Они также предложили в статье два возможных способа детектирования подобных атак, которые станут предметом их дальнейших исследований.