Некоторые аспекты построения Security Operations Center

8 июнь, 2018 - 13:50Леонід БарашПеред лицом растущих киберугроз крупные компании все чаще задумываются о создании операционного центра безопасности, или как его называют в профессиональных кругах SOC (от Security Operations Center). Дополнительный импульс придают и непременные обсуждения этой темы на крупных конференциях по ИТ-безопасности. Не исключением стала и первая конференция по практической безопасности NoNameCon, прошедшая в Киеве во второй декаде мая.

Один из иностранных гостей конференции, консультант из Нидерландов Берт Хейтинк (Bert Heitink) представил взгляд на SOC как технический центр для обеспечения ИТ-безопасности, который и предлагается нашим читателям. Не исключено, что данный материал может в чем-то помочь при построении SOC.

Хотя SOC является очень популярной темой, однако это не совсем то, что думают о нем обычные люди. К примеру, на заседании правления одной компании говорили, что необходимо снижать затраты и поэтому нужно купить самолет. Люди не понимают, что к самолету необходим экипаж, обслуживание и многое другое. Такая же ситуация и с центрами безопасности.

Все полагают, что можно все автоматизировать, но на самом деле это не так. Нужен опыт, нужно понимать, что там в общем делается, необходимо также техническое обслуживание. SOC может работать годами, и никто ничего там не обновляет. Но так же нельзя. В сети всегда делаются какие-то обновления, и обслуживание – это важнейшая часть работы SOC.

Однако зачем нужен SOC? Основная его функция – снижение рисков. Потому что, если есть риски, их нужно нейтрализовать. ИТ-директор не должен рассказывать руководству про хакеров, про уязвимости, он должен говорить о снижении рисков, потому что оно больше ничего не поймет.

Каковы же должны быть требования для SOC? Прежде всего, процессы, второе – люди, третье – техника и четвертое, пожалуй, самое важное, это представление. Необходимо представить SOC руководству надлежащим образом.

Итак, процессы. Если что-нибудь случается, то, во-первых, необходимо собрать все возможности выявления уязвимостей, но на них необходимо как-то реагировать. При этом как можно быстрее. Предположим, руководство говорит, что необходимо отреагировать в течение двух суток. Но за это время можно ничего и не обнаружить. Конечно, какое-то решение есть. К примеру, если что-нибудь скомпрометировано, то это можно выключить. Однако вряд ли это можно назвать удачным решением. Далее, люди. Это специалисты, которые проходят обучение, которые имеют опыт. Это не просто инженеры. Работа в SOC требует знаний о безопасности, они должны знать, как ведет себя сеть в норме, как ведет себя во время инцидента. Инструменты – это не обязательно должно быть что-то очень дорогое, может быть даже что-нибудь бесплатное. С их помощью нужно показывать компании, как SOC снижает риски.

Как же измерять качество? Во-первых, необходимо организовать процесс, чтобы специалисты находили все, что есть в сети, в противном случае качество не сможет быть измерено. К примеру, если в сети что-нибудь взломали, то насколько быстро это может быть найдено. Далее, KPI, насколько эффективно работают инженеры. Теперь техника. Здесь вопрос упирается в то, зачем нужен был компании SOC, что необходимо, чтобы нейтрализовать риски, каким нормативам нужно удовлетворять.

Очевидно, что данные никому не нужны без контекста. Можно, конечно, собирать все данные, но использовать нужно только те, которые касаются безопасности. Важным является упреждающее моделирование. Это то, для чего нужен SOC. Если нет четко сформулированной цели или людей, которые ее могут реализовать, тогда не нужно и затевать это дело.

Какие данные должен собирать SOC? Прежде всего, все должно фиксироваться в журналах. Собирать нужно только те регистрационные записи (log-файлы), которые могут понадобиться для анализа реальных случаев.

Сложным вопросом являются терминальные устройства. Если у компании, скажем, 19 тыс. пользователей, и руководство говорит, что каждому из них необходимо дать ноутбук, то это, конечно, риск, однако его берет на себя руководство. Необходимо также осуществлять мониторинг прикладных программ, по крайней мере, контролировать доступ к ним.

В числе инструментов в SOC необходимы не только SIEM. Наибольшее количество данных собирается в разделе, связанном с администрированием журналов. Там собирается вся информация, доступ к которой для анализа должен быть открыт для ИТ-специалистов. Там можно найти историю компрометации, которая, возможно, случилась полгода или год назад, а за последние несколько месяцев эти данные должны быть в активном доступе.

Сегодня автоматизировать выявление событий с помощью ИИ вряд ли удастся. Автоматизировать контроль безопасности в целом невозможно, однако возможно определенное машинное обучение. Если что-то уже случалось, можно автоматизировать реакцию на такой случай. Потом необходимо настроить систему, чтобы было меньше позитивных фальшивых срабатываний. Далее, данные на терминальных устройствах – это данные конечных пользователей. Там всегда необходима безопасность. Угрозы могут исходить из сети Wi-Fi или каких-нибудь точек доступа.

Что касается сети, то здесь нужно проводить инвентаризацию каждые несколько месяцев. В сети могут оказаться люди, которые злоупотребляют беспроводным доступом, могут быть люди, которые устанавливают какие-нибудь виртуальные сервисы на компьютерах и забывают потом их удалить. Необходимо управление уязвимостями и обновлениями. Должны быть установлены системы IDS/IPS. Это первые сенсоры, которые дают информацию о сети. Ну и теперь самое интересное - VPN. Здесь брандмауэр не работает, поэтому нужен усиленный контроль. Далее, ловушки (honeypot). Если обнаружен скомпрометированный узел, нужно отключить от него всех пользователей и сделать какой-нибудь фальшивый сервер данных. Однако самая большая головная боль сегодня с точки зрения безопасности, это IoT. Что с этим всем делать? Хорошим решением является создание для IoT отдельной сети, чтобы не компрометировать рабочую сеть, и поставить между ними IDS/IPS.

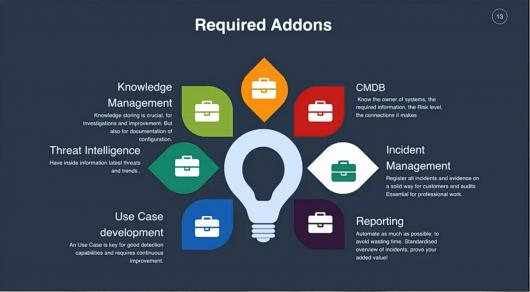

Дополнительными мерами должны быть сохранение знаний об инцидентах, разведка угроз с помощью взаимодействия с внешними SOC и организациями, занимающимися ИБ в глобальных масштабах, использование имеющейся в сети информации из журналов. Нельзя забывать и о БД управления конфигурациями (CMDB). Если нет CMDB, то не нужно организовывать SOC, поскольку нельзя контролировать, что вообще происходит. Необходимо также управление инцидентами, определение уровня риска, который есть в каждом инциденте. Наконец, руководству должны представляться отчеты, в которых указано, как SOC снижает риски для компании.

Очень важным, как уже упоминалось, является автоматизация обнаружения угроз. Чем больше будет автоматизация, тем меньше будет инцидентов безопасности. Если есть какие-то угрозы или уязвимости, необходимо загружать их в автоматизированную систему. Нужно автоматизировать разборку журналов безопасности, все системы, которые можно автоматизировать, скажем, управление журналам безопасности и их пересылку. Без автоматизации можно просто вылететь из этого бизнеса.

Не последним пунктом является экономия средств. Можно не покупать больших мониторов, в качестве IDS использовать Suricata, для мониторинга журналов – Kibana, Hadoop вполне подойдет для обработки больших данных, Stixx Taxi – для разведки угроз, а OpenSOC - в качестве SIEM-системы. Для выявления несанкционированных точек доступа можно использовать Kismet. Все эти системы должны обновляться, их нужно обслуживать, впрочем, как и все другое.

Что важно при организации SOC, так это начинать с небольших масштабов. Если одновременно собирать все журналы, то необходимо сотни людей, которые будут анализировать данные, чтобы избежать сотен ложных позитивных срабатываний. Работайте на перспективу, думайте о том, что компания может открыть представительства в нескольких странах, как это все организовать, но вначале нужно ограничиться малым. Однако в то же время думайте о масштабировании.

Работу SOC можно сравнить с работой аэропорта. Почему самолет является самым безопасным средством транспорта? Потому что здесь все сотрудничают, потому что невозможно посадить безопасно самолет, не выполняя всех правил безопасности. Безопасность достигается еще и потому, что при возникновении какого-нибудь инцидента все делятся информацией о нем, чего нельзя сказать мире ИТ. Многие считают, что объявить о взломе стыдно. Однако если хакер что-то взломал в компании, это не стыдно.

Если компания решает построить SOC, то ей нужно брать пример взаимодействия в авиации.