Наиболее активными вредоносами в июне были рекламные программы и загрузчики

В июне анализ данных статистики «Доктор Веб» показал рост общего числа обнаруженных угроз на 113.21% по сравнению с маем. При этом количество уникальных угроз снизилось на 24.1%. Большинство обнаруженных угроз по-прежнему приходится на долю рекламных программ, а также загрузчиков и установщиков вредоносного ПО. В почтовом трафике продолжает доминировать ПО, использующее уязвимости документов Microsoft Office. Кроме того, в число наиболее распространенных угроз входит многомодульный банковский троян Trojan.SpyBot.699, а также различные модификации вредоносных HTML-документов, распространяемых в виде вложений и перенаправляющих пользователей на фишинговые сайты.

В июне статистика вновь зафиксировала снижение числа обращений пользователей за расшифровкой файлов – на 6.55% по сравнению с маем. Самым распространенным энкодером остается Trojan.Encoder.26996, на долю которого пришлось 24.71% всех инцидентов.

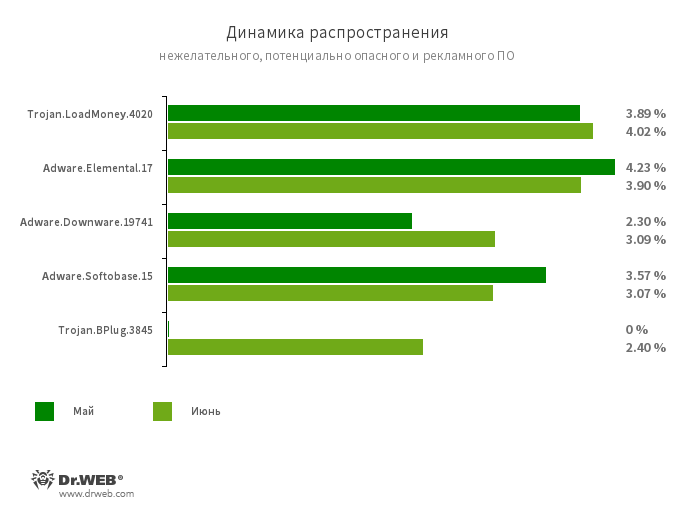

Основные угрозы июня, по данным сервиса статистики «Доктор Веб»:

- Trojan.LoadMoney.4020 – семейство программ-установщиков, инсталлирующих на компьютеры жертв вместе с требуемыми приложениями всевозможные дополнительные компоненты. Некоторые модификации трояна могут собирать и передавать злоумышленникам различную информацию об атакованном компьютере;

- Adware.Elemental.17 – семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО;

- Adware.Downware.19741 – рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ;

- Adware.Softobase.15 – программа-установщик, распространяющая устаревшее ПО. Меняет настройки браузера;

- Trojan.BPlug.3845 – вредоносное расширение для браузера, предназначенное для осуществления веб-инжектов в просматриваемые пользователями интернет-страницы и блокировки сторонней рекламы.

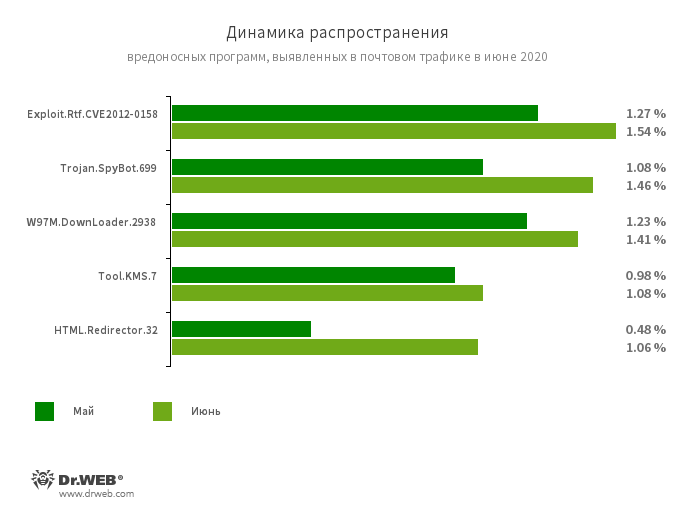

Статистика вредоносных программ в почтовом трафике:

- Exploit.CVE-2012-0158 – измененный документ Microsoft Office Word, использующий уязвимость CVE-2012-0158 для выполнения вредоносного кода;

- Trojan.SpyBot.699 – многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и исполнять произвольный код;

- W97M.DownLoader.2938 – семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ;

- Tool.KMS.7 – хакерские утилиты, которые используются для активации продуктов Microsoft с поддельной лицензией;

- HTML.Redirector.32 – вредоносные HTML-документы, как правило маскирующиеся под безобидные вложения к информационным письмам. При открытии перенаправляют пользователей на фишинговые сайты или загружают полезную хакерам нагрузку на заражаемые устройства.

По сравнению с маем в июне в антивирусную лабораторию «Доктор Веб» поступило на 6.55% меньше запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков. При этом чаще всего инциденты были связаны с: Trojan.Encoder.26996 – 24.71%; Trojan.Encoder.29750 – 9.26%; Trojan.Encoder.567 – 8.31%; Trojan.Encoder.30562 – 1.43%; Trojan.Encoder.858 – 1.19%.

В течение июня в базу нерекомендуемых и вредоносных сайтов было добавлено 122679 интернет-адресов, что на 14.56% больше, чем в мае.

Число угроз, выявленных на Android-устройствах в июне, снизилось на 17.2% по сравнению с маем. В каталоге Google Play были обнаружены новые вредоносы, такие как рекламные трояны семейства Android.HiddenAds, многофункциональные трояны семейства Android.Joker, способные загружать и выполнять произвольный код, а также самостоятельно подписывать пользователей на платные мобильные сервисы. Среди обнаруженных угроз был и новый банковский троян, получивший имя Android.BankBot.733.origin. Он загружал вспомогательный вредоносный компонент и пытался установить его при помощи функции специальных возможностей Android.