На дурака не нужен нож

12 март, 2020 - 15:55Євген КуліковКриптотрояны (такие как Emotet) буквально оккупировали новостные заголовки, и это не удивительно: такие формы вредоносных программ способны причинить огромный ущерб. Но не во всех случаях используется вредоносное ПО, которое непосредственно угрожает ИТ-инфраструктуре и данным.

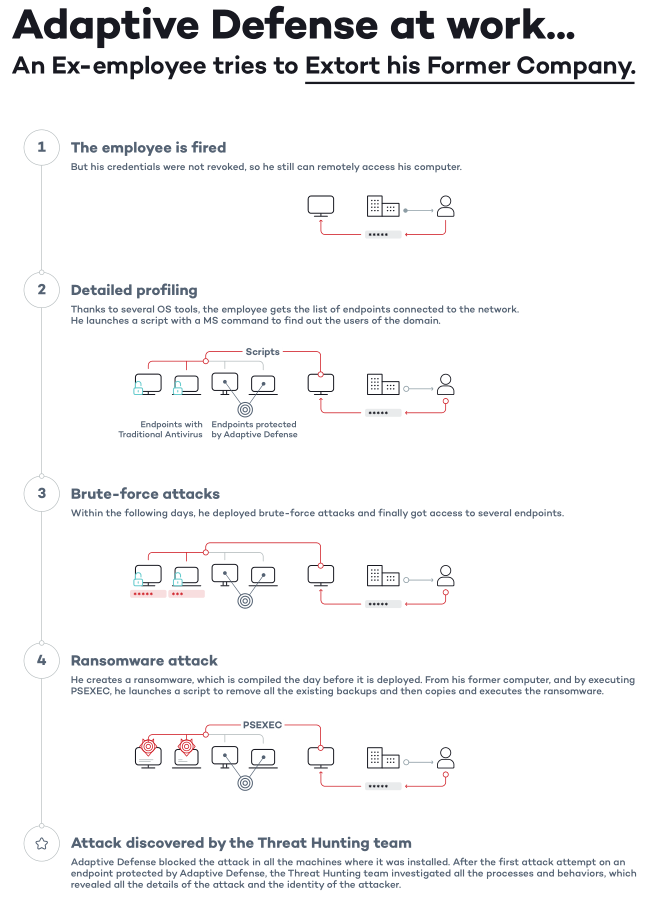

Атаки типа brute force, например, по-прежнему является популярным методом, используемым кибер-преступниками для получения доступа к корпоративной сети. Хакеры пытаются взломать пароли с помощью ПО, которое с огромной скоростью проверяет различные комбинации символов в вашем пароле, стараясь его подобрать. Хотя это обычно простой алгоритм, но современные высокопроизводительные компьютеры могут вводить до 2 трлн. возможных паролей в секунду, пока не будет найден правильный. Наибольший риск возникает из-за слишком коротких и простых паролей, а также одинаковых паролей, которые используются для доступа к различным сервисам и ресурсам.

Оценить степень риска, который возможен при таких атаках, можно на примере утечки данных, которая произошла в начале этого года. В середине января кибер-преступники на известном хакерском форуме опубликовали данные и IP-адреса более чем 515 тыс. серверов, маршрутизаторов и устройств Интернета вещей. С помощью этих данных можно удаленно управлять уязвимыми устройствами через службу удаленного технического обслуживания Telnet. Согласно их собственным заявлениям на форуме, хакеры автоматически сканировали Интернет на наличие устройств с открытым доступом Telnet. Затем были опробованы заводские пароли по умолчанию и легко угадываемые комбинации. Успех данного мероприятия очень тревожит, т.к. был опубликован обширный список данных доступа.

Как только злоумышленник, используя эту опубликованную информацию с данными, получает доступ к одной или нескольким конечным устройствам в сети компании, в результате этого он сможет существенно расширить возможности причинения вреда этой организации. При этом в идеале традиционные решения ИТ-безопасности должны четко фиксировать попытку внедрения вредоносного ПО, но далеко не всегда при атаках на предприятия используются вредоносные программы, например: легитимные приложения (т.е. не классифицированные как вредоносные) запускаются для получения доступа к другим данным доступа при malwareless-атаках, при которых не используется вредоносное ПО.

Поэтому сегодня для защиты ИТ-инфраструктуры от бестелесных атак нужны более интеллектуальные и комплексные решения.