Коварное искусство АРТ

30 декабрь, 2014 - 10:24Євген Куліков«Лаборатория Касперского» подвела вирусные итоги уходящего года и представила прогнозы на будущий. Продукты компании за 2014 г. заблокировали более 6 млрд. атак на компьютеры и мобильные устройства пользователей. При этом число организаций, подвергшихся сложным целевым атакам, выросло за год в 2,4 раза.

Эксперты «Лаборатории Касперского» полагают (PDF), что в следующем году получит развитие новая тенденция – целевые атаки, направленные на банки. В последнее время наблюдается стремительный рост количества инцидентов, в ходе которых компьютерные сети финансовых учреждений взламываются с использованием методов АРТ-атак. Злоумышленники тем или иным путем приникают во внутреннюю сеть банка и разыскивают там информацию, позволяющую им: удаленно давать команду банкоматам на выдачу наличных, осуществлять денежные переводы в системе SWIFT со счетов клиентов, либо манипулировать системами онлайн-банкинга.

Типы вредоносов которые охотятся за деньгами пользователей

Кроме того, уходящий год отметился несколькими нашумевшими случаями атак на банкоматы, повлекших ответные действия со стороны правоохранительных органов разных стран. В результате такой «рекламы» киберпреступники получили сигнал, что банкоматы – сравнительно легкая добыча. Многие такие устройства работают под управлением устаревшей операционной системы Windows XP, а кроме того, плохо защищены физически, т.е. нередко крайне уязвимы. Поэтому в новом году ожидается увеличение количества атак на банкоматы с использованием АРТ-техник для последующего взлома компьютерных сетей банков и использования полученного киберпреступниками доступа для манипуляции банкоматами.

Также ожидается увеличение числа атак на системы продажи билетов (многие из которых также основаны на Windows XP). При этом нередко они напрямую работают с данными транзакций по банковским картам, т.е. могут быть использованы для кражи реквизитов.

Киберпреступники ищут способы получить финансовую выгоду наиболее простым и эффективным способом. Поэтому довольно привлекательной мишенью для них являются виртуальные платежные системы, активно внедряемые в некоторых странах. В ход пойдут любые способы – от социальной инженерии, до атак на устройства конечных пользователей или взлома компьютерных систем банков. При этом финансовое бремя этих атак понесут платежные системы.

Эти опасения также справедливы для нового сервиса Apple Pay, который использует систему NFC для беспроводного проведения транзакций клиентов. Раньше атаки на платежные системы, использующие NFC, приносили относительно небольшую прибыль из-за их скромных масштабов. Однако Apple Pay должен изменить ситуацию. Энтузиазм вокруг новой платежной платформы приведет к резкому росту ее использования, что неизбежно привлечет внимание киберпреступников, которые не упустят шанс извлечь выгоду из транзакций клиентов. Учитывая, что в архитектуре системы, созданной Apple, большое внимание уделяется безопасности (например, применяется виртуализация транзакционных данных), пока можно лишь гадать, каким образом хакеры попытаются использовать эту систему в корыстных целях.

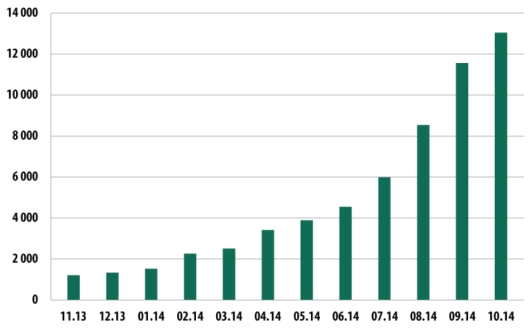

Количество мобильных банковских троянцев за год выросло в 9 раз

Поскольку раскрытие и предание гласности деятельности отдельных крупных АРТ-группировок привлекает к ним повышенное внимание, специалисты ожидают, что в 2015 г. подобные структуры будут дробиться на небольшие независимые группы. Это, в свою очередь, приведет к росту количества пострадавших компаний, поскольку мелкие группы диверсифицируют свои атаки. В то же время большие компании, которые ранее подвергались атакам двух-трех крупных АРТ-группировок (например, Comment Crew и Webky), столкнутся с более разнообразными атаками, исходящими из большего числа источников.

Имевшие место сообщения о преднамеренных манипуляциях и случайных ошибках в реализации криптографических протоколов («goto fail»), а так же обнаружение критических уязвимостей в важном ПО (Shellshock, Heartbleed, OpenSSL) привели к настороженному отношению сообщества к непрошедшему аудит ПО. Реакцией на это стал независимый аудит ключевых программ и привлечение экспертов по ИТ-безопасности к анализу ПО с целью выявления критических уязвимостей. Это значит, что в 2015 г. в старом коде будут обнаруживаться новые, опасные уязвимости, что сделает инфраструктуру Интернета уязвимой для новых атак.

Рост популярности устройств на базе операционной системы Mac OS X делает создание вредоносных программ для этой платформы все более привлекательным занятием. Изначально закрытая экосистема усложняет проникновение на эту платформу вредоносного ПО. Но всегда находятся пользователи, которые с готовностью отменяют меры безопасности, применяемые в Mac OS X. Прежде всего, речь идет о тех, кто пользуется пиратским ПО. Злоумышленникам остается только «привязать» свои вредоносные программы к пользующемуся спросом ПО (например, к генератору ключей). Из-за всеобщей убежденности в безопасности платформы OS X, на такие системы редко устанавливают защитные решения. В результате вредоносное ПО получает отличную возможность незаметно хозяйничать в системе.

Наконец, атаки на «Интернет вещей» (Internet of Things, IoT) до сих пор ограничивались пилотными проектами и опасениями (иногда сильно раздутыми), что хакеры попытаются создать ботнеты из «умных» телевизоров и холодильников с целью проведения вредоносных атак.

Специалисты «Лаборатории Касперского» ожидают, что появление все большего числа подключенных к Сети бытовых устройств станет поводом для более широкой дискуссии о безопасности и сохранности личных данных, особенно среди представителей компаний, занимающихся этими вопросами.

В будущем году «в дикой среде» обязательно будут встречаться вредоносные атаки на сетевые принтеры и другие подключенные устройства, которые злоумышленники будут использовать в качестве плацдарма для проведения дальнейших атак на корпоративную сеть. IoT-устройства займут достойное место в арсенале АРТ-групп, особенно при атаках на важные объекты инфраструктуры, где подключение к Интернету используется в промышленных и производственных процессах.

Что касается атак на индивидуальных пользователей, здесь взлом «Интернета вещей» ограничится демонстрацией слабых мест в реализации протоколов и возможностью внедрения рекламы (рекламного/шпионского ПО) в программу, управляющую работой «умного» телевизора.