Концепция «Security Perimeter v2.0»

25 июль, 2014 - 18:25Александр ЩербинаСогласно исследованию, проведённому компанией Ernst&Young, количество атак на организации растёт, и сейчас в среднем достигает 135 атак в год. Просто представьте, что вас атакуют почти каждые два дня.

Последняя нашумевшая атака хакеров была проведена нашими соотечественниками, группой из Украины. В марте Anonymous Ukraine опубликовали в Интернете более 7 млн. записей конфиденциальных данных, тем самым протестуя против финансовых компаний. Были взломаны, в том числе, 3255663 карт систем Visa, 1778749 записей MasterCard, 362132 записей Discover и 668279 – American Express.

По результатам проведённых за последние несколько лет расследований стало очевидно, что киберпреступники организовали глобальный бизнес, который нанимает, обеспечивает оборудованием и направляет хакерские атаки на финансовые институты и отдельных пользователей. Пока есть спрос – есть и предложение, что, по-прежнему, оправдывает законы рыночной экономики.

Эксплоиты, такие как MITMO (Man in the Mobile), которые могут быть установлены на всё более «продвинутые» смартфоны, или построение ботнетовских сетей становятся огромной угрозой в виду их широкой распространенности, превышающей уже даже количество ПК в некоторых странах. Многоуровневая аутентификация, считавшаяся ранее максимальной защитой, сегодня терпит поражение перед троянами, подвергающими пользователей атакам «man-in-the-browser», которые нацелены на банковские счета.

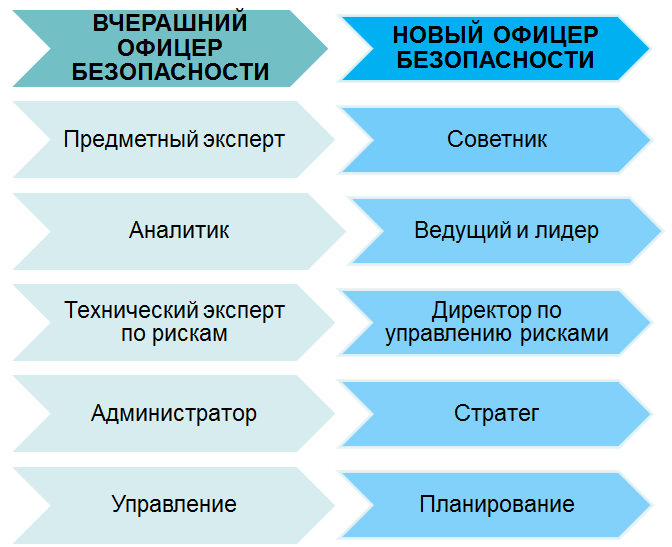

Эволюция угроз и их точечная направленность на критические для компаний данные влияют на изменение подхода к обеспечению информационной безопасности. Изменилась и роль самого офицера безопасности.

Роль руководителя ИБ долгое время определялась использованием новейших технологий безопасности. Да, безусловно, технологии сегодня играют большую роль в бизнесе, но выбор и использование решений – это только часть задач информационной безопасности. К тому же, сегодня руководитель ИБ отчасти находится в затруднительном положении. С одной стороны, он является ответственным за ограничение распространения конфиденциальной информации, с другой стороны, директор ИТ-департамента поощряется за создание условий предоставления этой информации всем сотрудникам. Информация, которая раньше хранилась в одном месте, теперь находится в движении, постоянно исходит из или попадает внутрь сети организации. Периметр контролируемой зоны безопасности стал размытым и, по сути, может находиться в любой точке мира. В этих условиях офицер безопасности из предметного эксперта превращается в советника и стратега по построению комплексной политики компании в области вопросов безопасности.

Современные атаки всё чаще увенчиваются успехом, потому что злоумышленники более системны в своей работе, чем защищающиеся. Атакам обычно предшествует разведка по обнаружению возможных брешей для вторжения. Как только злоумышленники добиваются первого успеха, «автоматические» атаки (самораспространяющиеся) действуют по «червеобразному» принципу, в то время как опытный противник может добыть и другие возможности для будущих атак.

До текущего времени на предприятиях в основном использовался традиционный подход к обеспечению безопасности: системы защиты располагались отдельно в каждом из блоков сети, отсутствовала связь и синхронизация между системами безопасности, источники событий располагались локально. Защита сети строилась по принципу определения возможных угроз или брешей в безопасности и применения инструментов защиты от них.

Что же нужно менять компаниям, чтобы быть проактивными в вопросе обеспечения информационной безопасности?

Конечно же – изменить подход к построению защищённых периметров сети. Средств, используемых только для ограничения доступа к корпоративной информации извне, недостаточно. В то же время не существует единого класса систем, способных защитить вас от всех возможных угроз.

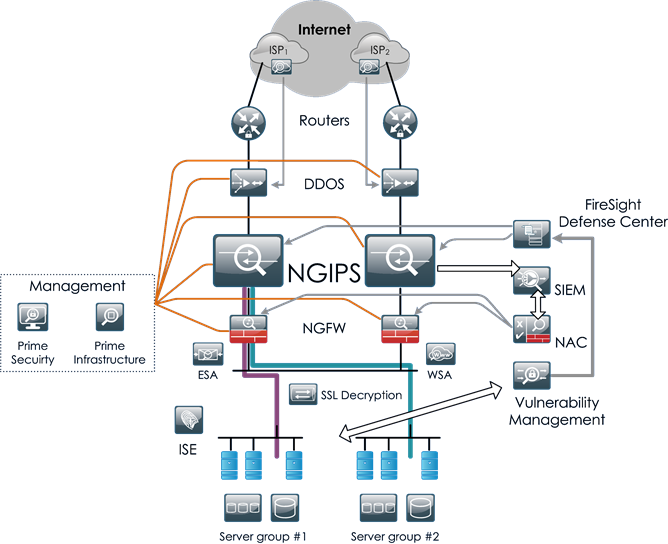

На схеме ниже можно ознакомиться с разработанной нами концепцией защищенного Интернет доступа, названной «Security Perimeter v2.0».

Большая часть угроз исходит из сети Интернет, именно поэтому здесь сосредоточено большинство средств и инструментов по защите сети. Конечно, при построении защиты мы должны использовать лучшие решения на рынке, и, к сожалению или счастью, они строятся на оборудовании разных производителей, что усложняет внедрение таких решений.

Использование архитектурного подхода предполагает, прежде всего, полную интеграцию всех инструментов обеспечения безопасности, их приоритезацию, первичный анализ, возможность быстрой реакции на появляющиеся угрозы и наличие постоянной информированности об опасных действиях как внутри, так и снаружи контролируемого периметра.

Сотрудники информационной безопасности должны получать информацию о событиях по всей сети, иметь возможность автоматической корреляции их между собой, по времени и по месту возникновения, что поможет точно определить причины и следствия возникновения атак.

Хорошо, если у вас есть большой штат опытных и квалифицированных специалистов. Ещё лучше, если у вас есть время на проведение расследований инцидентов и своевременную реакцию на них. Но в большинстве организаций сотрудник ИБ перегружен, он ищет способы и инструменты для облегчения своей работы, чтобы освободить время на другие задачи, требующие его непосредственного участия.

Ключевой компонент разработанной концепции – это SIEM-система. Именно о ней пойдет речь в следующей статье.

Соавтор статьи: Виталий Брайчук, ведущий инженер-консультант департамента телекоммуникаций