Ключевые тенденции первой трети года в области кибербезопасности

10 июнь, 2021 - 14:15Євген КуліковКомпания Eset представила рейтинг наиболее распространенных угроз за период январь-апрель 2021 г. Так, с начала года почти в восемь раз увеличилось количество банковских вредоносных программ, нацеленных на Android, а также повысилась активность угроз для похищения информации. Под прицелом киберпреступников также остается протокол удаленного рабочего стола (RDP), количество попыток атак на который возросло более чем в полтора раза по сравнению с последними месяцами прошлого года.

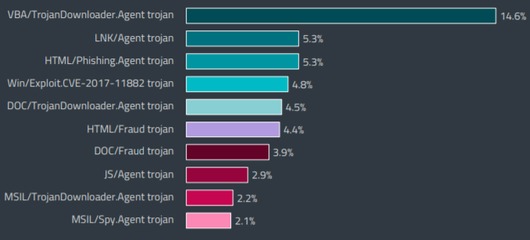

Рейтинг выявленных образцов вредоносных программ в январе-апреле

Угрозы для похищения информации. К этой категории угроз относится банковское вредоносное ПО, шпионские программы и бэкдоры. С начала года количество таких программ увеличилось на 12% по сравнению с аналогичным периодом прошлого года. Четыре из десяти мест в Топ10 таких угроз занимают семейства шпионских программ. Еще пять позиций за бэкдорами, за исключением шестого места, на котором оказался банковский вредонос JS/Spy.Banker.

Продолжилось увеличение количества угроз для майнинга и похищения криптовалют, которое началось во втором полугодии 2020 г. Число обнаружений такого вредоносного ПО возросло на 18,6%. Данная тенденция не является неожиданностью, поскольку за последние месяцы криптовалюты резко выросли в цене, став более привлекательной целью для киберпреступников.

Интерес к криптовалютам можно четко проследить в данных телеметрии Eset – наибольший рост продемонстрировали угрозы для майнинга, увеличившись на 22% по сравнению с последними месяцами прошлого года. Чаще всего криптомайнеры распространялись через потенциально нежелательные приложения.

Угрозы, которые распространяются через электронную почту. Согласно анализу Eset, чаще всего во вредоносных письмах злоумышленники использовали фальшивые платежные запросы, которые появлялись в 33,4% сообщений. После них по распространенности следовали поддельные банковские сообщения (16,7%) и электронные письма, замаскированные под коммерческие предложения (8,2%).

Количество спам-писем (нежелательные сообщения, которые не обязательно являются вредоносными) сократилось более чем на 22% за первые четыре месяца, что возможно связано с обезвреживанием Emotet в конце января. Стоит отметить, что в спам-трафике широко использовалась тема вакцинации. В частности, злоумышленники пытались убедить пользователей предоставить личную информацию для перевода средств или для участия в исследовательском опросе о Covid-19 за вознаграждение.

Подобно прошлому году, общее количество обнаруженных вредоносов для Android продолжало уменьшаться в первой трети года. Наибольшее количество выявляемых ежедневно образцов для этой платформы составляет рекламное ПО.

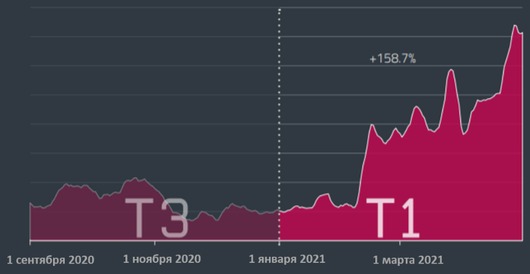

Кроме этого, существенно возросла активность банковских вредоносов. По сравнению с аналогичным периодом прошлого года, количество выявленных образцов этого вида угроз увеличилось более чем в восемь раз. Также с начала года возросло количество мошеннических приложений (+93%), криптомайнеров (+38%), программ-вымогателей (+25%) и шпионских программ (+13%) для Android.

Выявление банковского вредоносного ПО для Android

Уровень обнаружения угроз для macOS, по данным телеметрии Eset, в течение первых четырех месяцев оставался стабильным. Однако в апреле резко возросло количество троянов – почти на 60% по сравнению с последними месяцами 2020 г.

Кроме того, в марте исследователи Eset проанализировали вредоносное ПО iOS/Spy.Postlo.A, которое позволяет злоумышленникам выполнять команды на устройствах iOS, в частности, перехватывать файлы через Telegram Bot API. Это вредоносное приложение распространяется через неофициальный магазин Cydia для устройств iOS.

Безопасность Интернета вещей. По данным телеметрии Eset, среди 123 тыс. проверенных устройств было обнаружено, что свыше 2200 из них имеют одну из известных уязвимостей, а более 3800 используют слабые пароли. Среди ненадежных комбинаций самыми распространенными остаются «admin», «root» и «1234», которые, как правило, устанавливаются по умолчанию.

Рейтинг самых распространенных слабых паролей

Уязвимые или слабо защищенные устройства Интернета вещей могут быть использованы киберпреступниками для создания ботнетов. Одним из последних открытий этого вида угроз является ботнет Mozi, в состав которого входило около 268 тыс. устройств. В основном киберпреступники используют этот ботнет для осуществления DDoS-атак.

Остаются чрезвычайно популярными атаки методом подбора паролей на удаленный доступ. При этом основной целью был протокол RDP. Решения Eset зафиксировали около 27 млрд. попыток подбора паролей во время компрометации общедоступных систем через RDP, что на 60% больше, чем в конце 2020 г. Несмотря на это, рост данного вида угроз замедляется по сравнению с увеличением на 90% за предыдущие периоды.

Кроме того, за первую треть года уменьшилась активность загрузчиков, количество выявленных вредоносных веб-сайтов и программ-вымогателей. Последние все чаще распространялись через ботнет-сети, загрузчики или с использованием известных уязвимостей или подбора пароля для проникновения в сеть через удаленный доступ. В частности, подобно другим угрозам программы-вымогатели активно использовали новые уязвимости Microsoft Exchange Server для установки на серверы, на которых не были применены последние исправления.