Кибергруппа Winnti атакует геймеров и разработчиков видеоигр

Компания Eset сообщает об обнаружении новых атак на цепь поставки группой киберпреступников Winnti. В частности, злоумышленники осуществляли целенаправленные атаки на игроков и разработчиков видеоигр в странах Азии.

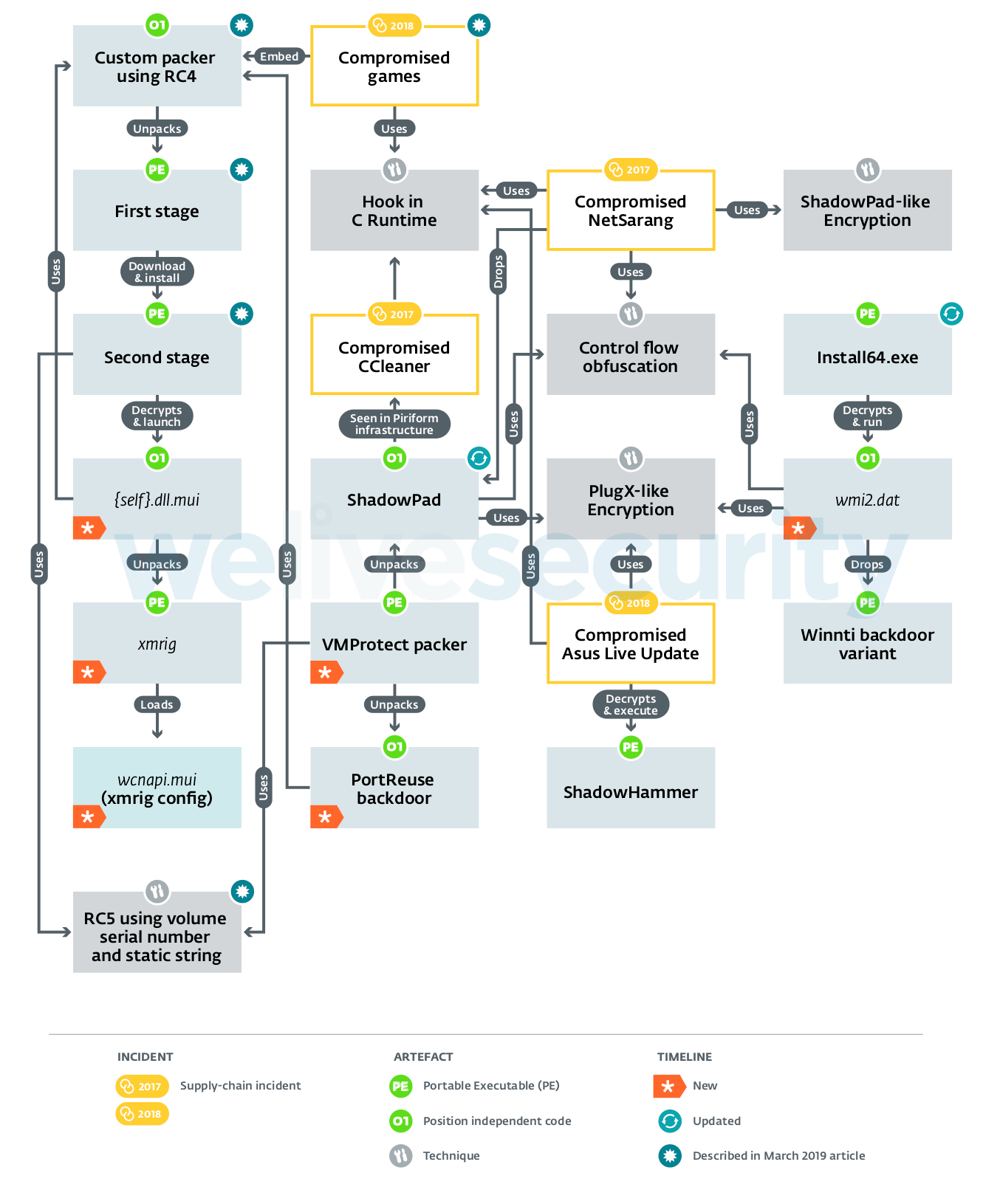

Группа Winnti известна своими шпионскими возможностями и целенаправленными атаками. Ранее специалисты Eset уже предупреждали об атаках на геймеров в Азии. После этой публикации исследователи Eset продолжили анализировать в двух направлениях – основные этапы заражения и способы компрометации вредоносным программным обеспечением.

«Очень трудно обнаружить небольшой фрагмент скрытого кода в огромной базе кода. Однако мы полагались на сходство поведения ранее обнаруженного кода группы Winnti. Особый интерес у нас вызвал уникальный упаковщик, который использовался в последних атаках на игровую индустрию Азии. Мы начали исследовать, применялся ли он еще где-то, и нашли сходство», – комментируют исследователи Eset.

Стоит отметить, что этот упаковщик использовался в бэкдоре под названием PortReuse. Благодаря сканированию Интернет-пространства исследователи Eset смогли выявить бэкдор PortReuse и предупредили одного из крупнейших производителей программного и аппаратного обеспечения для мобильных устройств в Азии.

Кроме этого, специалисты Eset проанализировали новые варианты еще одного бэкдора ShadowPad группы Winnti, который постоянно совершенствовался и активно использовался злоумышленниками. В частности, ShadowPad получал IP-адрес и протокол командного сервера (C&C) для использования при анализе веб-контента, размещенного на популярных общедоступных ресурсах, таких как GitHub, Steam, Microsoft TechNet или Google Docs. В конфигурацию бэкдора также входит идентификатор кампании. Стоит отметить, что ShadowPad впервые был зафиксирован во время атаки на программное обеспечение NetSarang, которое распространялось с вредоносной программой.