Кібергрупа Lazarus використала бекдор Vyveva для цільової шпигунської атаки

Компанія Eset повідомляє про виявлення раніше незафіксованого бекдора під назвою Vyveva, який використовувався для атаки на логістичну компанію. Шкідлива програма може перехоплювати файли та збирати інформацію про конкретний комп'ютер та його диски. Під час дослідження було виявлено тільки два інфіковані пристрої, які є серверами однієї логістичної компанії, що підтверджує цілеспрямованість атак. При цьому за оцінками спеціалістів бекдор Vyveva використовувався щонайменше з грудня 2018 р.

Експерти Eset пов'язують це шкідливе ПЗ з відомою групою кіберзлочинців Lazarus через загальні подібності з їх попередніми атаками. «Шкідливий код Vyveva багато в чому схожий на інші зразки Lazarus, виявлені Eset. Крім цього, на Lazarus вказують використання фальшивого протоколу TLS під час мережевого з’єднання, порядок виконання командного рядка, а також методи застосування шифрування та служб Tor. Саме тому бекдор Vyveva можна впевнено відносити до інструментарію цієї APT-групи», – коментує Філіп Юрчацко (Filip Jurcacko), дослідник Eset.

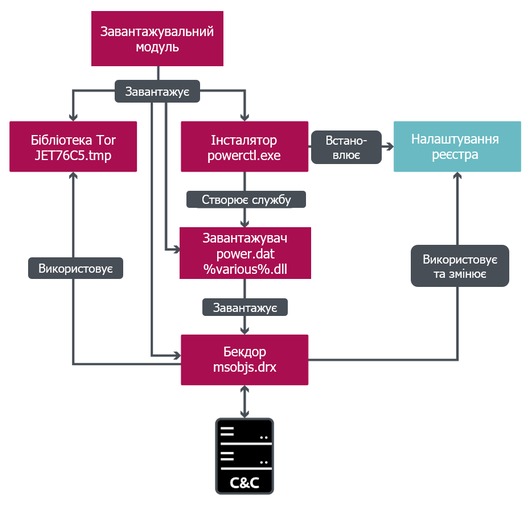

Бекдор виконує команди, які надходять від зловмисників, наприклад, операції з файлами та процесами, а також збір інформації. Для зв'язку з командним сервером (C&C) Vyveva використовує бібліотеку Tor. Зокрема бекдор з'єднується з C&C кожні три хвилини, відправляючи інформацію про інфікований комп'ютер та його диски до отримання команд.

«Особливий інтерес викликає система захисту бекдора, яка використовується для моніторингу підключених та відключених дисків. Тоді як таймер безпеки сеансу відслідковує кількість активних сеансів, наприклад, користувачів, які увійшли в систему. Ці компоненти можуть ініціювати з'єднання з командним сервером на додаток до звичайного, попередньо налаштованого інтервалу», – пояснює дослідник Eset.