Кибербезопасность и удаленная работа

26 июль, 2021 - 19:55Леонід БарашПандемия вызвала резкий рост количества удаленных пользователей. Вместе с этим возникла необходимость обеспечить их безопасным доступом к корпоративным сетям и Интернету. Как это сделать, рассказал в рамках виртуальной конференции Check Point для партнеров «Новый мир – новые возможности» руководитель направления защиты от атак в регионе ЕЕМЕ, Африки и Турции Сергей Невструев.

Компания уделяет большое внимание продуктам защиты за пределами периметра сети, и для этого есть много причин. Основная та, что мы живем в мире, который изменился. В контексте сетей это привело к размыванию их периметра. Это происходит за счет двух процессов. Первый – пользователи стали работать удаленно, второй – то, что ранее оставалось внутри периметра, также перемещается за его пределы, реализуясь в форме сервисов. В связи с этим возникает вопрос, а что остается внутри периметра? Практика показывает, что есть компании, которые вообще обходятся без периметра. Их называют рожденными в облаке, и пандемия существенно ускорила эту тенденцию. Сейчас уже никого не удивишь удаленной работой, но на самом деле вскоре мы перестанем слышать этот термин. Несмотря на то что пандемия рано или поздно закончится, практика показывает, что большинство компаний все равно продолжают использовать удаленную работу. Сотрудники хотят продолжать работать так, как они уже привыкли. И все это станет не удаленной работой, а просто работой.

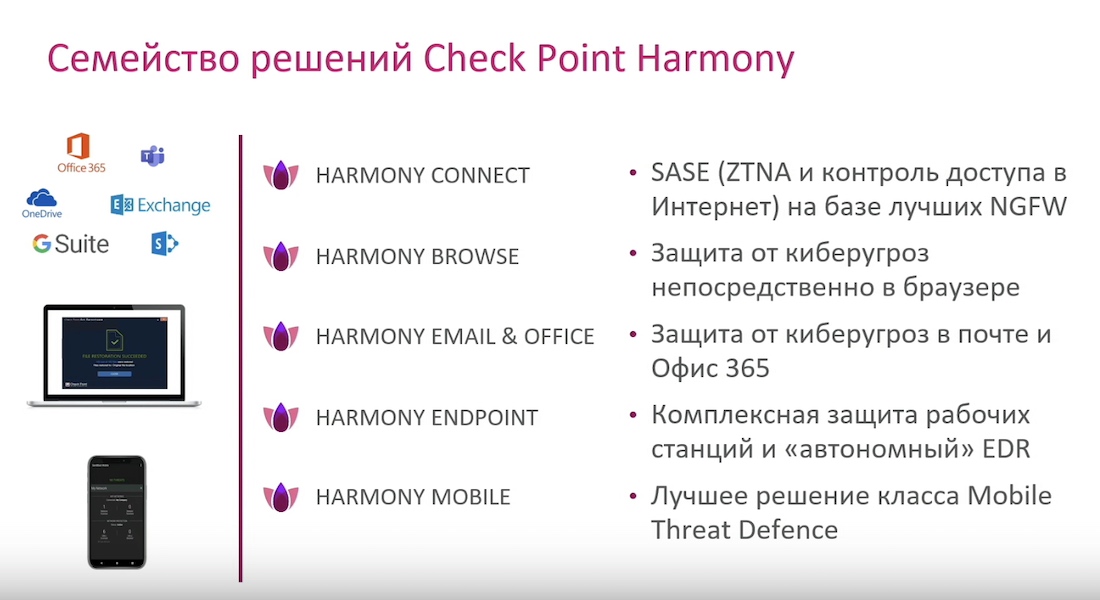

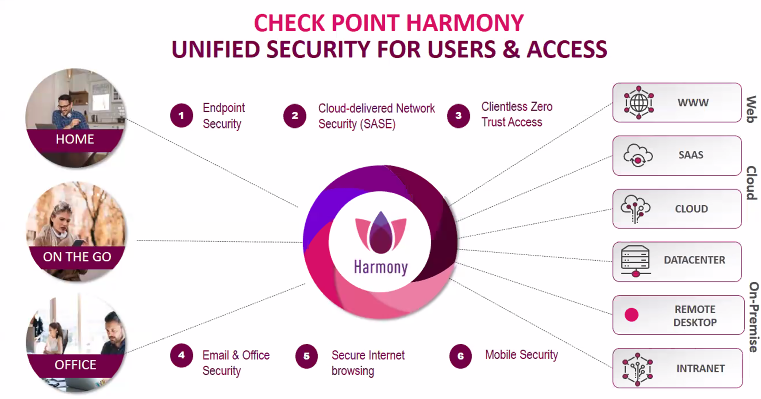

С точки зрения безопасности это, на самом деле, рождает много вызовов. Давайте представим, что такое удаленная работа. Во-первых, это доступ с разных устройств и разных платформ – мобильной, стационарной. Плюс сервисы, к которым нужно получить доступ, также сильно отличаются. Они могут располагаться внутри ЦОД, где-то в Интернете, внутри периметра, и для того чтобы все это обезопасить, требуется большое количество технологий. Компания Check Point предлагает набор решений Harmony, который объединяет все это большое количество технологий в одно решение, в одно предложение, которое позволяет сделать безопасным доступ от всех конечных точек ко всем имеющимся сервисам.

В первую очередь рассмотрим защиту облачных сервисов, а именно электронной почты, развернутой на базе Office 365. И в последний год процесс перехода на подобные сервисы лишь ускорился. Решение Harmony Email & Office - это по сути тот же SaaS, то есть облачное решение, которое соединяется с движком облачной почты с помощью API и с точки зрения пользователя ничего не меняется.

Этим летом компания запустила вторую версию продукта Harmony Email & Office где, кроме интеграции непосредственно с движком почты, будет поддерживаться защита любой почты, даже развернутой локально. И в этом случае решение становится как бы дополнительным узлом. Сервис разворачивается за три часа на 1000 конечных точках. Из последних особенностей сервиса - теперь фишинг не просто фиксируется, пользователю направляется сообщение, в котором указывается на определенное опасное письмо, и почему оно таковым является. Таким образом, пользователь обучается, на что обращать внимание и почему именно считается, что это фишинг. Второй случай, это доступ к приложениям. Представим ситуацию, что у пользователя есть периметр, внутри которого установлены сервера, и на этих серверах развернуты необходимые приложения. Нужно обеспечить доступ к приложениям для сотрудников, находящихся вне периметра. Сделать так, чтобы приложения были напрямую доступны из Интернета, небезопасно. Для того чтобы обеспечить безопасный доступ, рядом с каждым приложением устанавливается небольшая программа-коннектор, и она имеет возможность соединяться с облачным сервисом Check Point, к которому имеют доступ пользователи. Таким образом реализуется принцип ZTNA (Zero Trust Network Access), то есть доступ к сети с нулевым доверием.

Доступ с нулевым доверием

Это означает, что любой пользователь, кто бы он ни был, всегда должен аутентифицироваться по полной программе, то есть, считается, что он чужой. Нет никаких дополнительных привилегий, которые пользователь получает в зависимости от того, какой у него компьютер, находится ли он внутри периметра или нет. Таким образом, доступ предоставляется не только самим пользователям, но и партнерам, и третьим сторонам. Работает это очень просто. Естественно, что никакой инженер по безопасности не хочет предоставлять доступ некому устройству, которое может быть не защищено или даже инфицировано. Что делается? Во-первых, не предоставляется доступ в сеть, пользователь может подключиться к сети только через сервис Check Point. Соответственно, доступ осуществляется только с помощью Интернета через браузер, и для того чтобы это произошло пользователю нужен login/password. Система поддерживает аутентификацию и других провайдеров. Все, что происходит во время сессии, записывается в журнал.

Далее докладчик рассмотрел безопасный удаленный доступ с VPN и Compliance.

Это традиционная VPN. Планируется в ближайшее время поддержка VPN с мобильных телефонов.

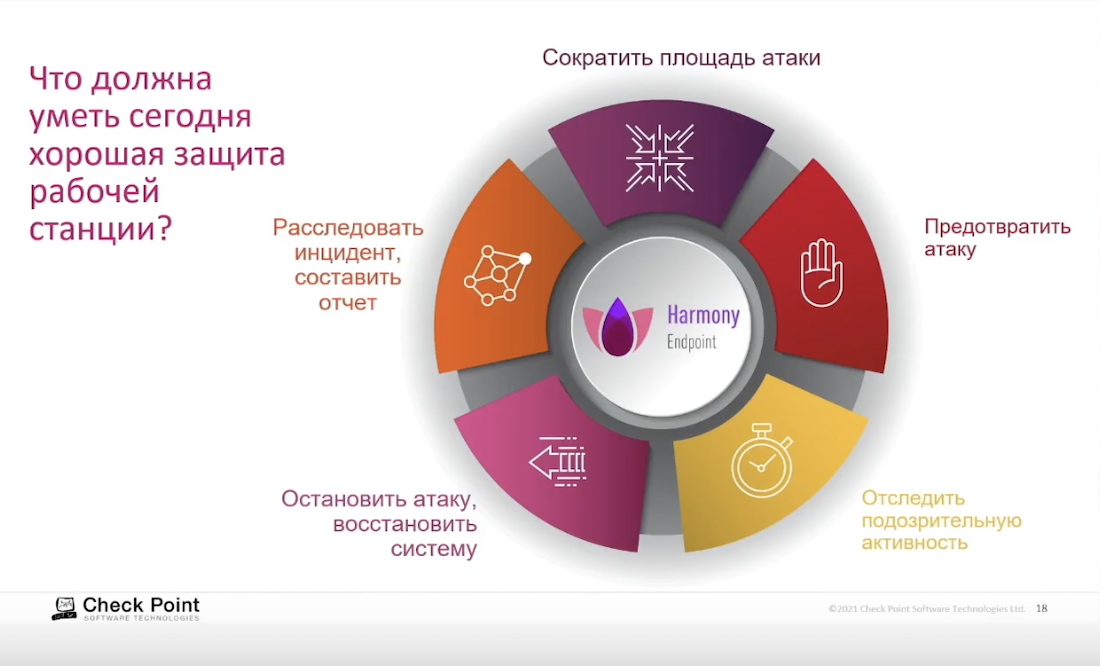

Еще одна функция – это комплексная киберзащита устройств пользователей. То есть, если считается необходимым обезопасить конечные точки сотрудников, то используются соответствующие технологии. Конкретнее, используется продукт, который раньше назывался SandBlast Agent, а сейчас называется Harmony Endpoint. В него были добавлены несколько функций. В Check Point не верят, что может быть одна какая-то универсальная технология, которая надежно обезопасит рабочую станцию. В компании считают, что только комбинация технологий, которые защищают пользователя на каждом этапе атаки, могут обеспечить хорошую безопасность, и этот принцип был реализован в решении Check Point. Вначале предпринимается попытка сократить площадь атаки. Есть целый ряд технологий, основанных, например, на шифровании дисков, внешних носителей, документов, трафика между машинами и т. п. Есть несколько технологий, которые позволяют предотвратить атаку, например, традиционный антивирус, Zero Phishing, Threat Extraction.

Предположим, однако, что решение развернуто на рабочей станции, которая уже заражена. Предотвращать поздно, и единственный способ помочь пользователю, это заблокировать атаку, основываясь на поведении. У Check Point есть для этого целый набор технологий, которые позволяют отловить вредоносную активность в процессе, заблокировать атаку по поведению и остановить ее. Все это происходит автоматически. После того как атака остановлена, так же автоматически устраняются все ее последствия. Поскольку на этом третьем этапе запоминается все, что происходит на рабочей станции, то есть, операции с процессами, с файлами, с сетевыми соединениями, все это сохраняется локально, и если атака обнаружена, есть возможность откатить рабочую станцию, к примеру, на месяц назад. Соответственно, можно полностью восстановить систему. После того как атака остановлена, следует еще один очень важный этап – расследование инцидента. Важно понять, почему атака стала возможной и что необходимо сделать, для того чтобы предотвратить следующую атаку?

Полная цепочка атаки автоматически представляется «автономным» EDR (Endpoint Detection and Response).

Однако хорошо бы иметь инструмент, который позволял бы искать какие-то объекты по сети, а не только блокировать атаку. Такой инструмент у Check Point есть - это Thread Hunting. Он работает с использованием портала Infinity. Последний представляет собой новую парадигму в управлении безопасностью, предоставляя все возможности безопасности архитектуры Check Point Infinity на одной панели. Он также позволяет искать индикаторы компрометации. Например, если в сети один из компьютеров был атакован, то есть набор признаков, как эту атаку обнаружить. Эти признаки можно поискать на всех других компьютерах в сети. Бывает, что и атаки еще не произошло, но информация о них уже известна из других источников. В этом случае берутся соответствующие индикаторы и поиск начинается проактивно. В минимальной конфигурации этот продукт для заказчика бесплатен.

Подход, при котором используется целый набор технологий, работающих вместе и предлагающих защиту на каждом этапе атаки, опробован практикой и доказал свою эффективность.

Еще одно решение, Harmony Mobile, нацелено на защиту от всех мобильных угроз. Эти угрозы исходят, прежде всего, от мобильных вредоносных приложений. Кроме того есть угрозы направленые на сеть, фишинг, вредоносные сайты, перехват трафика и угрозы, связанные с компрометацией ОС.

Последним из рассмотренных случаев был безопасный доступ к Интернету из дома и филиалов. Представим, что какой-то сотрудник находится в офисе и выходит в Интернет через шлюз Check Point. И вот он стал работать из дома. Что можно в этом случае сделать? В этом случае необходимо использовать решение, которое называется Harmony Connect, удаленный доступ к Интернету для пользователей. Можно установить VPN-туннель через периметр и выходить в Интернет с его помощью. Но это дорого и плохо управляется. Гораздо проще направить всех пользователей, работающих в таких условиях, через шлюз Check Point, который развернут в облаке. Соответственно, весь трафик будет направляться через него, а там тот же самый набор всех традиционно используемых сервисов. Можно и устанавливать политики, и ограничивать какие-то URL, останавливать фишинг. В этом случае не нужно беспокоиться о масштабировании, о резервировании, о количестве пользователей, поскольку облачная платформа подстраивается автоматически.

В заключение, докладчик отметил, что Harmony является комплексным набором решений, который позволяет защитить пользователей в новой реальности, когда пользователи работают в удаленном режиме.