Хакери все активніше експлуатують легітимні вебсервіси та вразливості zero click

1 октябрь, 2025 - 16:25Євген КуліковФахівці CERT-UA підготували черговий звіт щодо «російських кібероперацій», присвячений аналізу ключових загроз і технік противника, зафіксованих у другому півріччі 2025 року. Вони констатують, що постійна робота над посиленням кіберзахисту України допомагає захиститися від більшості загроз, але й спонукає ворожих хакерів змінювати свої тактики, техніки та процедури.

Понад три роки повномасштабної агресії росії проти України наочно продемонстрували, що кіберпростір є невіддільним плацдармом сучасної війни. Технології в умовах збройного конфлікту змінюються стрімко, і особливо це стосується кіберсфери, де нові загрози та тактики з’являються швидше, ніж встигають сформуватися традиційні підходи до захисту. Це вимагає постійної адаптації, розвитку та еволюції на рівні відповідальних за кіберзахист структур.

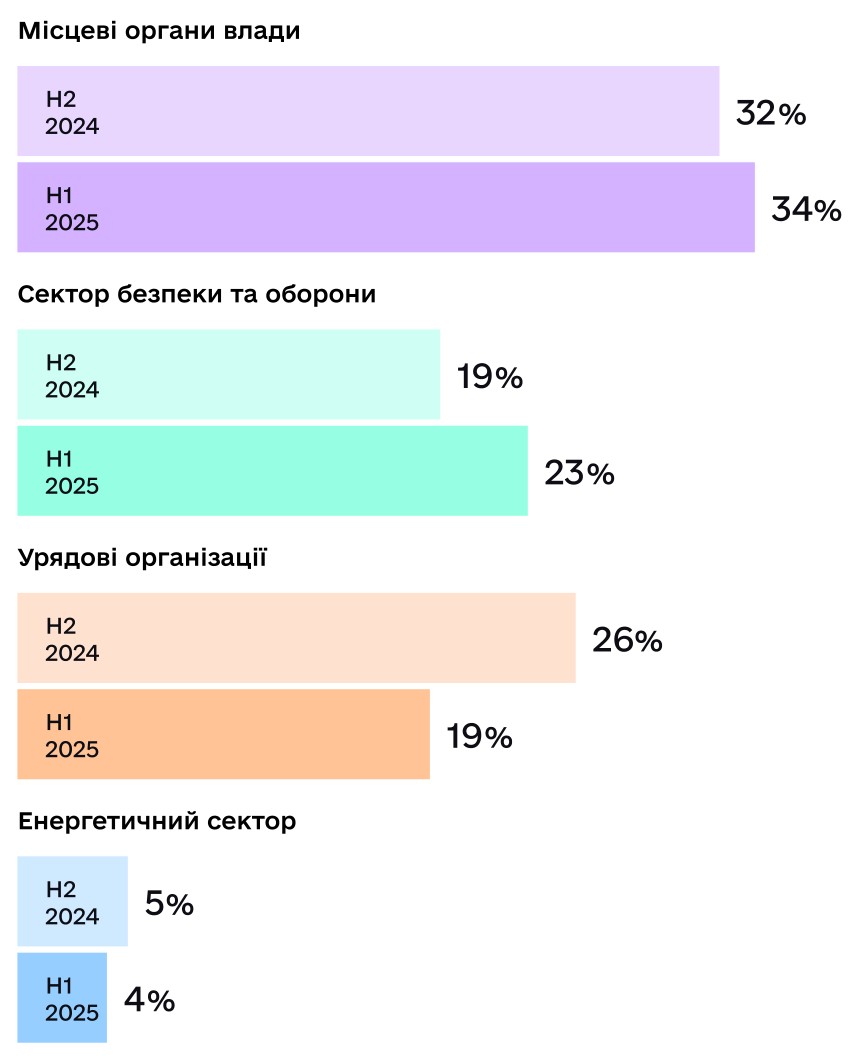

Кількість кіберінцидентів, опрацьованих CERT-UA та SOC Державного центру кіберзахисту, невпинно збільшується й перше півріччя 2025 року не стало винятком. Так з січня по червень кількість інцидентів високого та низького рівня критичності зменшилися на 40% відносно другої половини 2024 року. Втім загальний показник за пів року збільшився на 17% – до 3018 інцидентів. Головні цілі ворога в кіберпросторі залишаються незмінними.

Зловмисники постійно розробляють нові інструменти, активно використовують методи соціальної інженерії та складні вектори атак. Крім того, дедалі більше процесів стають автоматизованими.

Застосування штучного інтелекту в кібератаках перейшло на новий рівень. Тепер хакери його використовують не лише для генерації фішингових повідомлень, а й для створення шкідливих програм.

Зменшення часу від виявлення до блокування мережевої інфраструктури зловмисників засобами захисту та покращення співпраці з міжнародними надавачами послуг хмарних сервісів, які часто використовуються хакерами в злочинних цілях, спонукало хакерів перейти до тактики «викрав та пішов» (Steal & Go) – розповсюдження стилерів, які не закріплюються в системі.

Підвищення усвідомленості користувачів щодо кібергігієни знизило ефективність звичних фішингових розсилок, оскільки кожен підозрілий лист потрапляє до кіберфахівців. Це призвело до активного використання зловмисниками підходу Zero Click. Хакери експлуатують вразливості поштових платформ, що призводить до виконання шкідливого навантаження одразу при відкритті листа, без будь-яких інших дій користувача. І до того ж непомітно.

Кіберудари по критичній інфраструктурі вже стали системним явищем. Деякі з таких атак здійснюються для підсилення наслідків кінетичних ударів. А деякі кібероперації хакери рф проводять безпосередньо під час масованих ракетно-дронових атак, що ускладнює своєчасне реагування на інциденти.

Дедалі частіше хакери зловживають легітимними онлайн-сервісами для доставлення шкідливих файлів, зберігання конфігурацій тощо. На тлі загального трафіку така активність виглядає майже непомітною – і саме в цьому полягає її головна небезпека. Це дає змогу зловмисникам ефективно маскувати свою активність і обходити засоби захисту.

Хмарні сервіси, такі як, наприклад, Dropbox, Google Drive, OneDrive, Bitbucket, 4Sync, або Ukr.net E-disk, зловмисники використовують не тільки для розміщення шкідливих файлів, а й для ексфільтрації викрадених даних.

Крім того, хакери рф створили відмовостійку мережеву інфраструктуру, використовуючи низку легітимних сервісів. На сторінках Telegra.ph, Teletype.in, Rentry.co та в чатах Telegram вони розміщують адреси своїх командних серверів, що дозволяє динамічно їх змінювати.

Слід зазначити, що раніше на таких сторінках розміщувались безпосередньо IP-адреси командно-контрольних серверів, проте вже з початку 2024 року для приховування реальної адреси зловмисники почали активно використовувати сервіс тунелювання Cloudflare Tunnels, а від початку 2025 року – ще й сервіс Cloudflare Workers.

Але найбільш очевидний варіант використання таких ресурсів розміщення фішингових сторінок. Багато сервісів дозволяють безплатне розміщення вебсторінок на обмежений період, достатній для проведення фішингових кампаній. З цією метою хакери часто використовують такі платформи, як Firebase, ipfs.io, mocky.io та вже згаданий Cloudflare Workers.

Фішингову сторінку можна з легкістю створити за допомогою сервісів для створення форм, наприклад, SmartForms.dev, яка дозволяє налаштувати власний дизайн форми, таким чином зімітувавши будь-яку форму авторизації будь-якої системи. Або ж API подібних платформ використовують для збору даних, введених на фішинговій сторінці.

Безумовно, більшість сервісів реагують на звернення та видаляють або блокують шкідливий контент. Однак між виявленням загрози та її нейтралізацією минає певний час, протягом якого зловмисники встигають реалізувати свої цілі: надіслати шкідливу програму, викрасти дані тощо.

Саме тому проактивне виявлення таких зловживань є критично важливим – воно не лише зменшує час активності зловмисних ресурсів, а й спонукає хакерів відмовлятися від використання таких платформ у майбутньому.