Хакери рф маскують листи зі шкідливим вмістом під повідомлення ЗМІ

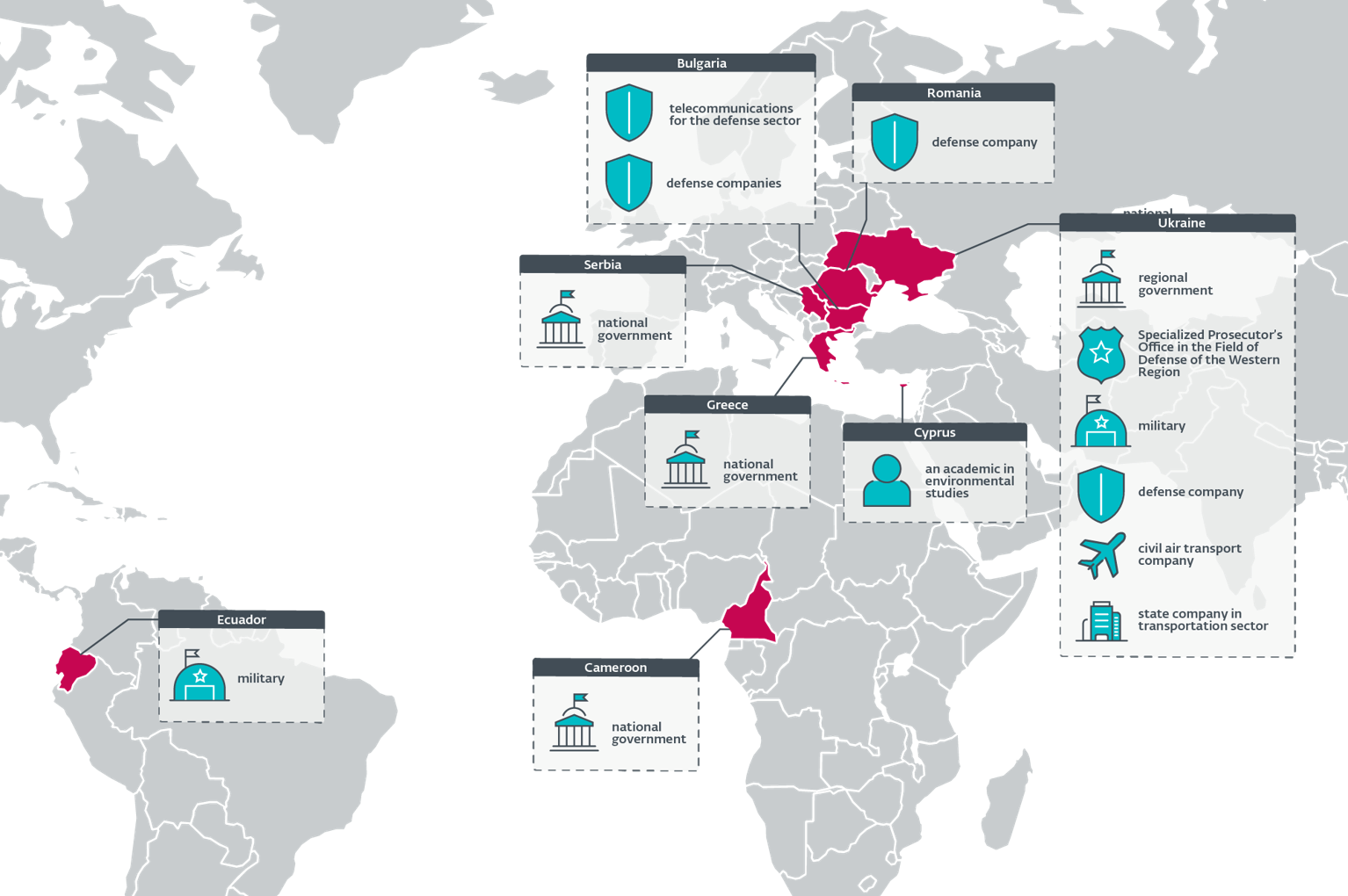

Компанія Eset виявила активність російських кібершпигунів, спрямовану на українські державні установи або оборонні компанії в Болгарії та Румунії з метою викрадення конфіденційних даних із певних облікових записів електронної пошти. Варто зазначити, що деякі з цих оборонних підприємств виробляють зброю радянських часів для відправлення в Україну. Серед інших цілей – уряди країн Африки, ЄС та Південної Америки. За цим, найімовірніше, стоїть пов’язана з росією група кібершпигунів Sednit (також відома як Fancy Bear).

Група Sednit надсилає експлойти XSS електронною поштою, які призводять до виконання шкідливого коду JavaScript у контексті вебсторінки клієнта вебпошти, що працює у вікні браузера. Таким чином, лише дані, доступні з облікового запису жертви, можуть бути прочитані та перехоплені.

Щоб експлойт спрацював, жертва повинна відкрити повідомлення електронної пошти на уразливому порталі вебпошти. Це означає, що електронний лист має обійти будь-яку фільтрацію спаму, а тема має бути достатньо переконливою, щоб спонукати жертву прочитати електронне повідомлення. Саме тому зловмисники використовують у шкідливих листах назви відомих ЗМІ, такі як українське інформаційне видання Kyiv Post або болгарський новинний портал News.bg. Серед заголовків, які використовували шпигуни: «СБУ заарештувала банкіра, який працював на ворожу військову розвідку в Харкові» або «Путін домагається від Трампа прийняття російських умов у двосторонніх відносинах».

Зловмисники запускають компоненти JavaScript SpyPress.Horde, SpyPress.Mdaemon, SpyPress.Roundcube та SpyPress.Zimbra. Вони здатні викрасти облікові дані, перехоплювати адресну книгу, контакти та історії входів, а також повідомлення електронної пошти. SpyPress.Mdaemon може налаштувати обхід двофакторної автентифікації, зокрема перехоплювати секретний код двофакторної автентифікації та створювати пароль програми, який дозволяє зловмисникам отримати доступ до поштової скриньки з програми.