Группировка Turla использует Dropbox в кампаниях кибершпионажа

Компания Eset сообщает о выявлении ранее неизвестного бэкдора под названием Crutch и программы для похищения документов. Эти вредоносные инструменты для кибершпионажа, которые использовались с 2015 г. по крайней мере до начала 2020 г., исследователи связывают с известной киберпреступной группой Turla.

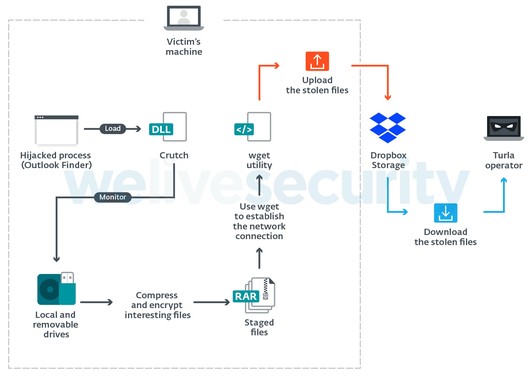

Исследователи Eset обнаружили бэкдор Crutch в сети «Министерства иностранных дел» одной из стран Европейского Союза, что позволяет предположить сосредоточенность киберпреступников на конкретных целях. Эти инструменты были разработаны для загрузки похищенных конфиденциальных документов и других файлов в учетные записи Dropbox, которые контролировались операторами Turla.

«Основная вредоносная деятельность группы Turla – это похищение документов и других конфиденциальных файлов. Утонченность атак и выявленные технические детали подтверждают наличие значительных ресурсов у группы Turla для работы с таким большим и разнообразным арсеналом, – комментирует Матье Фау (Matthieu Faou), исследователь Eset. – Кроме того, Crutch может обойти некоторые уровни безопасности, несанкционированно используя легитимную инфраструктуру, в данном случае Dropbox, с целью проникновения в обычный сетевой трафик и похищения документов».

Для понимания часов работы киберперступников исследователи Eset изучили время загрузки ZIP-файлов в учетные записи Dropbox. Для этого были собраны 506 разных временных меток в период с октября 2018 по июль 2019 г., которые указывают на часы активности злоумышленников, а не работы устройств жертв. Соответственно операторы, скорее всего, работают в часовом поясе UTC+3.

В ходе исследования специалисты Eset выявили связь между загрузчиком Crutch 2016 г. и Gazer. Последний, также известный как WhiteBear, является дополнительным бэкдором, который использовался киберпреступниками Turla в 2016-2017 гг.

Стоит напомнить, что группа киберпреступников Turla активна более десяти лет и занимается кибершпионажем. В частности, злоумышленники атакуют правительственные учреждения во всем мире, особенно дипломатические организации, используя большой набор вредоносных программ.