| 0 |

|

Экспертный центр безопасности компании Positive Technologies (PT ESC) выявил очередную атаку группировки Winnti, а также изучил ее новый инструментарий и инфраструктуру. На сегодня обнаружены десятки зараженных систем по всему миру, включая Россию, США, Японию, Южную Корею, Германию, Монголию, Беларусь, Индию, Бразилию и пр. Некоторые скомпрометированные организации специалистам PT ESC удалось идентифицировать, все они получили соответствующие уведомления об имеющихся рисках по линии национальных CERT.

В рамках исследования угроз информационной безопасности (Threat Intelligence), специалисты PT ESC обнаружили бэкдор xDll, не известный ранее, а также ряд других образцов вредоносного ПО – как уже известного, так и нового. Детальный анализ вредоносного ПО, данные о сетевой инфраструктуре и даже информация о жертвах позволили соотнести выявленный бэкдор с активностью группировки Winnti (АРТ41, Barium и Axiom), происходящей из Китая и атакующей организации по всему миру по меньшей мере с 2012 г. Ключевые ее интересы – шпионаж и получение финансовой выгоды. За все время активности этой группировки ее жертвами становились компании авиационно-космической промышленности, энергетики, фармацевтической, финансовой и телекоммуникационной отраслей и даже игровой индустрии.

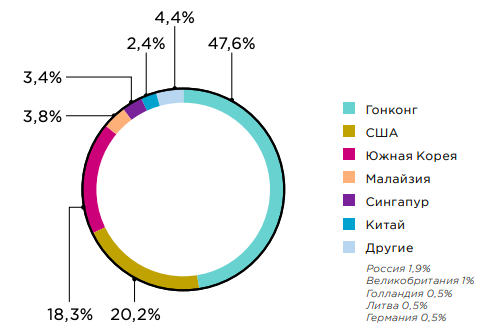

Изученная экспертами PT ESC новая инфраструктура группы Winnti стремительно разрастается: выявлено более 150 IP-адресов контрольных серверов и не менее 147 доменов, связанных с этими адресами. Около половины серверов группировки находятся в Гонконге. IP-адреса распределены по 45 различным провайдерам, при этом более половины серверов сконцентрированы на IP-адресах шести провайдеров, пять из которых находятся в Азии – в Гонконге, Китае, Южной Корее.

При этом прямо во время исследования инфраструктуры специалисты Positive Technologies наблюдали, как злоумышленники многократно переводили домены с одного IP-адреса на другой. Все это свидетельствует об активной фазе атаки.

На сегодня под управлением группировки уже более 50 систем по всему миру, карта часовых поясов атакованных устройств совпадает с традиционной географией интересов группировки.

Среди пострадавших организаций оказалось пять разработчиков ПО для финансовых организаций из Германии и России. Анализ используемого злоумышленниками инструментария, техник и тактик позволяет утверждать, что в ряде случаев речь идет о первых этапах атаки типа supply chain. В частности, атакованные производители специфического ПО, являющиеся доверенным поставщиком ПО для целого ряда компаний, с большой долей вероятности будут использованы как плацдарм для развития атаки.

Как показывает практика, все большую популярность среди АРТ-группировок приобретают атаки на организации через менее защищенных партнеров, поставщиков, клиентов и пр. Фишинг такого типа входит сегодня в Топ-3 наиболее эффективных и часто используемых методов атаки. Нередко атакам подвергаются и ИТ-компании – разработчики ПО и системные интеграторы. Эти атаки – supply chain и trusted relationship – часто оказываются частью более сложных атак на промышленные, государственные организации или банки.

Во время исследования эксперты Positive Technologies также выявили пересечения новой инфраструктуры Winnti с инфраструктурой других групп, что может говорить о причастности Winnti к другим атакам, существующие данные об организаторах и участниках которых оказались не верны.

В частности обнаружен бэкдор ShadowPad, который используется группой Winnti. При изучении его инфраструктуры выявилены связанные домены, ранее использовавшиеся при атаках на организации в России, Беларуси, Южной Корее и Японии, которые, как тогда считалось, проводили группы ТА459 и Tonto team. Также выявлены инфраструктурные пересечения с группировкой Nettraveller.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|