Госсектор стал целью №1 для киберпреступников

29 октябрь, 2021 - 12:12Євген КуліковКомпания McAfee представила очередной квартальный отчет, посвященный ландшафту киберугроз в корпоративном секторе

В мае было множество новостей вокруг атаки группировки DarkSide на трубопроводную компанию Colonial Pipeline. Решение McAfee MVISION Insights смогло на ранних этапах оперативно определить потенциальных жертв DarkSide в США. Ими оказались в основном юридические компании, промышленные предприятия и организации, занимающиеся оптовой торговлей, а также компании нефтяной, газовой и химической отрасли.

Группировки Ryuk, REvil, Babuk и Cuba активно использовали модели, предусматривающие привлечение сторонних лиц для организации скоординированных атак на корпоративную инфраструктуру компаний. Вскоре после атаки DarkSide банда REvil обратила на себя внимание общественности. Она использовала программу-вымогатель Sodinokibi в рамках атаки на Kaseya, глобального поставщика услуг ИТ-инфраструктуры. Во втором квартале REvil и Sodinokibi возглавили список наиболее активных программ-вымогателей. На их долю пришлось 73% от всех случаев атак с применением шифровальщиков.

После того, как атаки группировок DarkSide и REvil получили широкую огласку, они на время затаились, но в июле на их место пришла новая кибергруппировка. Жертвами BlackMatter стали пользователи из Италии, Индии, Люксембурга, Бельгии, США, Бразилии, Таиланда, Великобритании, Финляндии и Ирландии. Новая партнерская программа была организована по схеме Ransomware-as-a-Service («Программа-вымогатель как услуга») и включала в себя элементы вредоносных программ от DarkSide, REvil и Lockbit. Основываясь на сходстве кода бинарных файлов и сходстве их страницы с DarkSide, специалисты пришли к общему мнению, что программа-вымогатель от BlackMatter, скорее всего, создана на базе аналогичной программы от DarkSide, хотя участники BlackMatter это и отрицают.

Еще одна необычная программа-вымогатель из прошлого «объявилась» в середине года. Шифровальщик LockBit 2.0 – это обновленная версия LockBit образца 2020 г. В нее были добавлены новые функции, которые позволяют автоматически шифровать устройства во всем домене, переносить данные и получать доступ к системам по RDP, а также привлекать новых сообщников из числа сотрудников компании, на которую нацелились злоумышленники.

Программы-вымогатели семейства Hive были впервые замечены в июне. Они затронули работу компаний в Индии, Бельгии, Италии, США, Турции, Таиланде, Мексике, Германии, Колумбии и Украине. Написанные на языке программирования Go, эти шифровальщики также работали по схеме Ransomware-as-a-Service и были нацелены на медицинские учреждения и компании, обеспечивающие работу жизненно важных инфраструктур.

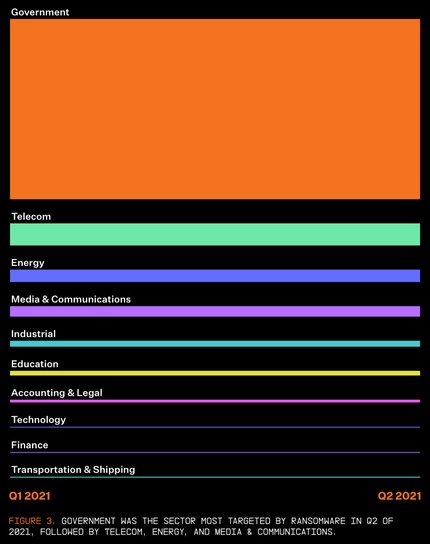

Во втором квартале наиболее подверженным атакам программ-вымогателей оказался государственный сектор, за ним следуют рынок телекоммуникаций, энергетики и СМИ. По оценкам McAfee, государственный сектор является целью №1 для киберпреступников. Впрочем, пока большинство из многочисленных атак оказываются безуспешными.

Согласно классификации MITRE ATT&CK, основными методами злоумышленников стали: злонамеренное шифрование данных, обнаружение файлов и каталогов, скрытие файлов или данных, внедрение процесса, раскрытие и декодирование файлов или информации, обнаружение процесса, блокировка восстановления системы, PowerShell, обнаружение системной информации и изменение реестра.

При этом злонамеренное шифрование данных – наиболее часто выявляемая тактика атак во II квартале.

Медицинская отрасль сталкивается с уникальными проблемами в области безопасности. Потенциальные атаки на медицинские центры могут представлять собой даже большую угрозу, чем общесистемная атака с использованием программ-вымогателей. Команда специалистов McAfee в сотрудничестве с компанией Culinda обнаружила ряд уязвимостей в инфузионном насосе Infusomat Space Large Pump и док-станции SpaceStation от компании B.Braun.

В результате исследования было обнаружено пять уязвимостей в медицинском оборудовании, о которых ранее не сообщалось:

- CVE-2021-33886: использование удаленной командной строки (CVSS 7.7);

- CVE-2021-33885: недостаточно строгая проверка подлинности данных (CVSS 9.7);

- CVE-2021-33882: отсутствие аутентификации для критической функции (CVSS 8.2);

- CVE-2021-33883: передача конфиденциальной информации открытым текстом (CVSS 7.1);

- CVE-2021-33884: возможность загрузки файлов опасного типа (CVSS 5.8).

В совокупности эти уязвимости могут быть использованы злоумышленником на медицинском оборудовании для изменения конфигурации насоса в режиме ожидания, в результате чего при следующем использовании насоса пациенту будет введена неконтролируемая доза лекарства – и все это в условиях полного отсутствия аутентификации пользователя оборудования.

Вскоре после того, как B.Braun была уведомлена о результатах исследования, компания предприняла ответные меры и совместно с командой McAfee разработала решение для устранения обнаруженных уязвимостей.

В результатах исследования McAfee представлено общее описание и некоторые технические подробности наиболее критической цепочки поражения системы, а также рассмотрены уникальные проблемы, с которыми сталкивается медицинская отрасль.

Исследование McAfee в сфере облачных угроз показало, что во втором квартале финансовые компании столкнулись с наибольшими проблемами именно в облачных средах. Среди наиболее распространенных облачных угроз: чрезмерное использование из непривычного места, инсайдерская утечка данных, злоупотребление привилегиями доступа, высокий риск утечки конфиденциальных данных, утечка привилегированного доступа, утечка данных типа «Land Expand», «подозрительный сверхчеловек» (несколько попыток входа в систему за короткое время одним и тем же пользователем с разных частей мира, что является подозрительной активностью), кража данных привилегированным пользователем.

Определение чрезмерного использования из непривычного места: пользователь получил доступ или загрузил очень большой объем данных за короткий промежуток времени.

На долю чрезмерного использования из непривычного места приходятся 62% всех зарегистрированных угроз.

Инциденты облачной безопасности на рынке финансовых услуг составили 33% из 10 крупнейших известных инцидентов, за ними следуют здравоохранение и промышленность (8%).

Во втором квартале рынок финансовых услуг был целью каждого второго из крупнейших инцидентов облачной безопасности. Больше всего облачных атак, осуществляемых по географическому принципу, было зарегистрировано в США, за которыми следуют Индия, Австралия, Канада и Бразилия. При этом наибольший рост числа сообщений об инцидентах наблюдался в Европе – 52%.

С апреля по июнь стало поступать заметно больше сообщений об инцидентах безопасности. Чаще всего атакам подвергались различные отрасли промышленности. Заметный рост наблюдался в государственном секторе (64%) и сфере развлечений (60%).

За отчетный период в зарегистрированных инцидентах безопасности чаще всего фигурировало вредоносное ПО.

Самый высокий рост числа зарегистрированных инцидентов – 250%, показал спам, за период с I по II квартал. За ним следуют вредоносные сценарии – 125% и вредоносное ПО – 47%.