Дропер Clast82 способен обходить двухфакторную аутентификацию банковских приложений

Команда исследователей Check Point Research обнаружила в приложениях в Google Play новый дроппер – зловред, предназначенный для доставки другого вредоносного ПО на телефон жертвы. Дроппер Clast82, как его назвали исследователи, успешно обошел встроенные проверки магазина приложений Google Play и позволял загружать на устройство инструменты злоумышленника, обеспечивающие полный контроль над смартфоном жертвы и доступ к банковским приложениям.

Clast82 устанавливает на смартфон жертвы банковский троян AlienBot Banker, который может обходить двухфакторную аутентификацию банковских приложений. Также Clast82 оснащен мобильным трояном удаленного доступа (MRAT), позволяющим скачивать новые приложения и контролировать смартфон жертвы через TeamViewer.

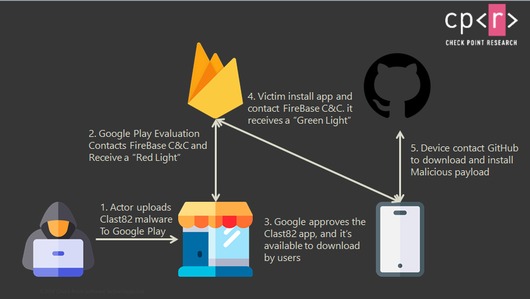

Создатель этого вредоноса задействовал сторонние ресурсы Firebase и Github, чтобы избежать обнаружения защитным механизмом Google Play Protect.

Для связи с C&C (командным сервером) используется платформа Firebase (сервис Google). Во время тестового периода Clast82 в Google Play хакер изменил конфигурацию на стороне управления и контроля, используя Firebase, а затем «отключил» вредоносное поведение Clast82 на время проверки приложения со стороны Google.

В качестве сторонней хостинг-платформы для загрузки полезных данных применяется GitHub. Для публикации каждого приложения в Google Play хакер создавал новый аккаунт разработчика и репозиторий в учетной записи GitHub, что позволило ему распространять данные на устройства с установленными вредоносными приложениями.

Дропер Clast82 был обнаружен в прилодениях: Cake VPN, Pacific VPN, eVPN, BeatPlayer, QR/Barcode Scanner Max, Music Player, Tooltipnatorlibrary, QRecorder и др. 28 января исследователи Check Point сообщили о находке Google и 9 февраля компания подтвердила, что все приложения, зараженные Clast82, удалены из Google Play.