Обнаружена очередная уязвимость, касающаяся многих. Причем в который раз - в плагине для браузеров. Может быть не так уж неправа Apple?

На этот раз провинилась Java. Вернее, компонент Java Web Start, который автоматически устанавливается с последними JRE и призван упростить распространение апплетов. Однако недокументированные ключи позволяют использовать его в гораздо менее благих целях. Уязвимость обнаружил Tavis Ormandy и, получив неубедительный ответ от Sun/Oracle (печальный признак), опубликовал подробности.

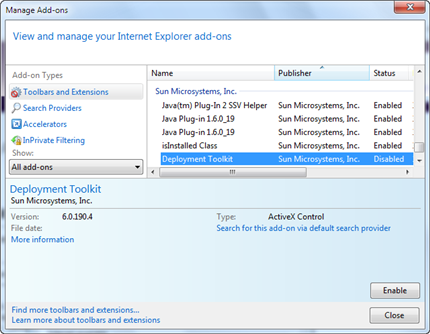

Там же есть и общие рекомендации по защите, хотя пользователи IE8 могут просто запретить соответствующий плагин стандартным способом:

Стратегія охолодження ЦОД для епохи AI

| +33 голоса |

|

во-первых, эпик слоу с уязвимостью, но лоре обсудили неделю назад. во-вторых, хватит совать эпл во все дыры уже, заколебало. они придумали уязвимости? они придумали браузеры? плагины к ним? JRE? интернет?

Apple упомянута за свое непринятие Flash. не более того :)

> Apple упомянута за свое непринятие Flash. не более того :)

а, так уязвимость во флеше?

Эппл вы упомянули потому что они у "всех" на слуху, тем самым поддерживая их на слуху. С каких это пор они главные противники флэша или борцы за стабильность браузеров? исконными противниками адобовского флэша всегда были open source коммьюнити и сторонники открытых стандартов, но они же не эппл, да.

о чем вы вообще? при чем здесь open source?

приведите мне другие примеры _принципиального_ запрета популярных плагинов и в следующий раз я сошлюсь именно на них.

Пользователи Firefox точно так же могут защититься, пойдя в Tools->Add-Ons->Plugins и отключив плагин Java Deployment Toolkit. Проверил на себе.

а с оперой что?

__

В далёкие-далёкие времена, когда байты были битами...

к Opera вроде бы Deployment Toolkit не подключается

Насколько я понял, отключение плагина с точки зрения обнаружившего уязвимость не помогает:

"

Disabling the java plugin is not sufficient to

prevent exploitation, as the toolkit is installed independently.

"

В качестве мер по противодействию рекомендуется изгаляться:

"If you believe your users may be affected, you should consider applying one of

the workarounds described below as a matter of urgency.

- Internet Explorer users can be protected by temporarily setting the killbit

on CAFEEFAC-DEC7-0000-0000-ABCDEFFEDCBA. To the best of my knowledge, the

deployment toolkit is not in widespread usage and is unlikely to impact end

users.

- Mozilla Firefox and other NPAPI based browser users can be protected using

File System ACLs to prevent access to npdeploytk.dll. These ACLs can also be

managed via GPO."

нет. тут имеется в виду собственно java.

а отключить - любым способом - нужно Deployment Toolkit.

проверить эффективность можно по тестовой сылке в первоисточнике.

давно приучился не лениться и грузить read-only Убунту с флешки для "sensitive transactions". походу оно себя оправдывает. вся зараза идёт лесом.

Начиная с 15 апреля 2010 доступен очередной релиз JRE 1.6.0.20.

Полагаю, упомянутая уязвимость устранена

да, апдейт "лечит" едва ли не исключительно данную уязвимость.

итак: уязвимость обнаружена и устранена ТЧК

аминь