Чем вредны ложные срабатывания систем защиты?

10 февраль, 2015 - 10:23Игорь ДериевОбычно, графа false positives присутствует во всех отчетах о тестировании систем защиты от вредоносного ПО. На первый взгляд это может показаться излишним, банальная точка зрения склоняется к тезису «лучше пере-, чем недо-». В реальности же все сложнее.

Почву для размышлений дают результаты исследования, проведенного Ponemon Institute по заказу компании Damballa. Он охватывает более общую тематику затрат на противодействие вредоносному ПО, но, среди прочего, поднимает и проблематику ложных срабатываний.

Сразу же нужно оговориться, что исследование проводилось исключительно в США, среди сравнительно крупных организаций (38% от 500 до 1 тыс. сотрудников, 65% до 5 тыс.). Однако большинство полученных оценок выражено в часах и процентах, так что реальные финансовые показатели с определенной долей правдоподобия можно переложить и на наши реалии.

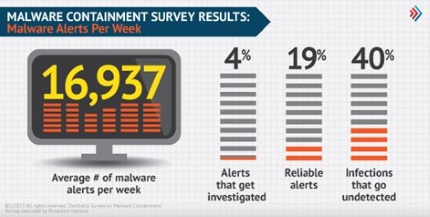

Самые важные выводы отражены в двух диаграммах:

Одна отражает техническую сторону проблематики. Как видно, крайне редко сигналы о обнаружении вредоносного ПО приводят к непосредственному разбирательству – в большинстве случаев службы ИТ-безопасности полагаются на автоматически меры, предпринимаемые системами защиты. Что как раз и может быть следствием низкой надежности таких сигналов. Ну и, конечно, 40% незамеченных опасностей выглядят вполне удручающе.

Другая рассматривает затратную сторону. И вот здесь прекрасно проявляется тема данной заметки – две трети времени, которое специалисты по ИТ-безопасности тратят на разбирательство с вредоносным ПО (при том, что они реагируют только на 4% инцидентов), приходятся именно ложные срабатывания. В американских реалиях это составляет внушительную сумму – порядка 1,27 млн долл в год. Как говорилось выше, пересчитать в наших зарплатах не сложно, поскольку относительные цифры, вероятно, должны быть близкими.

Собственно, финальные выводы лежат на поверхности. Слабость традиционных антивирусов и IPS давно очевидна. В любом случае, при выборе решения стоит обращать внимание не только на точность детектирования, но и на долю ложных срабатываний. Лучший эффект, по-видимому, даст применение нескольких различных защитных механизмов с агрегированием их наблюдений.

Полный отчет после регистрации можно получить здесь.