|

СПЕЦІАЛЬНІ ПАРТНЕРИ ПРОЕКТУ BEST CIOОпределение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях Человек годаКто внес наибольший вклад в развитие украинского ИТ-рынка. Продукт годаНаграды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары |

Безопасность в период цифровой трансформации

Автор – Євген Куліков, 7 марта 2020 г.

Конференция по информационной безопасности CISO DX Day продолжила традиции хорошо известной в нашей стране серии IDC Security Roadshow. Организатором форума выступила молодая компания DX Agent, основанная специалистами с многолетним опытом и глубокими знаниями ИТ-рынка. В общей сложности за полтора десятка лет эта команда провела выше 110 мероприятий, в том числе 15 посвященных теме безопасности информационных ресурсов предприятия.

Владимир Поздняков: «Важно понимать, что цифровая трансформация начинается в голове. Если это не так, то она превращается в "жижитализацию"» Как отметил во вступительном слове Владимир Поздняков, генеральный директор и управляющий партнер DX Agent, название компании означает «Агенты цифровой трансформации». Однако в само понятие диджитализации тут вкладывают больше, чем просто оцифровка старых и зачастую малоэффективных процессов. «Важно понимать, что цифровая трансформация прежде всего начинается в голове. Если это не так, то она превращается в «жижитализацию». Мы хотим, чтобы Украина заняла достойное место в глобальной цифровой экономике. И шаг за шагом движемся в данном направлении. На этом пути растет понимание ценности и влияния кибербезопасности, изменяется и повышается роль менеджеров по ИБ», – говорит Поздняков. В ходе подготовки CISO DX Day организаторы задались вопросом, что нужно делать, чтобы стать эффективным CISO (Chief Information Security Officer – директор по ИТ-безопасности или руководитель отдела ИБ), какие для этого требуются знания и навыки, инструменты. Программа конференции формировалась при поддержке профессионального сообщества и партнеров и помимо традиционных презентаций включала такие форматы, как сессии с экспертами и практические кейсы, интервью и дебаты. Отметим, что партнерами мероприятия выступили Check Point, Tet, Eset, Exabeam, F5 Networks, Fortinet, iIT Distribution и «IT Специалист», ISACA и Best CIO. Кроме того, в выставочной части были представлены Checkmarx, Flowmon Networks, Lenovo, SI BIS и «Мегатрейд».

Гера Дорфман: «В условиях развития интернета вещей и сетей скоростного мобильного доступа специалисты выделяют шесть поколений атак. В тоже время многие компаний сегодня находятся в лучшем случае на третьем уровне (антивирус, файрвол, IPS)» Видением современного положения дел и ближайшего будущего кибербезопасности поделился вице-президент Check Point по продуктам сетевой безопасности Гера Дорфман (Gera Dorfman). По итогам минувшего года специалисты этой компании выделили пять основных трендов в области ИБ. Киберпреступность с каждым годом становится все более организованной. Все большую опасность несут шифровальщики и мобильные вредоносы. Повышаются риски облачной безопасности. Кроме того, обозначились новые векторы атак, связанные с растущей популярностью интернета вещей (IoT) и мобильных сетей пятого поколения. Это в числе прочего расширяет сферу ответственности CISO. Поскольку, если, к примеру, лифт в офисном здании подключен к интернету, отдел ИБ может столкнуться, в том числе, с вопросами физической безопасности. Между тем, электронная почта остается важным каналом коммуникаций в бизнес-среде. По некоторым данным, ежедневно в мире отправляется свыше 294 млрд. писем. Причем более половины (55%) этого объема – спам. Среднестатистический офисный работник получает около 120 сообщений в день. Учитывая, что окупаемость инвестиций в email маркетинг оценивается в 3200%, ожидать сокращения его объемов не приходится и по прогнозам к 2023 г. количество отправлений увеличится до 347 млрд. С точки зрения ИБ это означает повышение риска стать жертвой фишинга (45% инцидентов) или вредоносного ПО (30% кейсов).

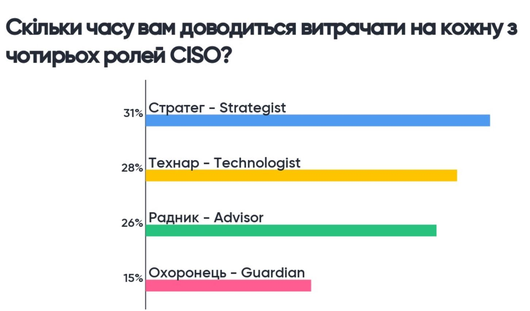

Результаты опроса участников форума CISO DX Day 2020 На сегодня Check Point выделяет шесть поколений решений защиты от кибератак. Тридцать лет назад дискеты были основным каналом распространения вредоносов, с которыми боролись антивирусы. С появлением компьютерных сетей в оборонительный арсенал добавились брандмауэры. Эксплуатации уязвимостей в приложениях препятствовали системы предотвращений вторжений (IPS). Затем вирусы научились быстро мутировать и понадобилась динамическая защита в виде «песочницы». Для предотвращения мультивекторных атак, когда, к примеру, вирус на смартфоне похищает пароль, открывающий доступ к личным финансам или облачной инфраструктуре предприятия и т.п., требуются комплексные системы. Наконец, шестое поколение атак с использованием всевозможных векторов, включая новейшие, повышает требования к скорости реагирования и потому на сцену выходят облачные защитные решения и нано-агенты, позволяющие контролировать любое подключенное устройство. Причем многие компаний сегодня находятся в лучшем случае на третьем уровне (антивирус, файрвол, IPS). Сложность атак и систем защиты растут экспоненциально, а с ними и управление зоопарком решений. В таких условиях для адекватного ответа на современные вызовы ИБ требуется быстрота реагирования на инциденты и на потребности бизнеса, выявление и предотвращение атак в режиме реального времени, нужна единая архитектура безопасности, способная защищать все цифровые активы предприятия независимо от их расположения.

Сергей Демедюк: «Главными задачами «Национального координационного центра кибербезопасности» является формирование нормативно-правовой базы, совершенствование механизмов взаимодействия между субъектами обеспечения кибербезопасности и создание автоматизированной системы обмена информацией об инцидентах» Угрозам национальной безопасности, ключевым целям и основам «Национального координационного центра кибербезопасности» посвятил презентацию Сергей Демедюк, заместитель секретаря СНБО Украины и руководителя НКЦК. Главными задачами НКЦК являются: формирование профильной нормативно-правовой базы и отраслевых стандартов, совершенствование механизмов взаимодействия между основными субъектами обеспечения кибербезопасности и создание автоматизированной системы обмена информацией об инцидентах, координация действий правоохранительных органов и технологическая модернизация, развитие инфраструктуры подготовки кадров и обучения населения страны основам информационной безопасности. Отметим, что фактически НКЦК начал свою работу в 2020 г. На сегодня дорожная карта развития национальной системы кибербезопасности включает три основных направления: сокращение времени реагирования на инциденты, расширение покрытия защиты и ее автоматизация. Это подразумевает, в частности, такие шаги, как создание инфраструктуры сбора телеметрии и детектирования аномалий, модернизация системы обнаружения атак, защита от DDoS и пр.

Марис Сперга: «На фоне того, что цифровая трансформация набирает обороты, все чаще возникает конфликт между безопасностью и потребностями бизнеса в быстром создании и развертывании новых сервисов» О трансформации информационной безопасности предприятия взялся порассуждать Марис Сперга, директор по развитию бизнеса центров обработки данных Tet (ex Lattelecom). На фоне того, что цифровая трансформация набирает обороты, все чаще возникает конфликт между безопасностью и потребностями бизнеса в быстром создании и развертывании новых сервисов. В тоже время, ущерб от шифровальщиков стремительно растет, как и дефицит специалистов по ИБ, реальностью становятся уже фейковые видео, даже небольшие ошибки конфигурации облака, ввиду масштаба, могут приводить к существенным сбоям, а подавляющее большинство угроз возникают из-за известных уязвимостей. Как найти баланс в таких условиях? Перед многими компаниями все более остро стоит вопрос уместности аутсорсинга функции кибербезопасности. С одной стороны, ИБ своими силами дает лучший контроль над этой функцией. Команда отдела имеет лучшее представление о специфике бизнеса и его целях, что позволяет создать оптимальную стратегию, правильно определить приоритеты и оперативно подключить необходимые ресурсы к решению возникшей проблемы. С другой, любая компания имеет ограниченные возможности по наращиванию экспертизы, особенно с учетом текущей стоимости специалистов ИБ, инструментов безопасности, оборудования и ПО.

Результаты опроса участников форума CISO DX Day 2020 Теоретически многие вопросы позволяет снять аутсорсинг. Можно подписать SLA с поставщиком услуг, снизить расходы и сфокусироваться на профильном бизнесе. Однако партнер не всегда понимает ваш бизнес и его специфику и не может постоянно менять приоритеты задач по безопасности. А в кризисной ситуации, когда время на вес золота, нужного человека может попросту не оказаться под рукой. Также тема вопрос доступа сторонней компании к инфраструктуре и критичным данным. Что, впрочем, справедливо и в отношении облачных сервисов и, как показывает практика, это скорее вопрос правильной организации. Между тем, по мнению спикера, есть ряд признаков, говорящих о том, что пора задуматься об аутсорсинге. Если за год произошло несколько инцидентов или случилась утечка критичной информации, а расследование длится неделями. Если у предприятия имеются проблемы в привлечении компетентных экспертов или есть необходимость оптимизировать бюджет по безопасности. Если отдел ИБ тормозит развитие компании, а пользователи недовольны его работой. Аутсорсинг может стать решением.

Евгений Пилянкевич: «Почему, по меньшей мере, половина инициатив в области ИБ в большинстве организаций не уходят дальше планов? Тому есть пять наиболее распространенных причин» Об ограничениях в реализации ИБ-проектов и возможных путях их преодоления говорил Евгений Пилянкевич, главный технический директор Cossack Labs. Почему, по меньшей мере, половина инициатив в области ИБ в большинстве организаций не уходят дальше планов? Спикер обозначил пять наиболее распространенных причин. Это нехватка бюджета; масштаб организации, который неизбежно влияет на скорость развертывания, усложняет координацию и повышает стоимость; унаследованные технологии, накладывающие функциональные ограничения и по совместимости; количество и квалификация персонала; конфликты требований. При этом следует понимать, что идеальных обстоятельств не бывает и надо отталкиваться от реалий. На одни факторы повлиять труднее, на другие проще. Например, если необходимого бюджета или количества специалистов попросту нет – это проблема. Чем крупнее организация, тем сложнее и дольше внедрение – это естественно. Необходимо еще на начальном этапе все тщательно проанализировать и ранжировать. Важно правильно расставить приоритеты и определить связанные риски, разделив их на те, на которые можно повлиять и те, что придется принять. Найти реалистичное решение проще, если заранее подумать об устранении конфликтов в требованиях и избавиться от иллюзий. Поначалу это кажется слишком сложным. Но дорогу осилит идущий.

Бюджет лучше искать под решения, нацеленные на приоритетные риски данной конкретной организации. В случае с масштабом стоит отталкиваться от того, что управляемость важнее унификации. Следует учесть унаследованную специфику и по возможности максимально изолировать «антиквариат», с тем, чтобы минимизировать его влияние на безопасность инфраструктура. При нехватке необходимого персонала и невозможности решить эту проблему оперативно, можно привлечь внешнюю экспертизу и т.д. Вопросам построения безопасной программно-определяемой WAN сети в эпоху цифровой трансформации посвятил выступление Максим Порицкий, системный инженер Fortinet. По его словам, помимо обеспечения безопасного доступа в Интернет и к облачным ресурсам, Secure SD-WAN может быть полезна для улучшения производительности приложений за счет их интеллектуальной идентификации и определения оптимального канала связи путем контроля характеристик каналов в режиме реального времени. Интеграция в одном устройстве сервисов маршрутизации, сетевой безопасности, а также оптимизации способствует упрощению дизайна WAN. Единая централизованная консоль упрощает внедрение и управление. Также это дает возможность снизить операционные расходы за счет миграции c MPLS и использования различных каналов связи (broadband, VPN, LTE) для подключения филиалов. Таким образом, устройство Secure SD-WAN позволяет одним махом решить все три основные проблемы предприятия с WAN. Согласно исследованию Gartner, в их число входят: безопасность, производительность приложений и стоимость. Со своей стороны Fortinet предлагает использовать для этого корпоративный брандмауэр FortiGate, централизованную систему управления и мониторинга FortiManager, а также систему сбора, анализа и корреляции логов и обеспечения отчетности FortiAnalyzer.

Александр Галущенко: «В случае обнаружения бреши, важно в первую очередь оперативно устранить проблему, а не искать виноватых. Если не хватает внутренней экспертизы, то с привлечением сторонних специалистов» Немалый интерес аудитории вызвала презентация «Поздравляем – вас взломали! Как на это реагировать?», которую представили Андрей Переверзий, независимый эксперт и аудитор систем ИБ, и Александр Галущенко, ведущий разработчик компании «ИТ Лаборатория». Известные в узком кругу специалистов белые хакеры имеют немалый опыт выявления уязвимостей в ИТ-системах организаций государственного и частного сектора, которые зачастую связаны с ошибками настройки или простой халатностью. Как показывает практика, неправильная организация процесса устранения известных прорех в безопасности гораздо хуже отсутствия в штате компетентных специалистов по ИБ. К сожалению, многие организации на сообщения о выявленной бреши (например, файловый сервер с внутренней документацией свободно доступен извне) реагируют неадекватно и вместо ее устранения начинают искать виноватых или практикуют страусиную тактику. Так, примерно четверть заявляют, что на самом деле все в порядке, а три четверти угрожают привлечь киберполицию. При этом на собственно устранение уязвимости в частном секторе уходит в среднем двое суток, а в государственном – две недели (!).

Результаты опроса участников форума CISO DX Day 2020 В подобной ситуации специалисты рекомендуют не искать виноватых, а в первую очередь оперативно устранить проблему. Если не хватает внутренней экспертизы, то с привлечением внешней. Необходимо так наладить коммуникацию в организации, чтобы в случае обнаружения уязвимости, независимо от источника информации, она максимально быстро поступила компетентному специалисту и руководству. В свою очередь ИТ-отдел или служба ИБ не должны любой ценой выгораживать себя перед руководством предприятия или собственником. Лучше объективно проинформировать об инциденте и прогрессе в устранении проблемы. Не стоит скрывать инцидент от партнеров и клиентов, которых это могло коснуться. Для сохранения репутации полезнее корректно уведомить их о проблеме, которая уже решена, и возможной утечке. Помимо презентаций в рамках CISO DX Day 2020 профессионалы в области информационной безопасности обсуждали стратегии управления рисками, нюансы создания и развития SOC, особенности взаимодействия отдела ИБ и топ-менеджмента в наших реалиях, плюсы и минусы аутсорсинга функции ИБ и прочие технические и организационные вопросы. Также в холле конференции традиционно были представлены стенды партнеров. По данным организаторов, интерес к мероприятию превысил все ожидания и участие в нем в итоге приняли около 340 специалистов по информационной безопасности и руководителей разных уровней. Добавим, что желающие могут ознакомиться с видео докладов на YouTube по ссылке.

Стратегія охолодження ЦОД для епохи AI

Читайте также

|

Останні обговоренняТОП-новости

ТОП-блогиТОП-статьи |

||||||||||||