Банковский троян DanaBot добрался до пользователей Украины

Компания ESET обнаружила резкий рост активности скрытого банковского трояна DanaBot. Вредоносное ПО, которое впервые было зафиксировано ранее в этом году в Австралии и Польши, теперь распространяется и в других странах – Италии, Германии, Австрии, а по состоянию на сентябрь уже и в Украине.

DanaBot является модульным банковским трояном, который впервые был проанализирован Proofpoint в мае после выявления кампаний по распространению вредоносной программы через вредоносные электронные письма в Австралии. Написанный в Delphi, троян имеет многоэтапную и многокомпонентную архитектуру, большинство функций которой реализованы с помощью плагинов. На момент обнаружения вредоносная программа находится в состоянии активной разработки.

Через две недели после широко известного распространения в Австралии, DanaBot был обнаружен в Польше. Согласно исследованию специалистов ESET, направленная на Польшу кампания все еще продолжается и является крупнейшей и наиболее активной на сегодня. Для заражения жертв злоумышленники используют электронные письма, замаскированные под счета различных компаний. В этой кампании используется комбинация PowerShell и VBS-сценариев, широко известных как Brushaloader.

В начале сентября исследователи ESET обнаружили несколько меньших кампаний, нацеленных на банки в Италии, Германии и Австрии, с использованием такого же способа распространения, как и в Польше. В дополнение к этому, 8 сентября специалисты обнаружили новую кампанию DanaBot, направленную на украинских пользователей.

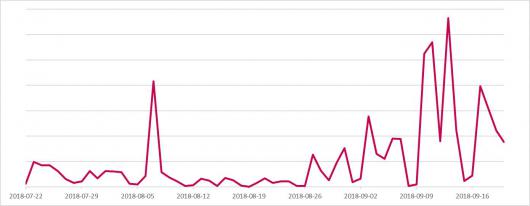

Выявление DanaBot согласно данным телеметрии ESET за последние два месяца

Учитывая модульную архитектуру большинство функциональных возможностей DanaBot представлены в плагинах.

О плагинах ранее сообщалось в рамках кампаний, направленных на Австралию в мае:

- VNC plug-in – устанавливает соединение с компьютером жертвы и отдаленно контролирует его;

- Sniffer plug-in – добавляет вредоносный скрипт в браузер жертвы, как правило, во время посещения сайтов Интернет-банкинга;

- Stealer plug-in – собирает пароли из различных программ (браузеры, FTP-клиенты, клиенты VPN, программы для обмена сообщениями и электронной почты, программы для покера и т.п.);

- TOR plug-in – устанавливает TOR прокси и предоставляет доступ к сайтам .onion.

Согласно исследованию ESET, злоумышленники внесли несколько изменений в плагины DanaBot с момента предыдущих кампаний. В частности, в августе они начали использовать плагин TOR для обновления списка командных серверов (C&C) с y7zmcwurl6nphcve.onion.

Кроме этого, злоумышленники расширили ряд Stealer-плагинов с помощью 64-разрядной версии и расширили список ПО, на которое потенциально нацелен DanaBot. В начале сентября к DanaBot добавился плагин RDP.

Результаты исследования показывают, что DanaBot по-прежнему активно используется и развивается. Новые функции, представленные в последних кампаниях, указывают на то, что злоумышленники продолжают использовать модульную архитектуру вредоносных программ для увеличения уровня охвата и количества успешных попыток атак.