Аутентификация: так кто есть who?

4 февраль, 2015 - 14:47Александр ЧерниковДля идентификации пользователя уже в ближайшем будущем будут использоваться такие параметры, как, например, ритм его печати на клавиатуре и другие подобные образцы, имеющие индивидуальные особенности и пригодные для распознавания.

Предыдущая фраза − это практически полное содержание заметки Патрика Нельсона (Patrick Nelson), обозревателя Network World, от 29 января 2015 г., − в сущностном изложении.

Мне это небольшое сообщение показалось интересным в основном потому, что в публикациях, так или иначе связанных с безопасностью, сейчас довольно редко упоминается о таких понятиях, как поведенческая биометрия (behavioral biometrics), стилометрия (stylometrics), распознавание по образцу (cognitive patterns) и других, связанных с автоматической идентификацией пользователя.

Тем не менее, пишет Патрик, работы в данных направлениях, как оказывается, идут полным ходом и, как говорится, недалек тот час, когда… Но обо всем по порядку.

Кто мешает сделать порох неподмокаемым?

Козьма Прутков

Патрик Нельсон приоткрывает нам завесу над страшной тайной. Оказывается, что военным ведомством США (в частности, военной академией West Point) в настоящее время исследуются алгоритмы идентификации, связанные с индивидуальными особенностями каждого человека, которые проявляются в том, как он управляет перемещением мыши, или какие типичные повторяющиеся ошибки он делает при наборе текста. Результаты исследований предполагается использовать как основу для разработки нового поколения методов и средств проверки подлинности (identity verification).

Тут, следуя бессмертному «Не верю!» я поискал публикации на тему «behavioral biometrics» и, в силу древности источника, остановился на статье Тома Олзека (Tom Olzak) «Reduce multi-factor authentication costs with behavioral biometrics» восьмилетней давности (январь 2007 г.) на ресурсе TechRepublic.

Нужно сказать, что Том Олзек − security researcher с 30-летним стажем из InfoSec Institute и, думается, знает, о чем говорит. Да и название самой статьи звучит вполне академически, практически как тема диссертации: «Уменьшение стоимости мультифакторной аутентификации с помощью поведенческой биометрии». Ни более, ни менее.

Очень любопытно сравнить подачу материала профессионалом и журналистом, который (что ясно чувствуется по тону его поста) был явно в восторге, когда сам впервые услышал о поведенческой биометрии.

Что такое behavioral biometrics?

Поведенческая биометрия − часть относительно нового вида скрытой (невидимой и неощутимой) автоматической идентификации пользователя, которая дополняет или заменяет традиционные физиологические методы, такие, как анализ отпечатков пальца или ладони, распознавание рисунка радужной оболочки глаза или всего лица, и даже ДНК.

В основе поведенческой биометрии лежит тот факт, что когда разные люди используют одни и те же технологии для одних и тех же целей, они это делают чуть иначе, чем остальные, но всегда одинаково для себя. Ожидается, что подобные способы будут более надежными, чем пароли, поскольку скопировать, например, поведенческие привычки руки, перемещающей или нажимающей клавиши, оказывается труднее, чем украсть пароль.

«Технически (аппаратно) относительно сложные и дорогие в реализации биометрические системы, для идентификации по радужной оболочке глаза пользователя, или тачпады для ввода подписи пока также не снимаются с вооружения, но они будут заменены более дешевыми и надежными алгоритмическими анализаторами тех же повторных ошибок правописания», − радуется Нельсон.

Ба! Так именно об этом давным-давно писал и Олзек! Он с самого начала поставил во главу угла стоимость методов многофакторной аутентификации, в то время как Нельсона привлекли новые (для него) методы, надежные и − вот отчего захватывает дух журналиста − незаметные пользователю!

2. Только один пример

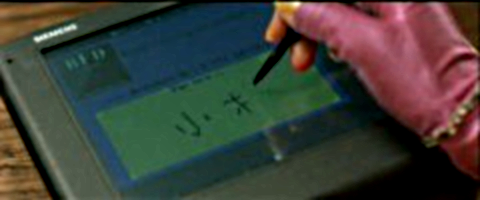

Раз уж мы занялись раскопками, обратимся к показанной ниже картинке. Она размещена на сайте BioPassword, созданном еще в 1998 г. и иллюстрирует два основных параметра, которые программно определяются при аутентификации по стилю ввода текста пользователем.

Эти параметры − время, проходящее от нажатия до отпускания какой-либо клавиши (Keystroke Dwell Time) и от отпускания одной клавиши до нажатия другой (Keystroke Flight Time).

Присмотритесь повнимательнее к собственной манере набора текста и вы наверняка найдете еще несколько доступных для измерения параметров. Например, типичные ошибки при нажатии соседних клавиш «вполуслепую», время перехода от центральной части клавиатуры к буквам, расположенным по ее краям и т.д.

Метод представляется весьма надежным, поскольку манеру ввода текста перенять или формализовать не слишком просто. Разве что записать несколько раз индивидуальный почерк и пытаться затем как-то программно генерировать его.

Очевидно также, что ввод текста под дулом пистолета может повлиять на характер движений рук пленника, что, кстати, может быть также проанализировано, − и тут же сообщено «куда следует».

Keystroke Dwell Time and Flight Time (BioPassword, 2006)

FAR (Failed Acceptance Rate ) − процентное выражение числа попыток доступа неавторизованных пользователей, которые система ошибочно приняла как верные.

FRR (Failed Acceptance Rate) − противоположный параметр, характеризующий число попыток зарегистрированных пользователей, отклоненных системой

Аутентификация без истерики

Чтобы окончательно добить Нельсона, предоставим возможность полета его неуемной фантазии дилетанта.

«Подобные незаметные системы идентификации пользователя могли бы найти широкое применение во все растущем множестве устройств Internet of Things, вплоть до домашних систем автоматизации, − например, холодильников. Не думаю, − заканчивает (несколько пафосно и самонадеянно) Патрик Нельсон, − что кто либо другой смог бы подражать тому щегольскому жесту, которым я захватываю бутылку пива из холодильника. Таким образом, по крайней мере, мой холодильник будет обезопасен от непрошенных гостей». Ну, если это все…

Я же, со своей стороны, считаю, что тема аутентификации очень обширна и, в частности, никак не исчерпывается тем, что написано выше. Разработки в данной области далеки от завершения и будут продолжать питать средства массовой информации новыми идеями.

В заключение вернемся к вопросу, вынесенному в эпиграф. Так кто же мешает сделать порох неподмокаемым? Да никто! Хочется, как всегда, чтобы было дешево и сердито. Уровень технологий уже в состоянии обеспечить ряд дешевых и не напрягающих пользователя программных методов аутентификации, сопоставимых по надежности с дорогими (и довольно нудными) аппаратными процедурами, применяемыми сегодня. Вот, собственно, и все. Так, видимо, и будет.