Антивирусы в виртуальной среде

11 июль, 2012 - 21:23Игорь ДериевМожно смело утверждать, что виртуализация стала привычным делом, повседневностью для ИТ-отделов. По оценкам известных аналитических агентств, порядка 85% компаний по всему миру уже используют виртуализацию или планируют освоить соответствующие технологии в самое ближайшее время, по продажам виртуальные серверы превзошли физические еще несколько лет назад, а в текущем году будет виртуализовано более половины всех серверных приложений (дословно аналитики говорят о «нагрузках», workloads).

Украина пока заметно отстает по этим показателям, доля отечественных компаний, уже обративших внимание на виртуализацию, оценивается всего лишь в 44%, но популярность посвященных данной тематике семинаров и конференций свидетельствует о стремительно растущем интересе, а значит ситуация будет выравниваться.

Интерес к виртуализации вполне закономерен. Она позволяет экономить средства (хотя экономия не всегда заметна в стоимости самого решения, но почти гарантированно видна в TCO за счет снижения затрат на администрирование, дальнейшее расширение инфраструктуры и пр.), а также — решать некоторые задачи, с которыми не слишком справляются более традиционные средства и технологии. Однако ничто не дается бесплатно и виртуализация не является панацеей. Несложно понять, что на самом деле она усложняет конечное решение, т.к. добавляет по крайней мере один дополнительный программный слой, а значит в общем случае увеличивает совокупные риски, в том числе и в области безопасности.

Вот лишь несколько наиболее очевидных рисков, характерных именно для виртуальной среды. Сетевой трафик между виртуальными машинами, размещенными на одном хосте, наверняка не будет контролироваться обычными межсетевыми экранами, т.е. компрометация одной ВМ может достаточно быстро и незаметно распространиться на другие. Возможность быстрого, практически в реальном времени, переноса ВМ между хостами делает данную угрозу еще масштабнее, тем более, что свободная миграция ВМ по сетевой инфраструктуре потенциально снижает ее контролируемость (на уровне брандмауэров, веб-фильтров и пр.). Наконец, простота создания и тиражирования располагает к появлению ВМ, которые могут длительное время не использоваться, а после включения, соответственно, долго оставаться недостаточно защищенными (пока не обновятся антивирусные базы, установятся обновления, вступят в силу новые политики и т.д.).

Естественно, ни один из этих примеров не является катастрофическим, т.е. каждая описанная проблема может быть решена с помощью имеющихся технологий, продуктов, методик. Однако они наглядно демонстрируют, что виртуальная среда поднимает совершенно новые вопросы и порой требует довольно специфических подходов. Парадокс же состоит в том, что даже у профессионалов виртуализация почему-то вызывает ничем не оправданное доверие: по оценкам «Лаборатории Касперского» 58% опрошенных украинских ИТ-специалистов считают, что виртуальные машины находятся в большей безопасности, чем физические. Это, конечно, не так — на ВМ распространяется подавляющая часть традиционных рисков и угроз, а кроме, того, как говорилось выше, и ряд специфических. Соответственно, виртуальная среда требует комплексной защиты и, в частности, применения антивирусов.

С последними, однако, возникает дополнительная проблема. Дело в том, что современные антивирусы — довольно ресурсоемкое ПО, обычно, никак не приспособленное для использования в виртуальной среде. Если на физическом десктопе или сервере они могут полностью рассчитывать на наличные вычислительные ресурсы (хотя и в этом случае способны влиять на работу активных приложений), то загрузка даже одной ВМ вполне может сказаться на функционировании всех остальных в пределах того же хоста. И очевидно, что с ростом плотности ВМ — а всем хотелось бы видеть как можно более высокие значения этого показателя — данная проблема будет только усугубляться, к примеру, VDI даст ее почувствовать в полной мере.

О том, что проблема серьезней, чем может показаться на первый взгляд, свидетельствует даже появление специальной терминологии: «антивирусный шторм», т.е. одновременное антивирусное сканирование в нескольких ВМ вполне может полностью «положить» хост, что приведет к перебоям в работе сотрудников компании или отказу в обслуживании клиентов. Очевидный выход из такой ситуации — использование централизованно управляемых антивирусов, способных подстраиваться под виртуальную среду, как минимум, рандомизировать процессы сканирования и загрузки сигнатур (с подобной же необходимостью в свое время столкнулись и производители дефрагментаторов, что и неудивительно, поскольку именно подсистема хранения раньше других становится «бутылочным горлышком»). Соответственно, сегодня в арсенале большинства известных производителей антивирусов имеются решения с соответствующими административными настройками, хотя не всегда они вступают в силу автоматически, часто заказчик должен активировать их самостоятельно, после ознакомления с общими рекомендациями, передовой практикой и пр.

Но, к сожалению, таким образом решаются далеко не все проблемы. К примеру, в «Райффайзен Банке Аваль» при внедрении VMware View столкнулись со следующей ситуацией: утренняя активизация возвращенных в эталонное состояние виртуальных рабочих мест приводила к массовому обновлению антивирусных баз, в результате чего имеющаяся СХД испытывала запредельные нагрузки и потребовала существенной модернизации. Откладывать же обновление части ВМ на более поздний срок — не лучший вариант, финансовая среда обычно не приемлет компромиссов в вопросах безопасности. Однако VMware предлагает иной способ гарантированно избавиться от подобных явлений: дополнительная функция vSphere под названием vShield Endpoint позволяет использовать для антивирусной проверки всей виртуальной инфраструктуры хоста всего одну выделенную ВМ.

Архитектурно такое безагентное решение выглядит следующим образом:

— в ВМ устанавливается специальные драйверы vShield Endpoint (в составе VMware Tools), которые отслеживают файловые операции;

— драйверы взаимодействует с модулем VMware Endpoint Security, исполняющимся на уровне гипервизора;

— в свою очередь API модуля позволяет антивирусному движку, представленному соответствующим виртуальным устройством (т.е. специальной ВМ), получать все необходимые данные и выполнять свою привычную работу.

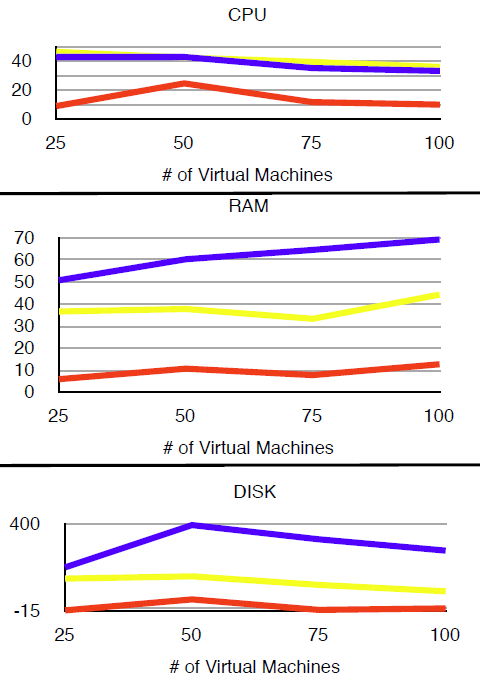

Отсутствие антивирусных агентов в каждой ВМ не просто исключает саму возможность «антивирусных штормов» и одновременных обновлений антивирусных баз, но и ощутимо снижает штатную совокупную нагрузку: экономится оперативная память, что позволяет дополнительно повысить плотность ВМ, сокращается потребление ресурсов CPU и СХД. Компания Trend Micro еще в 2010 г. первой среди производителей антивирусов представила безагентный продукт Deep Security для платформы VMware и выполнила его масштабное тестирование — в результате оказалось, что Deep Security потребляет вычислительных ресурсов в

Оценка дополнительной нагрузки на виртуальную инфраструктуру в процентах от базового уровня. Красные линии соответствуют Trend Micro Deep Security, желтая и синяя — традиционным решениям с антивирусными агентами (Источник: Trend Micro)

Но преимущества данного подхода не ограничиваются лишь снижением вычислительной нагрузки. Поскольку антивирусная ВМ функционирует независимо от прочих ВМ, проверки последних всегда гарантированно осуществляются с актуальными базами сигнатур. Более того, новые ВМ будут защищаться автоматически без малейших дополнительных усилий. Нетрудно понять, что в этом случае проблем, описанных выше в примере с внедрением VMware View, не возникнет в принципе, поскольку единственная необходимая база сигнатур хранится вне рабочих ВМ и обновляется независимо от них в штатном режиме. Важно также отметить, что сам безагентный антивирус вряд ли станет объектом атак, поскольку размещается в максимально изолированной и защищенной ВМ. Еще одним дополнительным плюсом будет более эффективное и легкое управление антивирусным решением, благодаря появлению единой точки контроля, простоте получения сводной статистики, интеграции результатов работы защитных функций в общие отчеты VMware vSphere.

Сегодня Trend Micro уже не одинока, полезную инициативу VMware поддержали и другие разработчики антивирусов, в частности, McAfee и «Лаборатория Касперского». Но это, конечно, не значит, что безагентные решения нужно воспринимать как очередную панацею, они имеют свои ограничения. Прежде всего, современный антивирус — достаточно сложный программный комплекс, который кроме проверки файлов по базе сигнатур, к примеру, также следит за происходящим в системе для выявления подозрительных признаков еще неизвестных угроз. Понятно, что внешнее решение такой функциональности обеспечить не сможет. Возможно, со временем появятся гибридные решения с эффективным распределением нагрузки между агентами и выделенной ВМ. Пока же, видимо, необходимо искать золотую середину в комбинации традиционных и безагентных решений, в зависимости от характера работы пользователей, их принадлежности тем или иным группам и пр.