| 0 |

|

Программы ransomware, шифрующие на инфицированных ими компьютерах содержимое жёстких дисков, стали серьезной проблемой для рядовых пользователей, для бизнеса и организаций, работающих с конфиденциальными клиентскими данными. Только в I квартале 2016 г. с их помощью шантажисты получили порядка 200 млн долл.

Эксперты в области безопасности из Технологического института Джорджии (Georgia Tech) считают, что в ближайшем будущем внимание преступников неизбежно привлекут к себе системы, контролирующие производственные процессы и функционирование критических инфраструктурных систем: электро-, газо-, водоснабжения, регулирования дорожного движения, жизнеобеспечения зданий и пр.

«Взлом контроллеров программируемой логики (PLC) в таких системах это следующий очевидный шаг для этих злоумышленников», — отметил Дэвид Формби (David Formby), сотрудник Инженерной школы Georgia Tech.

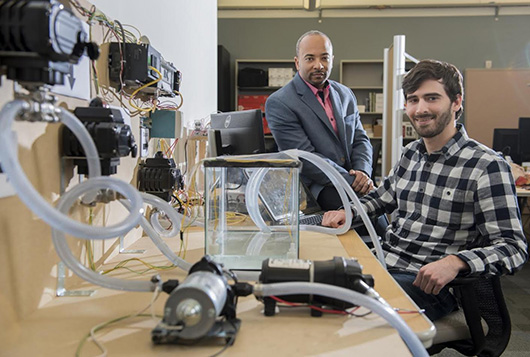

Вчера на конференции RSA в Сан-Франциско, Формби и его научный руководитель, профессор Рахим Бейях (Raheem Beyah) представили результаты эксперимента по моделированию атаки ransomware на очистную станцию системы водоснабжения. Созданная ими программа получала доступ к контроллерам макета очистной станции, после чего закрывала клапаны, увеличивала до опасной концентрацию хлора в воде и фальсифицировала показания измерительных приборов.

Эта, первая в своём роде демонстрация, призвана привлечь внимание к проблеме уязвимости систем управления предприятиями к атакам шантажистов. Недочеты безопасности таких систем известны уже многие десятилетия, но лишь в последнее время появился механизм их использования преступниками для извлечения финансовой прибыли.

При помощи специализированной поисковой утилиты Формби и Бейях обнаружили 1400 PLC, к которым возможен прямой доступ через Интернет. Большинство из них находятся внутри защищённой сети предприятия, но не имеют надежной собственной защиты.

Изначально эти системы не предполагалось подключать к Интернету и многие их пользователи и сейчас предполагают, что если они физически не соединены с публичной сетью, то, следовательно, изолированы от атак. Проникновение может осуществляться по неизвестным операторам каналам, включая беспроводные точки доступа для текущего обслуживания, ремонта и установки обновлений.

В своей демонстрации Формби и Бейях использовали PLC трёх типов, наиболее широко распространённые в индустрии. После проверки настроек безопасности этих контроллеров, их подключили к насосам, трубопроводам и резервуарам, создав имитацию очистной станции водоснабжения. Вместо хлора в своей симуляции авторы использовали йод. Они также подмешивали в воду крахмал, приобретающий ярко-синий цвет при контакте с йодом.

Наряду с усилением паролевой защиты PLC и ограничением возможностей подключения к ним, авторы рекомендуют использовать инструменты обнаружения вторжений. Они также создали стартап, который будет заниматься предоставлением услуг безопасности для операторов систем контроля.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|