|

СПЕЦІАЛЬНІ ПАРТНЕРИ ПРОЕКТУ BEST CIOОпределение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях Человек годаКто внес наибольший вклад в развитие украинского ИТ-рынка. Продукт годаНаграды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары |

В индустрии безопасности снова штормит...

Автор – Елена Дериева, 14 февраля 2013 г.

Современные программы подвергают риску не только персональные данные и приватные кошельки пользователей, они уже стали проблемой национального уровня, о чем явно свидетельствуют официальные рекомендации Министерства внутренней безопасности США отключить Java. В то же время индустрия антивирусов процветает, корпоративные и персональные клиенты ежегодно выделяют на этот вид ПО колоссальные средства. Но способны ли существующие антивирусы защитить пользователя? В конце прошлого года специализирующаяся в области безопасности компания Imperva (Редвуд Сити, США) опубликовала очередной отчет, который вызвал немалое негодование крупных игроков индустрии антивирусного ПО. И неудивительно, ведь его авторы его не только поставили под сомнение эффективность популярных антивирусов в выявлении новых угроз, но и с цифрами в руках подтвердили, что бесплатные продукты ничуть не хуже коммерческих. История вирусов с точки зрения технологий и коммерциализации достаточно подробно освещалась на страницах КО, как с точки зрения технологической, так и с точки зрения финансовой. После долгого периода вирусописания ради славы вдруг где-то в Еще

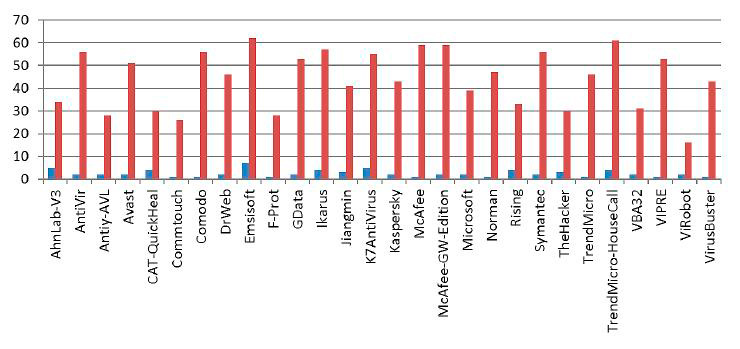

На таких ресурсах можно получить много «полезных» программ — для взлома почты, ICQ, Skype, учетных записей в социальных сетях В ответ на этот шаг вредоносы прогрессировали, и теперь устанавливаются незаметно, проникая через разные уязвимости. Чтобы заразить компьютер, достаточно посетить скомпрометированный веб-сайт, а компетентность хакеров в заражении веб-ресурсов повысилась невероятно, даже вполне безопасная сегодня страница завтра может оказаться злонамеренной. Как только вредоносы стали доходным бизнесом, со своими проектами, бизнес-планами, перспективными исследованиями, родился еще один рынок, Exploit Kits. Пакеты эксплоитов продаются по доступной цене ($3000), и помогают вирусописателям эффективнее доставлять приложения на компьютеры жертв. Чаще всего эти инструменты обнаруживают устаревшие программы, которые позволяют запускать процессы без ведома пользователя. По некоторым оценкам, примерно половина инфекций исходит из одного пакета эксплоитов Black Hole Kit, основной целью которого является JAVA. Можно не сомневаться, что в планах хакеров помимо Windows имеются Mac, iPhone, планшеты, пр. Очевидно, раз попавшие в сигнатурные базы образцы будут впоследствии легко идентифицироваться, и главную угрозу составляют новые вирусы. Оценку качества их обнаружения дало исследование Imperva, проведенное при участии студентов Техниона (Хайфа, Израиль). С помощью поисковой системы Google ими были найдены подпольные хакерские форумы, а затем, с помощью специальных ловушек (намеренно незащищенных серверов, привлекающих вредоносов) были собраны новые образцы. В результате исследователи получили выборку 82 вирусов, встречающихся в живой среде, которая затем на протяжении полутора месяцев тестировалась на ресурсе VirusTotal. То, что уровень первичного детектирования всех 42 антивирусов оказался практически равным нулю, собственно, не удивляет. Удивительно другое — даже крупнейшим антивирусным компаниям требовалось не менее 10 дней, а в среднем — месяц, для того чтобы научить свои программы выявлять неизвестные образцы. При этом некоторые виды вредоносов даже через полтора месяца идентифицировались только четвертью передовых продуктов VirusTotal! Можно, конечно, считать, что у open source антивирусных проектов недостаточно ресурсов. А у коммерческих? Вот пара показательных примеров. Поддельный установщик Google Chrome, Google setup.exe, был впервые задокументирован в VirusTotal 9 февраля 2012 г. Но к 17 ноября 2012 г. он детектировался только 23 из 42 антивирусов. Еще один, Hot_Girls_Catalog_2012_August.zipit, найденный в ходе разбора одной из фишинговых кампаний, при первичном сканировании был обнаружен почти 30% антивирусов, через две недели — немного менее 80%, и этот уровень детектирования остался неизменным до конца исследования.

Вендорам требуется не одна неделя, чтобы обнаружить вирус и научить ПО его распознавать Итак, утверждают в Imperva, шансы поймать новую вредоносную программу антивирусом составляет около 5%. И даже если установить на ПК все 42 ведущих антивирусов, шансов защититься от всей выборки все равно около 5%. Очевидно, проблема в том, что несмотря на самые разнообразные технологии, антивирусная индустрия по-прежнему реактивна. Чтобы создать антивирус, нужно сначала вирус отловить, затем разобрать и выделить сигнатуру. Этот процесс может занять несколько часов. А может несколько лет, целых пять, как, например, в случае Flame. Благодаря «облачным» репутационным службам, эвристическому анализу и некоторым другим мерам, антивирусы научились сравнительно быстро реагировать на вирусные эпидемии, но узконаправленные целевые атаки могут длительное время оставаться незаметными. И к тому времени как ПО научится детектировать вредонос, хакеры уже вполне могут получить данные и опустошить банковские счета. Ведь точный выбор цели — одна из главных тенденций современной киберпреступности. Многие ведущие антивирусные компании бурно отреагировали на отчет Imperva. Действительно, на ресурсе VirusTotal официально сообщается, что он не предназначен для тестирования и не является инструментом сравнения антивирусов. Кроме того, здесь выполняется проверка только ядра, и могут не в полной мере учитываться поведенческий анализ и пр. методы программ. Крупнейшие вендоры Sophos и TrendMicro указывают на малый объем выборки, которая, к тому же, по большей части взята из рунета и не охватывает весь спектр угроз среднего интернет-пользователя. Другие обращают внимание, что обычный человек вряд ли встретит на своем ПК такие высокоинтеллектуальные вирусы как Flame или Stuxnet, а для средней руки вредоносов антивирусное ПО остановит более 90% инфекций. И все же рекламируемые крупнейшими вендорами уровни обнаружения 99% выглядят завышенными. Особенно на фоне последних инцидентов с Zeus, Flame, Stuxnet. За полтора месяца доля блокируемых угроз из тестовой выборки увеличилась в разы, но не достигла и 70% Кстати, Imperva далеко не первая усомнилась в действенности антивирусов. Ранее компания Cymru (Лейк Мэри, Флорида, США) проводила исследование на выборке из новых вредоносов по иной методологии. По ее данным, популярные антивирусы выявляют 30% новых образцов, контрольное тестирование по той же выборке через месяц дает уровень обнаружения 50%. И даже специалисты в сегменте тестирования антивирусов, скажем AV-Test.org, West Coast Labs, Virus Bulletin, проводящие анализ по выборкам миллионного размера, также получают заметный разрыв в защите от известных и неизвестных вирусов. По данным AV-Test, при тестировании в реальных условиях средний уровень обнаружения атак нулевого дня 87%. Этого показателя достаточно далеко не всем. Есть и еще один тренд, хорошо известный индустрии антивирусов, но мало — широкой публике. Джереми Гроссман (Jeremiah Grossman), основатель и главный инженер White Hat Security (Санта Клара, Калифорния, США), утверждает: «Пока еще не часто, но разные программные эксплойты начинают работать целенаправленно против антивирусного ПО, выбирая его в качестве основного вектора атак на системы. По этой причине многие эксперты безопасности, в том числе и я, работают без антивирусов». Скепсис по отношению к антивирусам начинают испытывать и ИТ руководители — как указано в отчете Imperva, зачастую решение о приобретении такого ПО принимается исключительно в угоду регуляторным требованиям. Можно долго спорить о методологии исследований и корректности оценок Imperva. Но ее выводы верны в принципе — необходимы идеологически новые методы детектирования атак и вредоносного ПО. В собственных веб-приложениях и ПО для обеспечения безопасности данных Imperva реализует альтернативные подходы: вместо защиты периметра и блокировки признанных опасными программ, проводится мониторинг доступа к серверам, базам данных и файлам и останавливается подозрительная активность. Кстати, Symantec и McAfee, построившие свой бизнес на антивирусных решениях, уже осознали ограничения классического подхода. Термин «антивирус» не встретишь на их ресурсах, а новые версии ПО используют множество разных технологий, например, Symantec проверяет более 30 характеристик файла (где и когда был создан, где еще установлен, пр.) до момента запуска, блокирует процесс при нестандартном поведении, пр. Ну и, наконец, о том, что в индустрии антивирусов немало проблем, свидетельствует появление множества интересных перспективных стартапов: Bit9, Bromium, FireEye (концентрируют свои усилия на мониторинге интернет-трафика), Mandiant и CrowdStrike (занимаются очисткой систем после атак), Seculert (выполняет мониторинг источников угроз, выявляет командные и управляющие центры, и сообщает о них правительственным и бизнес-организациям еще на ранних стадиях распространения инфекции). Вероятно, рынок антивирусов ждут серьезные изменения... Стратегія охолодження ЦОД для епохи AI

Читайте также

|

Останні обговоренняТОП-новости

ТОП-блогиТОП-статьи |

||||||||||