| 0 |

|

Многие люди стремятся улучшить безопасность своих домов или офисов, установив «умные» камеры. Благодаря прямому подключению к Интернету таких устройств, за помещениями можно наблюдать в любое время с помощью нескольких кликов. Именно этой особенностью могут воспользоваться злоумышленники при наличии уязвимостей в прошивке устройства.

В частности, недавно специалисты ESET провели исследование системы облачной камеры для видеонаблюдения D-Link DCS-2132L, которое показало, что киберпреступники могут не только перехватывать и просматривать записанные видео, но и управлять прошивкой.

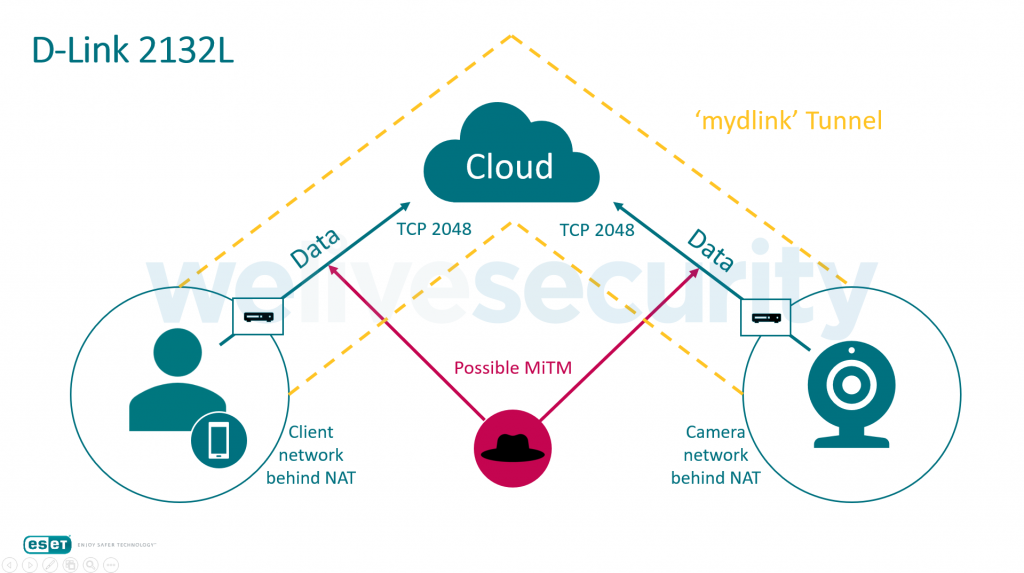

Наиболее серьезной проблемой камеры D-Link DCS-2132L оказалась небезопасная передача видеопотока. Устройство работает незашифрованно через оба соединения — между камерой и облаком, а также между облаком и программой для просмотра на стороне клиента — это подвергает угрозе защиту веб-камеры и позволяет злоумышленникам следить за видеопотоками жертв с помощью атаки Man-in-the-Middle (MitM).

Другая проблема защиты веб-камеры была обнаружена в плагине веб-браузера «myDlink services». Этот плагин управляет созданием TCP тоннеля и воспроизведением видео в режиме реального времени в браузере клиента, а также отвечает за пересылку запросов как для видео, так и для аудиопотоков.

«Уязвимость плагина могла представлять угрозу безопасности камеры для видеонаблюдения, поскольку это позволило злоумышленникам заменить легитимную прошивку фальсифицированной или версией с бэкдором», — отмечают исследователи ESET.

Специалисты ESET сообщили разработчикам о всех найденных уязвимостях. Для защиты веб-камер некоторые из уязвимостей, в частности в плагине myDlink, впоследствии были исправлены с помощью обновления. Однако проблемы с незашифрованной передачей данных, а также с возможностью замены прошивки остались.

Для обеспечения защиты веб-камер владельцам подобных устройств рекомендуется проверить, не используется ли порт 80 в публичных сетях Интернет, а также пересмотреть политики удаленного доступа. Чтобы предотвратить возможных атак специалисты ESET советуют выключить в роутере Universal Plug and Play (UPnP), а также все ненужные протоколы и порты.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|