| 0 |

|

Наприкінці 2022 року компанія Mandiant відреагувала на руйнівний кіберфізичний інцидент, під час якого пов'язана з Росією група зломщиків Sandworm атакувала українську організацію, що займається критичною інфраструктурою.

Як повідомляється у блозі компанії, інцидент являв собою кібератаку з кількома подіями, в якій використовувалася нова технологія впливу на промислові системи управління (ICS) / операційні технології (OT). Спочатку зловмисник використовував техніку "життя на землі" (OT-level living off the land, LotL) для ймовірного вимикання автоматичних вимикачів на підстанції цілі, що призвело до незапланованого вимкнення електроенергії, яке збіглося з масованими ракетними ударами по критичній інфраструктурі на території України. Пізніше Sandworm провів другу руйнівну акцію, впровадивши в ІТ-середовище цілі новий варіант CADDYWIPER.

Ця атака є останнім розвитком російського потенціалу кібер-атак, який стає дедалі помітнішим після вторгнення Росії в Україну. Методи, використані під час інциденту, свідчать про зростаючу зрілість російського наступального арсеналу ОТ, включно зі здатністю розпізнавати нові вектори ОТ-загроз, розробляти нові можливості та використовувати різні типи ОТ-інфраструктури для здійснення атак. Використовуючи методи LotL, зловмисник, імовірно, скоротив час і ресурси, необхідні для проведення кібератаки. Хоча Mandiant не вдалося визначити початкову точку вторгнення, аналіз показує, що OT-компонент цієї атаки міг бути розроблений всього за два місяці. Це вказує на те, що загрозлива сторона, найімовірніше, здатна швидко розробити аналогічні можливості проти інших OT-систем різних виробників оригінального устаткування (OEM), що використовуються по всьому світу.

Спочатку цю активність відстежували як UNC3810, а потім об'єднали кластер із Sandworm. Sandworm - це загрозливий суб'єкт повного спектра, який здійснює операції зі шпигунства, впливу та атак на підтримку Головного розвідувального управління (ГРУ) Росії щонайменше з 2009 року. Основним фокусом угруповання тривалий час була Україна, де воно протягом останніх десяти років проводило кампанії руйнівних і деструктивних атак із використанням шкідливих програм wiper, зокрема під час вторгнення Росії 2022 року. За межами України група продовжує здійснювати шпигунські операції, які мають глобальний характер і свідчать про далекосяжні амбіції та інтереси російських військових в інших регіонах. Обвинувальні висновки пов'язують групу з Головним центром спеціальних технологій (також відомим як ГЦСТ і військова частина 74455). З огляду на глобальну активність Sandworm і нові можливості OT, усіх власників OT-активів закликають вжити заходів щодо зниження цієї загрози.

Згідно з проведеним Mandiant аналізом, вторгнення почалося в червні 2022 року або раніше і завершилося двома збоями 10 і 12 жовтня 2022 року. Хоча не вдалося визначити вектор початкового доступу в ІТ-середовище, Sandworm отримав доступ до ОТ-середовища через гіпервізор, на якому розташовувався примірник системи управління диспетчерським контролем і збором даних (SCADA) для підстанції жертви. Судячи зі слідів латерального переміщення, зловмисник потенційно мав доступ до системи SCADA протягом трьох місяців.

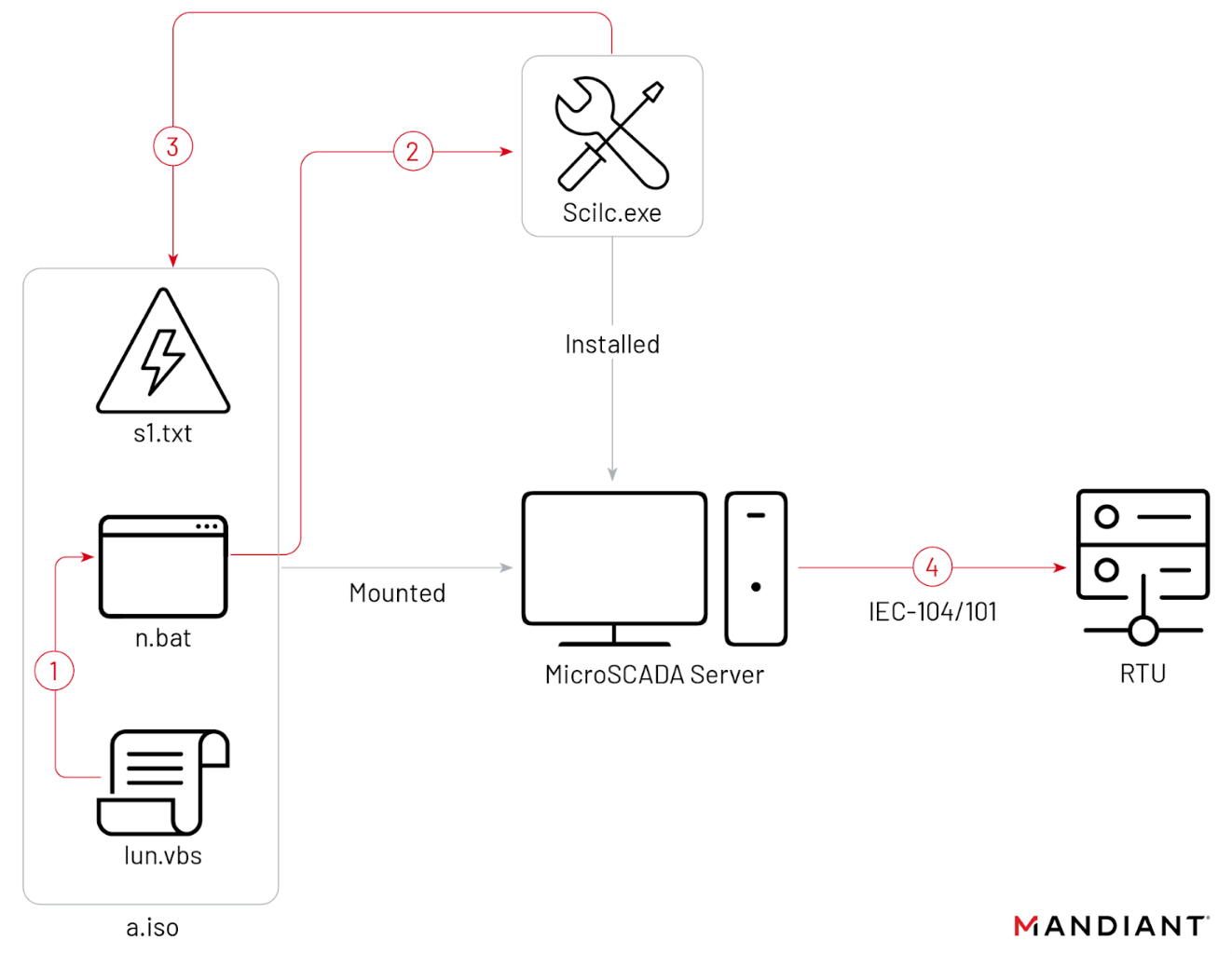

10 жовтня зловмисник використовував образ оптичного диска (ISO) з ім'ям "a.iso" для виконання власного бінарного файлу MicroSCADA, імовірно, намагаючись виконати шкідливі команди управління для відключення підстанцій. ISO-файл містив щонайменше таке:

- "lun.vbs", що запускає n.bat

- "n.bat", який, імовірно, запускає рідну утиліту scilc.exe

- "s1.txt", який, імовірно, містить несанкціоновані команди MicroSCADA.

Судячи з часової мітки "lun.vbs" від 23 вересня, з моменту отримання зловмисником початкового доступу до SCADA-системи до розробки OT-можливостей минуло два місяці. Хоча Mandiant не вдалося повністю відновити виконання команд ICS, реалізованих бінарним файлом, стало відомо, що атака призвела до позапланового відключення електроенергії.

Через два дні після OT-події Sandworm розгорнув в ІТ-середовищі жертви новий варіант CADDYWIPER, щоб спричинити подальші збої та, можливо, видалити криміналістичні артефакти. Однак наголошується, що розгортання wiper було обмежено ІТ-середовищем жертви і не зачепило гіпервізор або віртуальну машину SCADA. Це незвично, оскільки загрозливий агент видалив інші криміналістичні артефакти з системи SCADA в спробі замести сліди, які могли б бути розширені в результаті роботи wiper. Це може свідчити про відсутність координації між різними особами або оперативними підгрупами, які брали участь в атаці.

Атака на підстанцію за допомогою Sandworm дає змогу отримати уявлення про триваючі інвестиції Росії в наступальні кіберможливості, орієнтовані на ОТ, і про загальний підхід до атак на ОТ-системи. Цей інцидент і торішній інцидент INDUSTROYER.V2 свідчать про зусилля з оптимізації можливостей атак на ОТ за рахунок спрощення функцій розгортання. Такі ж зусилля спостерігалися під час аналізу низки документів, у яких детально описувалися вимоги до проєктів із нарощування російського наступального кіберпотенціалу.

Аналогічним чином, еволюція передбачуваних атак на ОТ, спонсорованих ГРУ, показує зниження масштабів руйнівних дій у кожній атаці. Так, у 2015 і 2016 роках в Україні відбулося кілька окремих руйнівних дій проти ОТ-середовища: наприклад, виведення з ладу систем ДБЖ, блокування перетворювачів послідовного інтерфейсу в Ethernet, DoS-атака на реле СІПРОТЕК, стирання ОТ-систем тощо. Для порівняння, в інцидентах з INDUSTROYER.V2 були відсутні багато з цих компонентів, а в складі шкідливої програми не було модуля wiper з оригінального INDUSTROYER. Аналогічним чином, діяльність Sandworm в OT-мережі зводиться тільки до виконання несанкціонованих командних повідомлень ICS, а діяльність wiper обмежується IT-середовищем. Хоча ця зміна, ймовірно, відображає збільшений темп кібернетичних операцій у воєнний час, вона також показує пріоритетні цілі ГРУ під час проведення OT-атак.

Використання в Sandworm "рідного" бінарного файлу Living off the Land (LotLBin) для порушення роботи OT-середовища свідчить про значну зміну технологій. Використовуючи легші й універсальніші інструменти, ніж ті, що спостерігалися в попередніх інцидентах, пов'язаних з ОТ, зловмисник, імовірно, скоротив час і ресурси, необхідні для проведення кібер-атаки. Методи LotLBin також ускладнюють виявлення загроз, оскільки захисникам необхідно не лише слідкувати за появою нових файлів у середовищі, а й за модифікацією файлів, які вже є присутніми у встановлених OT-додатках і сервісах. Як зазначалося в нещодавньому дослідженні, присвяченому "книзі дій" ГРУ, Sandworm застосовує тактику LotL у своїх ширших операціях, щоб збільшити швидкість і масштаб своїх дій і звести до мінімуму ймовірність виявлення.

Хоча немає достатніх доказів для оцінки можливого зв'язку, зазначається, що час проведення атаки збігається з російськими кінетичними операціями. Потенційно Sandworm розробив руйнівний потенціал уже за три тижні до події ОТ, що дає змогу припустити, що зловмисник чекав певного моменту для його застосування. Зрештою проведення атаки збіглося з початком кількаденного комплексу скоординованих ракетних ударів по критично важливих об'єктах інфраструктури в кількох містах України, включно з містом, у якому була розташована ціль.

Ця атака являє собою безпосередню загрозу для українських критично важливих інфраструктурних середовищ, що використовують систему диспетчерського управління MicroSCADA. З огляду на глобальну активність загрози Sandworm і повсюдне розгортання продуктів MicroSCADA, власникам активів в усьому світі слід вжити заходів щодо зниження ефективності тактики, техніки і процедур проти ІТ- і ОТ-систем. Ба більше, аналіз цієї активності дає змогу припустити, що Росія здатна розробити аналогічні можливості проти інших систем SCADA і мов програмування, окрім MicroSCADA і SCIL.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|