| 0 |

|

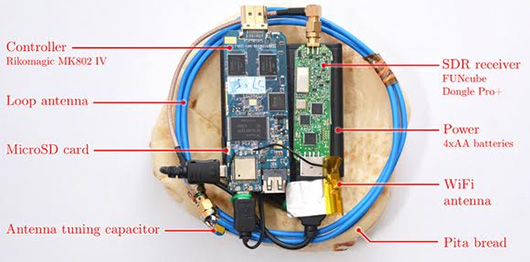

Израильские исследователи продемонстрировали разработанный ими простой метод извлечения хранящихся в компьютере ключей шифрования. Использовавшееся для этого шпионское устройство под названием PITA (Portable Instrument for Trace Acquisition), состояло из неэкранированной рамочной антенны с настраиваемым конденсатором, рассчитанной на прием электромагнитных сигналов в диапазоне 1,7 МГц на расстояниях до полуметра, и коммерческого АМ-радиоприемника Road Master.

Это приспособление, замаскированное в лепешке пита, оставляли вблизи ПК. Оно отсылало на компьютер зашифрованное сообщение, и регистрировало радиосигналы, сопутствующие работе алгоритма дешифровки. Полученная информация сохранялась на карточку microSD.

Ученые показали, что анализируя электромагнитные эманации компьютера, можно за считанные секунды восстановить последовательность нажатия кнопок клавиатуры, определить, с каким приложением работает пользователь, и даже узнать секретные ключи, используемые для шифрования файлов и электронной переписки.

Данный метод, являющийся разновидностью атаки по побочным каналам, применялся авторами для взлома открытой программы шифрования GnuPG 1.x, использующей алгоритмы RSA и ElGamal. Они сообщили, что уже уведомили о результатах разработчика GnuPG, Вернера Коха (Werner Koch). Кроме того, соответствующий доклад будет сделан в сентябре на семинаре по криптографическому оборудованию в встраиваемым системам в Сен-Мало (Франция).

Единственным практичным способом борьбы с атаками по побочным каналам может быть изменение программных алгоритмов так, чтобы радиоизлучение больше не содержало осмысленной информации. По информации участников исследования, такие работы уже ведутся.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|