| +13 голоса |

|

Как заявили специалисты немецкой компании Security Research Labs на конференции Black Hat, которая пройдет на следующей неделе в Лас-Вегасе (США), они представят доклад о новой технике вторжения через USB, которую крайне сложно детектировать.

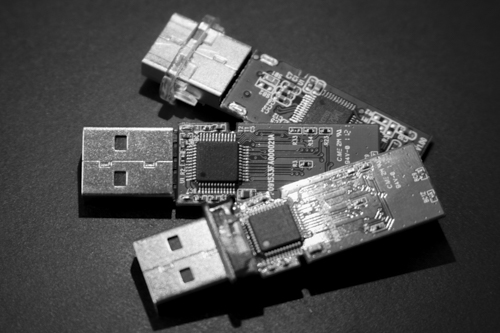

Фундаментальная уязвимость интерфейса USB, получившая название BadUSB, имеется в USB-устройствах нескольких поколений, но самое опасное – пока не существует никаких вариантов защиты, и на их разработку может уйти достаточно много времени. Фактически, уязвимость позволяет использовать для заражения любое USB-устройство, размещая вредоносный код не в памяти, а в контроллере, который имеется в каждом таком приборе и отвечает за процесс соединения с другими устройствами. Как выяснили исследователи Security Research Labs, прошивку контроллеров можно перепрограммировать для выполнения вредоносных задач, и сам факт перепрограммирования практически невозможно обнаружить. Это означает, что даже незначительные ошибки в создании кода, отвечающего за работу USB, могут стать опасными.

USB задумывался как универсальный интерфейс, который позволяет подключать к хосту периферийные устройства разных типов. Каждое из них относится к классу, определяющему его функции, а хост содержит драйвера классов, управляющие работой устройств соответствующих классов. Перепрограммирование прошивки дает возможность устройству объявить себя принадлежащим иному классу, например, выдать себя за сетевой контроллер и получать коммуникационные данные, в том числе пароли.

Найти изменения в прошивке сложно, даже если известно, что они имеются. Стандартные антивирусные инструменты использовать бесполезно, поскольку они не имеют доступа к прошивкам USB-устройств, приходится применять сложные процедуры обратной инженерии. Ситуация осложняется тем, что зловредный код на зараженном ПК может сам записываться на все подключаемые к компьютеру USB-устройства.

Стратегія охолодження ЦОД для епохи AI

| +13 голоса |

|

Надо давать ссылки на источник для таких спорных и, больше смахивающих на предсказания о конце света, новостях.

http://arstechnica.com/security/2014/07/this-thumbdrive-hacks-computers-... более подробно.

В упор не представляю, как это возможно. Кроме обычных, давно известных, способов. Ничего, из того, что передается при подключении устройства не является исполняемым кодом. И даже если бы являлось, то он все равно не может будет исполнен - это данные. Попытку установки инфицированного драйвера выловит любой нормальный антивирус. А прикинуться эзерентом или клавиатурой без установки соответствующего классу и айди драйвера - невозможно. И в любом случае будет сообщение о попытке установки такого устройства. На мой взгляд, это больше смахивает на фэйк и вирусную рекламу.

Олег, спасибо за ваш комментарий.

Первоисточником данной информации служит сайт самой компании, которая намерена презентовать методику https://srlabs.de/badusb/

Посмотрим, что они там покажут на конференции

Не за что. Спасибо за пруф, я как-то исходника так и не нашел. Но, похоже, что суть "открытия" просто напросто о том, что человеческой глупости и беспечности нет пределов.