| +55 голосов |

|

На сегодняшний день эксперты определяют следующие ключевые направления, которые должны попасть в сферу внимания при определении приоритетных направлений развертывания систем информационной и кибернетической безопасности [http://bit.ly/2Jdj4GY, http://bit.ly/2q0GTd9]:

- анализ текущих атак и современные требования к ИТ и ИБ технологиям;

- аутентификация, шифрование и создание белых списков приложений;

- анализ и сопоставление принятых решений по существующим методологиями и отраслевыми рекомендациям;

- подходы к применению систем обеспечения информационной безопасности;

- проведение тестирования на наличие уязвимостей и проверки на соответствие стандартам безопасности;

- использование рекомендаций мирового сообщества при создании отраслевых систем информационной безопасности.

Здесь в полной мере можно использовать ключевые рекомендации CIS Controls [http://bit.ly/2Jdj4GY, http://bit.ly/2q0GTd9] для определения критических профилей защиты информационных систем государственных и частных организаций. Эти профили должны включать в себя подходы и методики по проверкам элементов ИТ-инфраструктуры, конфигураций, прав доступа, привилегий, системных журналов, мероприятий и средств реагирования на инциденты и принципы инициирования проверок.

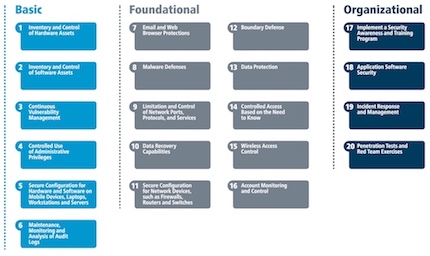

В 7 редакции руководства CIS Controls данные элементы разделены на три категории, которые учитывают современный ландшафт информационных угроз (рис. 2) - базовые, фундаментальные и организационные.

Базовые категории содержат ключевые направления для обеспечения информационной и кибернетической безопасности государственных и частных организаций:

1) инвентаризация авторизованных и неавторизованных устройств;

2) инвентаризация авторизованного и неавторизованного программного обеспечения;

3) средства управления уязвимостями;

4) использование административных привилегий;

5) защищены конфигурации для мобильных устройств, ноутбуков, рабочих станций и серверов;

6) обслуживание, мониторинг и анализ журналов аудита.

Рис. 2. Категории CIS V7 (картинка кликабельна для увеличения)

Фундаментальные категории содержат рекомендации, необходимые для применения лучших практик с целью обеспечения преимуществ при использовании передовых технологий информационной и кибербезопасности:

7) защита электронной почты и web-браузеров;

8) защита от вредоносных программ;

9) ограничения и контроль сетевых портов;

10) возможность восстановления данных;

11) защита конфигураций сетевых устройств (файерволы, роутеры, коммутаторы);

12) защита периметра;

13) защита данных;

14) контроль доступа

15) контроль доступа беспроводных сетей;

16) контроль учетных записей.

Организационные категории содержат рекомендации, ориентированные на организационные процессы и административные меры, связанные с обеспечением информационной безопасности и ориентированы на повышение осведомленности персонала и проведение тестирования на проникновение. А именно:

17) контроль уровня осведомленности персонала;

18) контроль прикладного программного обеспечения;

19) реагирования на инциденты;

20) тестирование на проникновение.

Приоритеты стратегического планирования защиты информационных активов здесь, вероятно, можно определить тремя направлениями, которые мы должны учитывать в первую очередь:

- Безопасность должна быть основана на осведомленности. Внутренние нарушители, внешние атаки, новые инфраструктурные сервисы и бизнес-приложения сегодня составляют многомерное множество активов и рисков. Разобраться в нем аналитическим способом становится практически невозможно. В условиях недостаточного финансирования, ключевым направлением оптимизации ресурсов ИБ, в соответствии с определенными векторами угроз, могут стать лучшие мировые практики. Они позволяют в условиях ограниченных финансовых ресурсов определить ключевые направления минимизации рисков и угроз путем осуществления контроля внутренних процессов (мониторинг сетевой безопасности, профилирования активности пользователей и сервисов, сегментация сети, шифрование и т.д.) и внешних процессов (использование СМИ, баз данных и подписок об угрозах). Без учета лучших мировых практик, последней и полной информации о качестве управленческих решений и эффективности систем кибербезопасности говорить о защите информационных активов становится бессмысленным.

- Государственные и частные организации приступили к тотальной информатизации и цифровой трансформации, в результате которой даже традиционно консервативные в плане ИТ, бизнесы реального сектора уже не могут реализовывать свои бизнес-процессы без надежной работы информационных систем. Управление требованиями к ИТ со стороны бизнеса и, неизбежно возникающие конфликты приоритетов, требуют создания согласованных регулятивных требований к определенным направлениям бизнеса с точки зрения ИБ. При выработке согласованных требований должно быть понимание не только задач бизнеса, но и понимание проблем ИТ и ИБ для того, чтобы «амортизировать» корпоративные трения и оптимизировать временные и финансовые затраты при выработке общего эффективного решения.

- Проведение регулярных оценок состояния ИБ. Без осуществления непрерывного тестирования, оценки угроз, рисков и состояния защищенности ключевых корпоративных информационных активов теряется смысл в цифровой трансформации бизнеса. Если процессы трансформации не защищены, данные могут быть, рано или поздно, похищены или уничтожены, то очевидно, что движение к цифровой трансформации будет генерировать только убытки для организаций. Здесь государственным и частным организациям нужно создавать систему внутренней непрерывной экспертизы ИБ, а для выполнения рутинных и трудоемких операций, использовать ресурсы и специалистов MSSP провайдеров.

Учитывая наши «национальные» особенности ИБ, мы можем сформулировать минимальные условия, при которых можно, на основе анализа современных угроз и оценок рисков, осуществить оптимизацию финансовых затрат по защите информационных активов государственных и частных организаций:

- минимизация путей атак за счет построения сегментированной и многослойной системы защиты на базе решений Open Source (это, например, использование систем для формирования безопасных конфигураций аппаратного и программного обеспечения, контролируемое использование административных привилегий, защита электронной почты и веб-браузеров, ограничения и контроль сетевых портов, управление безопасными конфигурациями для сетевых устройств, контролируемый доступ на основе ролей пользователя, мониторинг и контроль учетных записей, сегментация сети и т.д.);

- построение эффективной системы защиты сетевого периметра (здесь мы можем использовать, например, файерволы нового поколения pfSense, OPNsense и др.)

- шифрования критических данных (например, OpenPGP, GnuPGP и др.)

- резервное копирование (например, Veeam Backup, Effector saver и др.)

- обеспечение внутренней и внешней оценок уязвимостей (за счет использования, например, Kali Linux) или использования ресурсов высших учебных заведений в качестве MSSP провайдеров (может оказаться достаточно интересным, ряд ВУЗов имеют и техническую базу и «рвущихся в бой» молодых специалистов).

Понятно, что коммерческие продукты во многих случаях выигрывают наличием улучшенной поддержки и более проблемно ориентированным набором инструментальных решений для упрощения их внедрения и использования. Но когда у нас нет или не хватает финансовых ресурсов, такой гибридный подход может стать одним из путей обеспечения эффективной защиты информационных активов.

Все это, с учетом «национальных» особенностей и лучших мировых практик, позволит достаточно эффективно формировать стратегию информационного и кибернетической защиты критических информационных активов в условиях ограниченных финансовых ресурсов на ИТ и ИБ. И здесь уже в каждом конкретном случае будет приниматься решение со стороны бизнеса, каким образом оптимизировать финансовые затраты и минимизировать риски.

Современные проблемы глобализации и высокая эффективность перспективных ИТ технологий повышает вероятность реализации современных информационных и кибернетических угроз и, как следствие, может способствовать возникновению общего мирового коллапса. И мы в Украине уже на собственном примере увидели (например, атака шифровальщика notPetya), как кибератаки все чаще превращаются в инструмент быстрого достижения необходимых результатов как в экономической, так и политической сферах.

Очевидно, что в настоящее время вопрос цифровой трансформации и эффективного обеспечения безопасности ключевых информационных активов в государственных и частных организациях стоит достаточно остро во всем мире. Поэтому сформированные экспертами рекомендации и требования по прикладным аспектам построения стратегии защиты в условиях ограниченных финансовых ресурсов могут быть использованы при разработке политик защиты информационных активов государственных и частных организаций. Здесь могут оказаться полезными типовые политики, процедуры и инструкции по различным аспектам информационной и кибернетической безопасности. Ряд работ в этом направлении, несмотря на «национальные» особенности финансирования, уже ведется специалистами по информационной безопасности.

Стратегія охолодження ЦОД для епохи AI

| +55 голосов |

|

Юр! Я хотя лайк и поставил, но с нетерпением жду сегментированной и многослойной системы защиты на базе решений Open Source для UEFI BIOS в целом и PCIe ROM в частности [смайлик иронии].

Михаил, мы говорим о вариантах использования решений Open Source, если это оправдано и они существуют. "Защищенная" UEFI BIOS, как вариант, может входить в слой защиты "железа". Например, ViPNet SafeBoot - программный модуль доверенной загрузки, который может устанавливаться в UEFI BIOS различных производителей (не Open Source).

Шикарная идея взять русский продукт ViPNet SafeBoot для обеспечения безопасности. Почему нет?

Это пример.

Из чего следует, что проприетарные продукты American Megatrends и Insyde Software (про Phoenix Technologies красноречиво промолчим) безболезненно перенесут вмешательство в свой код инструкций, написанных третьими сторонами? Вообще говоря, я таких примеров и не знаю. Нужно решение по безопасности — cash on the nail, и разработчики низкоуровневого софта сделают все ОК. У них же не клуб друзей, а бизнес, которому все потуги "самопальщиков" типа «ИнфоТеКС» неслабо так угрожают.

Но я посмотрел смешные решения «ИнфоТеКС» — они никому не угрожают :) Яркий пример гениальной работы очередного Дениса Попова над BolgenOS.

Прежде чем "вмешиваться", надо понимать что делаешь и надо ли это делать. Все вышесказанное не догма, а руководство к действию. Для проблемных вопросов всегда существовала и существует среда экспертов, которые могут помочь в нахождении путей обеспечения информационной безопасности.

Так вопрос же не в экспертах, а в сегментированной и многослойной системы защиты на базе решений Open Source для UEFI BIOS в целом и PCIe ROM в частности. Это первое.

И, во-вторых, как эксперты могут оперировать с проприетарным «черным ящиком» UEFI? Ведь если не полениться, и запустить тестовую утилиту BIOSInfo из пакета программного обеспечения ViPNet, то окажется, что что она не в силах справиться с существующим программным кодом UEFI BIOS:

Вот, собственно, и вся экспертиза...

В блоге сказано об использовании решений Open Source при построении системы информационной безопасности в целом, а не о частной задаче.

Сегментирование и многослойность относится к системе, а не конкретной реализации UEFI BIOS.

Хочу обратить внимание, что "дырки" для которых в данный момент не существует решения очень часто могут закрываться через другие "слои", если придерживаться такой терминологии. Все, финиш ...

Финиш будет, когда атакующая сторона в полной мере использует System Management Mode. Тогда вся стройная сегментированная и многослойная система посыпется, как карточный домик.