|

СПЕЦІАЛЬНІ ПАРТНЕРИ ПРОЕКТУ BEST CIOОпределение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях Человек годаКто внес наибольший вклад в развитие украинского ИТ-рынка. Продукт годаНаграды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары |

Как защититься от кибератак, работая на опережение

Автор – КО, 18 мая 2015 г.

Скорость, доступность, и простота передачи данных позволили максимально поднять эффективность бизнес-процессов. Однако любое развитие технологий имеет и обратную сторону медали — в данном случае речь о кибератаках. Даже сейчас, когда вы читаете эту статью сотни, а возможно и тысячи компаний подвергаются атакам злоумышленников. Вы уверены, что эта тема обойдет стороной ваш бизнес, поскольку он небольшой и малозаметный? То, что ваша компания подвергнется кибератаке – это лишь вопрос времени. И для беспечности, увы, нет никаких препосылок, каким бы не был ваш бизнес. Масштабы происходящего таковы, что на сегодняшний день инженеры информационной безопасности в компаниях просто не имеют достаточно времени и ресурсов, чтобы выполнять непрерывную оценку безопасности Интернет-ресурсов.

Для этого существуют специальные лаборатории, которые входят в состав компаний, специализирующихся на продуктах киберзащиты или открытых сообществ (Cyber Threat Intelligence Labs – ТІ-лаборатории). Они способны анализировать информацию, полученную из миллионов источников по всему миру, категоризировать ее и моментально выдавать оценку безопасности Интернет-ресурсов. Что же такое СТІ - Cyber Security Threat Intelligence? Это база репутации Интернет-ресурсов - URL, доменов и IP addresses - которая обновляется в реальном времени. Для лучшего понимания роботы соответствующих лабораторий необходимо разобраться в том, как происходит обработка полученной информации. Этап 1 Threat date collection (Сбор подозрительных данных). Актуальные данные собираются из миллионов источников в Интернет, которые включают в себя:

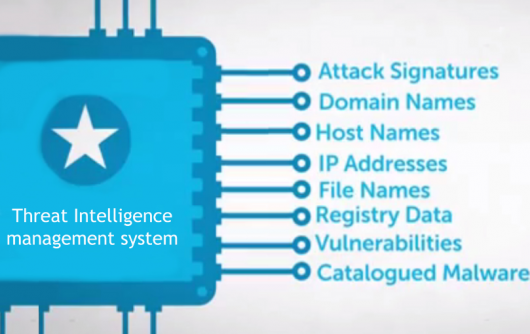

Этап 2 Synthesize Information (Синтез информации) – полученные на первом этапе данные анализируются, категоризируются и коррелируются с помощью системы "Threat Intelligence management system". Эта система оснащена миллионами индикаторов угроз и разделяет угрозы по следующим категориям:

В ходе процедуры синтеза информации об угрозах, система генерирует метаданные в контексте угроз "Threat Actors" и "Attack Methods", то есть, кто и каким образом провел (или пытается осуществить) ту или иную атаку. Этап 3 Analyze Threats (Анализ угроз). Threat Intelligence management system – определяет взаимосвязь и отношения между ресурсами с которых производится атака. Эту информацию невозможно получить, проводя аналогичный анализ вручную. Система однозначно определяет злоумышленника и предоставляет контекстную информацию, например, что означает эта угроза или атака, с какой целью она была проведена: похищение конфиденциальной информации, отказ работы сервиса и тд., а также определение рисков к которым она может привести.

Этап 4 Apply Intelligence – заключительный этап анализа угроз, который включает в себя конкретные рекомендации по противодействию угрозам информационной безопасности, то есть:

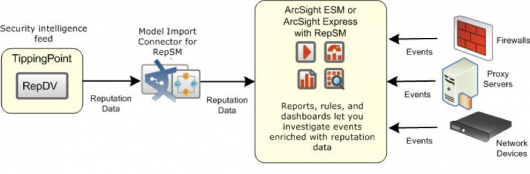

Основываясь на методе сбора и анализа угроз, который описан выше, системы ТІ способны своевременно выявлять и моментально уведомлять пользователей об опасных ресурсах в сети Интернет. Даная информация позволяет также пользователям ТІ систем предусматривать атаки. Это помогает эффективно укреплять общий уровень защищенности всей инфраструктуры, выявлять и останавливать атаки до того момента, как они смогут причинить реальный вред и с высокой точностью реагировать на нарушения безопасности. Именно контекст информации, которая генерируется системами ТІ, качественно отличает их от других систем, которые видят только вершину айсберга (указывают лишь с какого ІР была проведена атака, не указывая кто был организатором). В сочетании с различными продуктами безопасности (SIEM, IPS/IDS, антивирусные системы) ТІ система может стать незаменимым помощником для инженера по безопасности компании и в разы уменьшить «false positive», нацелив все внимание службы безопасности компании на важные инциденты. Преимущества от использования ТІ системы можно продемонстрировать на примере интеграции ТІ и IPS/IDS систем. В любой компании, в которой установлено IPS/IDS систему (даже с нешироким внешним каналом), генерируется большое количество инцидентов. Инженеры безопасности такой компании просто не способны расследовать все инциденты и обращают внимание только на наиболее приоритетные (те, которые связаны с критическими системами или те, которые IPS/IDS считает критичными). Однако, реальную атаку могут отображать инциденты менее критичного уровня. Сочетание IPS/IDS и ТІ систем нацеливает внимание отдела безопасности компании на настоящие инциденты. Это в разы повышает эффективность роботы инженеров безопасности, которые в большинстве случаев борются с несуществующими или незначительными угрозами и сохраняет деньги компании, которые могут быть потрачены при краже важных данных или в следствии деструктивных действий, нацеленных на «жизненно важные сервисы». Значительно больше преимуществ дает интеграция ТІ и SIEM системы. Поскольку SIEM работает практически со всеми системами информационной инфраструктуры, то ее интеграция с репутационной базой Интернет-ресурсов можно применять в значительно более широком диапазоне мероприятий по выявлению и предупреждению вредного или преступного влияния на информационные ресурсы компаний. Представьте себе ситуацию, когда данные с почтовых серверов, firewalls, proxy серверов, систем DLP, антивирусных систем, коррелируются SIEM системой и сравниваются с базой ТІ системы. При таком сценарии использования ТІ системы, служба безопасности компании получает уже проверенные входные данные об инцидентах нарушения безопасности компании и может направлять все силы на локализацию угроз, проведение мер по их ликвидации и исключение их повторения в будущем. Результатом такой интеграции будет выявление сетевых атак еще на этапе их подготовки (fishing, Trojan horses, worms и тд.). Любое взаимодействие оборудования корпоративной сети компании и вредоносных ресурсов сети Интернет будет на мониторах службы информационной безопасности компании. Если говорить о компаниях, которые представляют решения по интеграции SIEM, IPS/IDS и ТІ (out of the box) систем, то безоговорочный лидер, компания Hewlett-Packard. В состав компании входит мощная лаборатория по выявлению информационных угроз (Cyber Threat Intelligence Labs), а SIEM система ArcSight уже многие годы – лидер среди мировых производителей SIEM. Лидирующие позиции ArcSight обусловлены не только функциональностью, невероятной масштабируемостью, и гибкостью системы, но и большим количеством модулей безопасности, которые вобрали в себя лучшие наработки пользователей и разработчиков Arcsight, за годы эксплуатации системы. Именно к таким модулям безопасности принадлежит «RepSM». RepSM (Reputation Security Monitor) – это дополнение к системе SIEM ArcSight, которое включает в себя отдельный “connector” и набор аналитического контента (correlation rules, dashboards и тд.) по выявлению преступных или вредных действий в отношении Вашей инфраструктуру. В своей работе сервис RepSM получает актуальную и категоризированную информацию о вредоносных интернет ресурсах из RepDV (HP TippingPoint Reputation Digital Vaccine).

Анализируя события, полученные из различных источников (Firewalls, Proxy, Routers и тд.) ArcSight совместно с сервисом RepSM способен защитить Вашу инфраструктуру от атак, снизить общий уровень рисков информационной безопасности компании и облегчить роботу инженерам в достижении следующих результатов:

Пользователи «RepSM» могут не только использовать уже готовый контент данного сервиса, но и менять его (оптимизируя под потребности конкретной компании), или брать его как основу для создания собственного аналитического контента. Очевидно, что работа «RepSM» невозможна без актуальной информации о репутвции интернет-ресурсов, полученной от «DVLabs». Именно инжереры «DVLabs» постоянно работают над новыми методами сбора информации об атаках, определяют новы виды атак (Zero Day), и разрабатывают методики противодействия. Долгое время «DVLabs» в компании НР было ориентировано на сотрудничество и оптимизацию работы с IPS / IDS системами TippingPoint. Внедрение системы IPS в инфраструктуру компании, это всегда не легкая и скрупулёзная работа инженеров безопасности, которая может затянутся на год и даже больше. При запуске системы, начиная с первых минут работы (в соответствии к установленному профилю безопасности) генерирует большое количество инцидентов. Что б понять настоящий инцидент или нет, инженеры безопасности должны провести расследование их всех и принимать решения о «false positive» инцидента. Интеграция IPS и ТІ систем, в разы ускорит внедрение IPS в инфраструктуру компании, уменьшая «false positive» и нацеливая внимание инженеров на реальные инциденты, которые могут привести к потере конфиденциальных данных или отказу в роботе критических сервисов компании. Поскольку система «IPS Tipping Point» использует в своей работе «TippingPoint DVLabs» (данный ресурс также используется в работе RepSM), это по сути представляет собой интеграцию «out of the box» системы «IPS Tipping Point» и ТІ-сервиса, а «HPSR» (HP Security Research) разрабатывает сигнатуры фильтров выявления атак и соответственно шаблоны противодействия этим атакам «Digital Vaccine».

Выгоды такой интеграции – точное выявление вредоносного трафика, уменьшение «false positive», сокращение времени необходимого на разворачивание систем и выход системы в рабочий режим в инфраструктуре компании. Благодаря взаимодействию с «TippingPoint DVLabs» и обновлению репутационных баз каждые 2 часа, система «IPS Tipping Point» имеет наименьший показатель «false positive» среди конкурентов. Кроме обновления репутационных баз, система «IPS Tipping Point» с такой же периодичность (2 часа) обновляет сигнатуры фильтров атак и «Digital Vaccine», обеспечивая надежную защиту информационной инфраструктуры компании. Из всего выше сказанного можно сделать вывод, что ТІ система без взаимодействия с другими системами защиты информации не может влиять на уровень защищенности информационной инфраструктуры компании. Безопасность компании должна быть разносторонней, и противодействовать всем возможным атакам, в то время как злоумышленнику достаточно нацелиться только на одну систему, сервис, и тому подобное. Именно интеграция ТІ системы с другими системы защиты информации дает возможность инженеру безопасности предусмотреть куда будет направлена атака. Оперируя данными о злоумышленнике (с какого URL / IP адреса, какого вида будет атака) инженеры безопасности могут реагировать и противодействовать таким атакам, работая на опережение. Более детально по общим вопросам защиты от кибератак, а также по решениям HP ArcSight вас могут проконсультировать специалисты компании «СВІТ ІТ». +380-(44)-457-6322 +380-(44)-457-7039

Публикуется на правах рекламы Стратегія охолодження ЦОД для епохи AI

Читайте также

|

Останні обговоренняТОП-новости

ТОП-блогиТОП-статьи

|

||||||||||