| 0 |

|

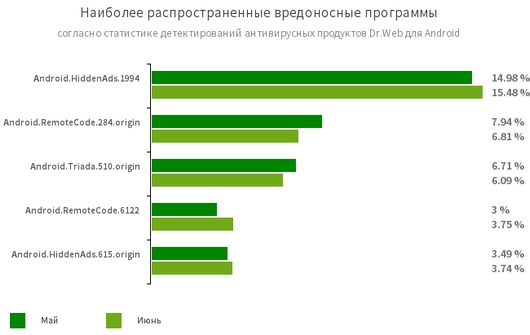

Антивирусные продукты Dr.Web для Android в июне чаще всего обнаруживали на защищаемых устройствах вредоносные приложения, загружавшие другое ПО и выполнявшие произвольный код. Кроме того, активными были трояны и программы, демонстрировавшие нежелательную рекламу.

В течение первого летнего месяца вирусные аналитики компании «Доктор Веб» выявили множество угроз в каталоге Google Play. Среди них – троянские приложения, похищавшие логины и пароли от учетных записей Facebook, опасные вредоносные программы, подписывавшие пользователей на платные мобильные сервисы, а также трояны, загружавшие мошеннические веб-сайты.

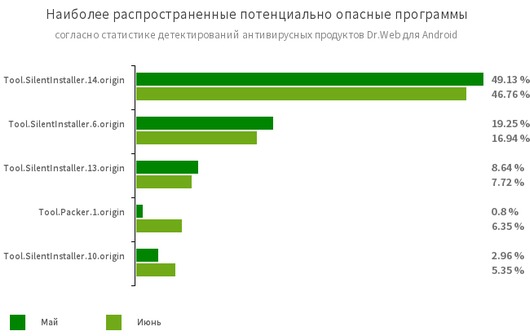

По данным антивирусных продуктов Dr.Web для Android:

- Android.HiddenAds.1994, Android.HiddenAds.615.origin – трояны, предназначенные для показа навязчивой рекламы. Они распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами;

- Android.RemoteCode.284.origin, Android.RemoteCode.6122 – вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации они также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия;

- Android.Triada.510.origin – многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Program.FakeAntiVirus.1 – детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии;

- Program.WapSniff.1.origin – программа для перехвата сообщений в мессенджере WhatsApp;

- Program.KeyStroke.1.origin – Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие SMS-сообщения, контролировать историю телефонных звонков и выполнять запись телефонных разговоров;

- Program.FreeAndroidSpy.1.origin – приложение, которое следит за владельцами Android-устройств и может использоваться для кибершпионажа. Оно контролирует местоположение устройств, получает доступ к телефонной книге и списку контактов пользователей, а также копирует хранящиеся на устройствах фотографии и видео;

- Program.CreditSpy.2 – детектирование программ, предназначенных для присвоения кредитного рейтинга на основании персональных данных пользователей. Такие приложения загружают на удаленный сервер SMS-сообщения, информацию о контактах из телефонной книги, историю вызовов, а также другие сведения.

- Tool.SilentInstaller.6.origin, Tool.SilentInstaller.10.origin, Tool.SilentInstaller.13.origin, Tool.SilentInstaller.14.origin – потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему;

- Tool.Packer.1.origin – специализированная утилита-упаковщик, предназначенная для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может быть использована для защиты как безобидных, так и троянских программ.

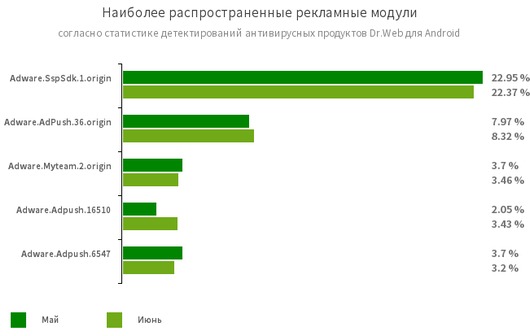

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты. Adware.SspSdk.1.origin, Adware.Adpush.36.origin, Adware.Adpush.16510, Adware.Adpush.6547, Adware.Myteam.2.origin

Наряду с троянами, похищавшими логины и пароли от Facebook, специалисты «Доктор Веб» обнаружили в каталоге Google Play и другие вредоносные приложения. В их числе – трояны Android.Joker.758 и Android.Joker.766, подписывавшие жертв на платные мобильные сервисы и способные выполнять произвольный код. Первый распространялся под видом программы для редактирования видео, второй – под видом приложения с коллекцией изображений для изменения фона главного экрана Android-устройств.

Другие трояны являлись представителями семейства программ-подделок Android.FakeApp, распространявшихся под видом различного ПО.

В то же время трояны Android.FakeApp.280, Android.FakeApp.281, Android.FakeApp.282, Android.FakeApp.283, Android.FakeApp.284, Android.FakeApp.285 и Android.FakeApp.286 распространялись под видом программ, якобы предназначенных для заработка на финансовом и товарном рынках, например – при помощи торговли валютой, нефтью, газом и криптовалютами.

По заверениям разработчиков, приложения «совершали автоматические успешные сделки». От пользователей лишь требовалось пройти регистрацию и связаться с «менеджером». В действительности эти программы-подделки не предоставляли никакой полезной функциональности и только заманивали жертв к мошенникам, загружая сомнительные и откровенно фишинговые сайты.

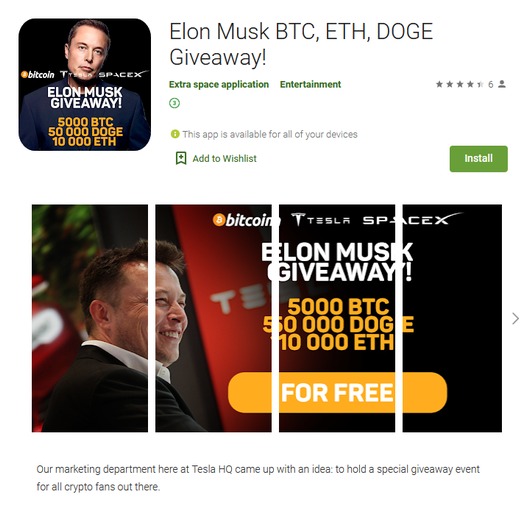

Еще одно «финансовое» приложение-подделка, добавленное в вирусную базу Dr.Web как Android.FakeApp.277, распространялось под видом своеобразной программы для инвестирования от Илона Маска. В ней жертвам предлагалось «удвоить» объем имеющейся у них криптовалюты, отправив ее якобы на кошельки компании Tesla. На самом деле никакого отношения ни к известной компании, ни к ее владельцу троянское приложение не имело, и попавшие на удочку злоумышленников пользователи переводили криптовалюту мошенникам.

Другого трояна, получившего имя Android.FakeApp.297, злоумышленники выдавали за программу-электронный кошелек. Как и в случае с другими аналогичными вредоносными приложениями-подделками, оно загружало мошеннические сайты.

Ready, set, buy! Посібник для початківців - як придбати Copilot для Microsoft 365

| 0 |

|