| 0 |

|

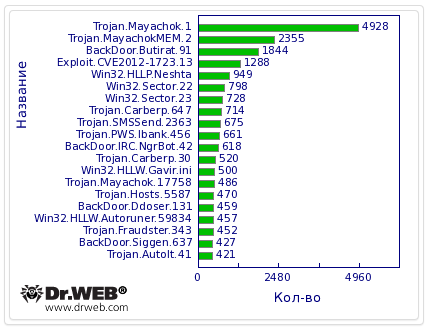

Как сообщает компания «Доктор Веб», в сентябре вирусная активность, зафиксированная на компьютерах пользователей лечащей утилитой Dr.Web CureIt!, несколько изменилась. Так, на протяжении не менее трех месяцев в рейтинге наиболее распространенных угроз лидировал троянец Trojan.Mayachok.1. Первые позиции он занимает и сейчас, однако общее число заражений снизилось за минувший месяц более чем в 15 раз, с 74701 обнаруженных экземпляров в августе до 4948 в сентябре.

Аналитики связывают подобную статистику с появлением целого семейства новых модификаций данной угрозы, значительно отличающихся от первой версии троянца. Напомним, что основное предназначение угроз семейства Trojan.Mayachok – выполнение веб-инжектов в просматриваемые пользователем в браузере веб-страницы.

На втором месте по популярности в вирусной статистике по-прежнему располагается троянец-бэкдор BackDoor.Butirat.91. При этом следует отметить, что число заражений этой вредоносной программой за месяц также сократилось на 20%. Одно из основных функциональных назначений BackDoor.Butirat.91 – кража и передача злоумышленникам паролей от популярных FTP-клиентов, среди которых – FlashFXP, Total Commander, FileZilla, FAR, WinSCP, FtpCommander, SmartFTP. Также троянец способен загружать с удаленных узлов и запускать на инфицированной машине исполняемые файлы и «накручивать» показатели различных счетчиков посещаемости веб-страниц. Для обычного пользователя заражение троянцем чревато утечкой разного рода конфиденциальных данных в руки злоумышленников, а также вероятностью потери контроля над работой собственного ПК.

Среди часто выявляемых на компьютерах пользователей угроз стоит также упомянуть написанный на языке Delphi файловый вирус Win32.HLLP.Neshta, различные банковские троянцы, в том числе принадлежащие семейству Trojan.Carberp, и платные архивы, детектируемые антивирусным ПО Dr.Web как Trojan.SMSSend.

Статистика бот-сети Backdoor.Flashback.39, состоящей из инфицированных компьютеров под управлением операционной системы Mac OS X, по-прежнему демонстрирует сокращение числа заражений. Так, в течение сентября численность инфицированных «маков» снизилась еще примерно на 10%, с 127681 до 115179, в то время как прирост ботнета практически остановился: сейчас к нему присоединяется не более одного компьютера в сутки.

Ботнет, состоящий из рабочих станций, инфицированных файловым вирусом Win32.Rmnet.12, продолжает бить все рекорды. За месяц он вырос еще на 500 тыс. инфицированных узлов, таким образом, общая численность бот-сети скоро превысит 5 млн.

Демонстрирует уверенный рост и численность родственной бот-сети, созданной с использованием файлового вируса Win32.Rmnet.16. В среднем в течение суток к этому ботнету присоединяется до нескольких сотен новых инфицированных ПК, а общая его численность превысила 230 тыс.

Кроме этого, в начале месяца были отмечены факты распространения нового троянца, представляющего опасность для пользователей систем дистанционного банковского обслуживания (интернет-банкинга) в России. Троянец изменяет настройки браузеров жертвы таким образом, что в процессе работы с системой «Банк-Клиент» пользовательский трафик направляется через принадлежащий злоумышленникам сервер, что позволяет им воровать важные данные. Угроза получила наименование Trojan.Proxy.23968.

В сентябре в вирусные базы Dr.Web было добавлено множество записей для угроз, представляющих опасность для пользователей мобильной операционной системы Google Android. Одной из таких вредоносных программ является Android.SmsSpy.6.origin, основное функциональное назначение которого – перехват SMS-сообщений на инфицированном устройстве.

Среди других добавленных в базы программ – Android.Iconos.3.origin, распространявшийся под видом приложения-автоответчика. Помимо основных заявленных разработчиком функций, Android.Iconos.3.origin собирал и отправлял на удаленный сервер хранящуюся на мобильном устройстве конфиденциальную информацию и отсылал без ведома пользователя платное SMS-сообщение.

Троянец Android.Temai.origin, также попавший в вирусные базы в сентябре, предназначался для «накрутки» счетчиков установки приложений на различных сайтах-каталогах мобильного ПО. Троянец загружал на инфицированное устройство приложение, отправлял сигнал об успешной инсталляции, после чего удалял скачанный пакет. Помимо собственно вредоносных программ, базы Dr.Web для Android и Dr.Web для Android Light пополнились записями о новых модификациях коммерческих рекламных модулей, таких как Adware.Leadbolt.2.origin и Adware.Startapp.5.origin.

Стратегія охолодження ЦОД для епохи AI

| 0 |

|