|

СПЕЦІАЛЬНІ ПАРТНЕРИ ПРОЕКТУ BEST CIOОпределение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях Человек годаКто внес наибольший вклад в развитие украинского ИТ-рынка. Продукт годаНаграды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары |

Безопасность 2015: Преступники нового типа

Автор – Александр Черников, 1 марта 2016 г.

В прошедшем 2015 г. не было недели, в которой не сообщалось бы о нарушении корпоративных данных, мощных атаках хакеров или найденных серьезных уязвимостях систем безопасности. Однако прошлый год также показал, что киберпреступники приняли новые, инновационные подходы и стали более смелыми.

- Какой преступник? «Берегись автомобиля» Многие инциденты 2015 года были результатом выхода из строя средств управления безопасностью, ошибок внедрения и т.п. Но была также и доля любопытных (если здесь уместно такое определение), интригующих вторжений совершенно новыми методами. Как отмечают наблюдатели, финансовая выгода − больше не единственная причина атак. 2015 год был годом, в котором злонамеренная деятельность служила многим целям - физические повреждения, кража коммерческих тайн, взлом как форма протеста. Все более тесно связываемый мир означает, что «плохие парни» могут нанести все больший ущерб. Еще более пугает то, что у них теперь есть новые навыки. Ниже приведена сводка некоторых самых существенных инцидентов прошлого года, каждый из которых заслуживает более подробного обсуждения и поиска новых путей защиты. Но сначала для однозначного понимания проблемы определимся с терминологией, связанной с современными нарушениями в области ПО. Badware, Malware, Ransomware, DDoS… Malware, сокращение от «malicious software» («злобное», или злонамеренное ПО) − любое ПО, которое используется, чтобы нарушить ход компьютерных операций, незаконно собрать определенную информацию, получить доступ к частным компьютерным системам или, в лучшем случае, показать нежелательную рекламу. Malware всегда намеренно действует против желания пользователя компьютера, и не включает ПО, которое наносит неумышленный ущерб своим несовершенством. В последнем случае обычно говорят о «плохом ПО» (badware). Ransomware (от ranson − выкуп). Тип malware, который ограничивает доступ пользователя к зараженной компьютерной системе и требует, чтобы пользователь заплатил выкуп для удаления ограничений. Некоторые формы ransomware шифруют файлы на жестком диске системы так, что их трудно или невозможными расшифровать, не заплатив за ключ шифрования. Другие могут просто захватить систему и вывести сообщения, предназначенные для того, чтобы убедить пользователя заплатить. Ransomware, как правило, построено по принципу вирусов-троянов, которые маскируются под обычный на вид, законный файл.

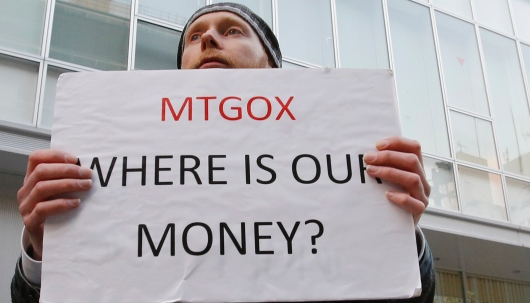

Легендарным образцом шифрующего трояна стал CryptoLocker, который успел вытянуть из своих жертв $3 млн. прежде, чем был обезврежен (приведен скриншот его сухого делового сообщения). Вскоре появился еще более изощренный Cryptowall, который, по данным ФБР, принес создателям более $18 млн. к июню 2015 г. DoS-атака (Denial-of-Service attack) − попытка сделать машину или сетевой ресурс недоступными для ее законных пользователей, например, временно или неопределенно прервать или приостановить хост-сервисы сайтов. В случае DDoS (Distributed Denial-of-Service) целью нападения становится более чем один IP-адрес (часто их количество исчисляется тысячами). DDoS-атаки часто совершаются на высококлассные веб-серверы банков и платежных систем с кредитными картами. Основная цель − незаконное получение денег, но иногда присутствуют мотивы мести, шантажа и просто любопытства. Ниже приведены краткие описания наиболее громких историй 2015 года в области IT Security. Bitcoin и Mt. Gox Bitcoin (и идея криптовалюты вообще) привлекли основное внимание в прошедшем году. Ransomware-бригады требовали оплату в биткойнах (BTC) за то, чтобы вернуть владельцу его файлы и папки. В других случаях вымогатели требовали BTC в обмен на отмену DDoS-атак против веб-сайтов. У Европейского обменного центра Bitstamp в 2015 г. было украдено около 19 тыс. BTC на сумму $5 млн. Китайский обменник BTER точно так же потерял 7 тыс. BTC на $1,75 млн. В октябре из кошелька стартапа Purse пропали более 10 тыс. BTC ($2,5 млн). Самая большая кража была совершена в 2014 г., когда из японского обменного центра Mt. Gox исчезло 850 тыс. BTC на сумму около $450 млн. Обменник проводил операции с 70% всех BTC, и с тех пор закрылся и вошел в банкротство. Японская полиция полагает, что это воровство было внутренней работой. Есть предположения и о том, что, собственно, для этого и была задумана вся афера с криптовалютой. Тем не менее, в феврале 2015 г. Cryptocurrency Certification Consortium (C4) предложил 10 стандартизированных правил для создания, хранения, ревизии и использования BTC. Стив Дональд (Steve Donald), CTO компании Hexis Cyber Solutions только хмыкнул по этому поводу, − «Как это часто бывает с новыми технологиями, обменники криптовалюты сосредоточились на функциональности, удобстве и простоте использования, опоздав с безопасностью».

«О чем бы ни говорили люди, в конечном итоге речь всегда идет о деньгах…». Впрочем, история Bitcoin и Mt. Gox заслуживает отдельного изложения. Атаки на SCADA Кибератаки, которые приводят к повреждениям в материальном мире (real-world attack), происходят намного чаще в кино, чем за кадром. Однако системы SCADA (Supervisory Control And Data Acquisition), имеющие выход на внешние сети, могут быть уязвимы. В 2012 г. атака Shamoon malware частично или полностью стерла содержимое жестких дисков 35 тыс. компьютеров в саудовской нефтяной компании Aramco. В 2014 г. на неназванном немецком сталелитейном заводе, нападавшие перехватили управление системами и разрушили их ПО. В результате доменные печи не могли работать должным образом, что, согласно отчету, «привело к большим убыткам».

Мы часто слабо представляем себе масштаб индустриальных SCADA решений. В них и при нормальной-то работе разобраться непросто. Говорят и о том, что нападающие, в принципе, могут потенциально поставить под угрозу процесс производства продукции или контроля качества фармацевтических компаний и изменить рецептуру препаратов. Больничные системы также уязвимы для нападения, − тем более, что многие наследуемые решения уже много лет вполне справляются со своими задачами и никто не собирается их заменять. В результате сегодня не менее 20% больниц США уязвимы для нападений, которые могут повредить даже системы интенсивной терапии. Другими словами, людям уже сегодня можно причинить физическую боль кибератакой. В целом констатируется факт, что проблемой является то, что индустриальные системы находятся в распоряжении операционного или техотдела, а не IT-службы. Эксплуатационники всегда в наибольшей степени сосредоточены на надежности, поэтому часто ставят на первый план продолжительность и бесперебойность работы систем, а не их безопасность. Финансовые преступления В 2015 г. было много нападений на финансовые учреждения, но ни одно из них не было более смелым, чем «кольцо Carbanak», которое было направлено на более чем 100 банков и других финансовых учреждений в 30 странах.

Kaspersky Lab оценила, что бригада умников постепенно украла целый миллиард с конца 2013 года и сумела не привлечь к себе за это время должного внимания безопасников, − потому, что это их транзакции были довольно обыденными и находились в пределах $2,5-10 млн. Масштаб нападений на финансовые учреждения показывает, что преступники переходят от относительно простых нападений низкого качества, связанных с конкретным потребителем (подделка идентификации и кража кредитных карт физических лиц) к нападениям высокой ценности (high-value attacks). Еще одно заметное событие − бывший сотрудник Morgan Stanley признал себя виновным в краже конфиденциальных данных более чем 700 тыс. клиентских счетов, когда он собирался переходить на работу в банк конкурента. Шифрование, политика динамической безопасности (dynamic security policies) и многофакторная аутентификация являются мощными средствами защиты, − при правильной организации инфраструктуры и правовой политики, − но сплошь и рядом встречаются недоработки, а злоумышленники оказываются умнее службы безопасности. Здравоохранение Некоторые самые большие нарушения в 2015 г. были связаны с организациями здравоохранения, и их было 80% от общего количества за все годы. Это не удивительно, поскольку медицинские учреждения склонны иметь полные данные, включая имена, адреса, номера социального страхования, медицинскую документацию и финансовую информацию пациентов. Но для чего все это нужно злоумышленникам? Возможно, в целях разведки по определенным людям. Возможно, для получения финансовой информации о клиентах и дальнейшего выхода на базы данных страховых компаний.

Довольно типовое решение, обеспечивающую безопасную связь между центральным стационаром с одной стороны, и удаленными клиниками, клиентами на дому, сотрудниками на выезде, страховой компанией и клиринговой компанией с другой стороны (компания WatchGuard, 2015). Интересно, так ли это сегодня у всех Healthcare-организаций? «Точно так же, как, как финансовые вертикали привели в банках к грабежам нового поколения, мы скоро увидим, что нападавшие в секторе здравоохранения затем используют информацию, чтобы создать сложные бизнес-модели», − заявил в одном из своих выступлений Ицик Котлер (Itzik Kotler), соучредитель и CTO компании SafeBreach. Нападения были в основном успешны, поскольку компании здравоохранения традиционно не инвестируют в безопасность так много, как финансовые учреждения. Еще хуже, что традиционные методы шифрования данных уже не дают никакого эффекта. «Не имеет значения, насколько сильна ваша платформа безопасности, если сотрудники должным образом не обучаются лучшим методам охраны и сбережения данных», − отмечает Garry McCracken (Гарри Маккрекен), вице-президент по технологиям компании WinMagic, которая разрабатывает решения для шифрования. Возможно, самый интригующий, существенный, и отвратительный инцидент безопасности 2015 года был нападением на U.S. Office of Personnel Management (OPM). Были украдены анкетные данные 21,5 млн. правительственных сотрудников, военного персонала и правительственных подрядчиков. Все системы OPM до этого прошли проверку данных и получили соответствующие сертификаты безопасности. В типичном нарушении данных нападавшие обычно хотят получить информацию, которую имеет организация. В случае OPM нападавшие хотели получить личные записи не просто ради наличия их у себя, но для того, чтобы получить справочную информацию о конкретных людях. Как отмечают специалисты, уровень используемых методов безопасности в OPM был просто поразительно низок, вплоть до отсутствия двухфакторной идентификации и управления безопасностью сайта в реальном времени. Вообще, раньше нападавшие типично получали имя жертвы, его адрес, номер социального страхования, доход, имя его работодателя и наличие иждивенцев. Сейчас уже они используют законные сервисы, чтобы получить подробные данные, которые затем могут в течение длительного времени использоваться для фальсификации налоговых деклараций и других форм финансового мошенничества. Практическое следствие этой катастрофы − правительственные сотрудники и подрядчики теперь проходят обязательные программы обучения для понимания принципов IT-безопасности. Автомобили и самолеты. Никогда не было столько взломов электронных систем автомобилей, как в 2015 г. Правда, никогда ранее не было и такого количества машин с принципиально доступными для взлома системами управления движением и охраной транспортных средств. Теперь известно много случаев удаленного несанкционированного управления автомобилями. Но это еще полбеды. Гораздо более тяжелые последствия может вызвать перехват управления самолетами гражданской авиации, не говоря уж про данные о маршрутах следования пассажиров и их деклараций. В целую индустрию может также превратиться перехват управления дронами, в том числе коммерческого и военного назначения. Apple malware. Компания Palo Alto Networks в этом году раскрыла XcodeGhost, нападение malware, которое заразило приложения iOS и находилось в App Store в течение многих месяцев прежде, чем было обнаруженно. «XcodeGhost не был особенно опасен, но это был инновационный способ, которым он получил доступ к миллионам устройств», − заявил Райан Олсон (Ryan Olson), руководитель службы обнаружения Palo Alto Networks. − «Он показал всем, что привычно окруженный неприступной стеной сад Apple может быть нарушен, и в широком масштабе». Это вынудило внешних разработчиков приложений полностью очистить свои системы, пересмотреть свои приложения и внимательнее думать о том, где они получают свои инструменты. XcodeGhost стал первым действительно широко распространенным malware, которое воздействовало на телефоны Apple. Это был тяжелый удар для пользователей iOS, которые ранее думали, что они неуязвимы. Juniper VPN. Juniper Networks недавно обнаружила несанкционированный код в своих Juniper NetScreen firewalls, который мог позволить нападавшим расшифровывать маршруты пакетов VPN. Проблема явилась результатом использования испорченного генератора случайных чисел Dual_EC_DRBG, − вместо одобренного Национальным агентством безопасности (NSA) стандартного генератора. Juniper утверждала, что использовала дополнительные меры предосторожности, но они оказались неэффективными. Вопрос в настоящее время расследуется ФБР. Основной вывод, который можно сделать из рассмотрения нападений и нарушений 2015 г. прост − сектор IT Security сегодня не в состоянии в достаточной степени защитить сам себя. В этом отношении можно сказать, что описанную выше картину с точки зрения экономики хорошо подытожил Джеймс Кардер (James Carder), CISO компании LogRhythm, − «Безопасность не дешева, но если вы постоянно не инвестируете в нее пропорциональными долями, то в конце концов вам приходится догонять, и становится очень трудно и дорого обеспечить необходимый уровень технологий и специалистов». Стратегія охолодження ЦОД для епохи AI

Читайте также

|

Останні обговоренняТОП-новости

ТОП-блогиТОП-статьи |

||||||||||