| +11 голос |

|

Эксперты «Лаборатории Касперского» обнаружили 0-day уязвимость в мессенджере Telegram. Как отмечается, злоумышленники эксплуатировали брешь мессенджера для осуществления многоцелевых атак.

В октябре 2017 г. экспертам стало известно об эксплуатируемой уязвимости Windows-клиента мессенджера Telegram. Она заключается в использовании классической атаки right-to-left override при отправке файлов собеседнику. Специальный непечатный символ right-to-left override (RLO) служит для изменения порядка следующих за ним в строке знаков на обратный, в таблице Unicode он представлен как ‘U+202E’. Атака подразумевает использование символа с целью введения жертвы в заблуждение, чаще всего, при отображении имени и расширения исполняемого файла: уязвимое к этой атаке ПО отображает его имя частично или в перевернутом виде.

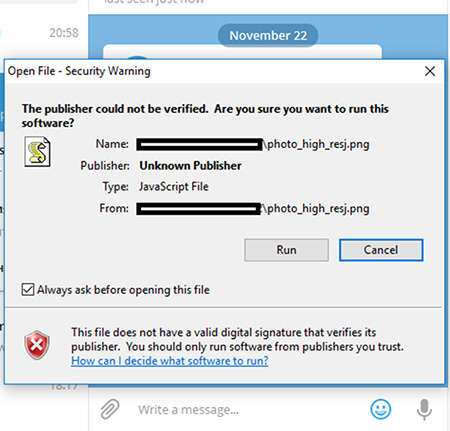

Процесс эксплуатации такой уязвимости в Telegram выглядел следующим образом. Злоумышленник подготавливает зловред к отправке. Например, JS-файл он переименовывает следующим образом: evil.js -> photo_high_re*U+202E*gnp.js, где *U+202E* — RLO символ, который должен заставить Telegram перевернуть оставшиеся символы gnp.js. Атакующий отправляет сообщение и вместо JS-файла получатель видит PNG-картинку.

При клике по файлу появится стандартное уведомление безопасности Windows. Важно отметить, что оно отображается только в тех случаях, когда соответствующая опция не была отключена в системных настройках. После подтверждения пользователя, вредоносный файл будет запущен.

Данная атака осуществляется с целью получить контроль над системой жертвы путем изучения окружения и установки дополнительных модулей. На первой стадии жертве отправляется загрузчик, написанный на .Net и использующий Telegram API в качестве командного протокола. После запуска прописывает себя в автозапуск и копирует свой исполняемый файл, в зависимости от окружения, в одну из директорий. Далее, с периодичностью в 2 секунды, начинает проверять наличие поступающих от управляющего бота команд. Важно отметить, что команды реализованы на русском языке. Перечень возможных команд показывает, что бот может скрытно разворачивать на целевой системе произвольные бэкдоры, логгеры и прочее вредоносное ПО. Из анализа команд видно, что средствами этого загрузчика предполагается дальнейшая установка, по крайней мере, логгера, который будет шпионить за жертвой.

Похоже, что об уязвимости было известно только злоумышленникам из России, так как все обнаруженные случаи эксплуатации происходили именно в этой стране. Кроме того, в ходе подробного изучения атак были найдены множество артефактов, указывающих на почерк киберпреступников из России.

Экспертам неизвестно, как долго и в каких версиях была открыта уязвимость, но случаи эксплуатации начались в марте 2017 г. Компания уведомила разработчиков о проблеме, и на сегодняшний день уязвимость не проявляется в продуктах Telegram.

Стратегія охолодження ЦОД для епохи AI

| +11 голос |

|